多要素認証とは何ですか?

多要素認証(MFA)とは、アプリケーション、オンラインアカウント、VPNなどの特定のリソースにログインする際にユーザーを認証する方法です。ユーザー名とパスワードに加えて、ユーザーは少なくとも1つの認証方法を利用する必要があります。

多要素認証の目的は、権限のない人がシステムにアクセスすることを困難にすることです。MFA は、金融や人気のゲーム・プラットフォームなど、優れたサイバーセキュリティ・プラクティスの必要性を理解している業界で広く実装されつつあります。MFAが優れたサイバーセキュリティ慣行の定番であることは広く認められています。

なぜ多要素認証が重要なのか?

クレデンシャル・ハーベスティングや フィッシングの ような攻撃手法は、現在の脅威の状況においてより一般的になりつつあります。脅威アクターが従業員の認証情報を介してシステムにアクセスした場合、 ランサムウェアや ボットネットなどの マルウェアで最初の攻撃をフォローアップすることで、甚大な被害を与える可能性があります。適切なセキュリティ衛生を奨励し、必須のトレーニングを実施することで、組織内の人々がクレデンシャル・ハーベスティングやフィッシング攻撃に引っかかる確率を減らすことができますが、MFAは脅威アクターを寄せ付けないためのもう1つの重要な防御線です。

MFAを実装することで、パスワードや暗証番号などの認証情報が漏洩した場合でも、脅威アクターが企業の環境や情報システムにアクセスすることがより困難になります。この特別な保護レイヤーは、MFAの試行が失敗した場合に SOCに 通知し、セキュリティチームが損害が発生する前にシステムのギャップを特定できるようにします。MFAは保護機能を高めるだけでなく、非常に簡単でユーザーフレンドリーです。

多要素認証はどのように機能しますか?

ユーザーがどこかでアカウントを作成する場合、システム内でのアイデンティティを表すユーザー名とパスワードなど、識別と認証プロセスを満たすためにいくつかの情報を提供する必要があります。その後、このサービスは、アカウントを確定するために必要な追加の認証方法(もしあれば)をユーザーに通知します。

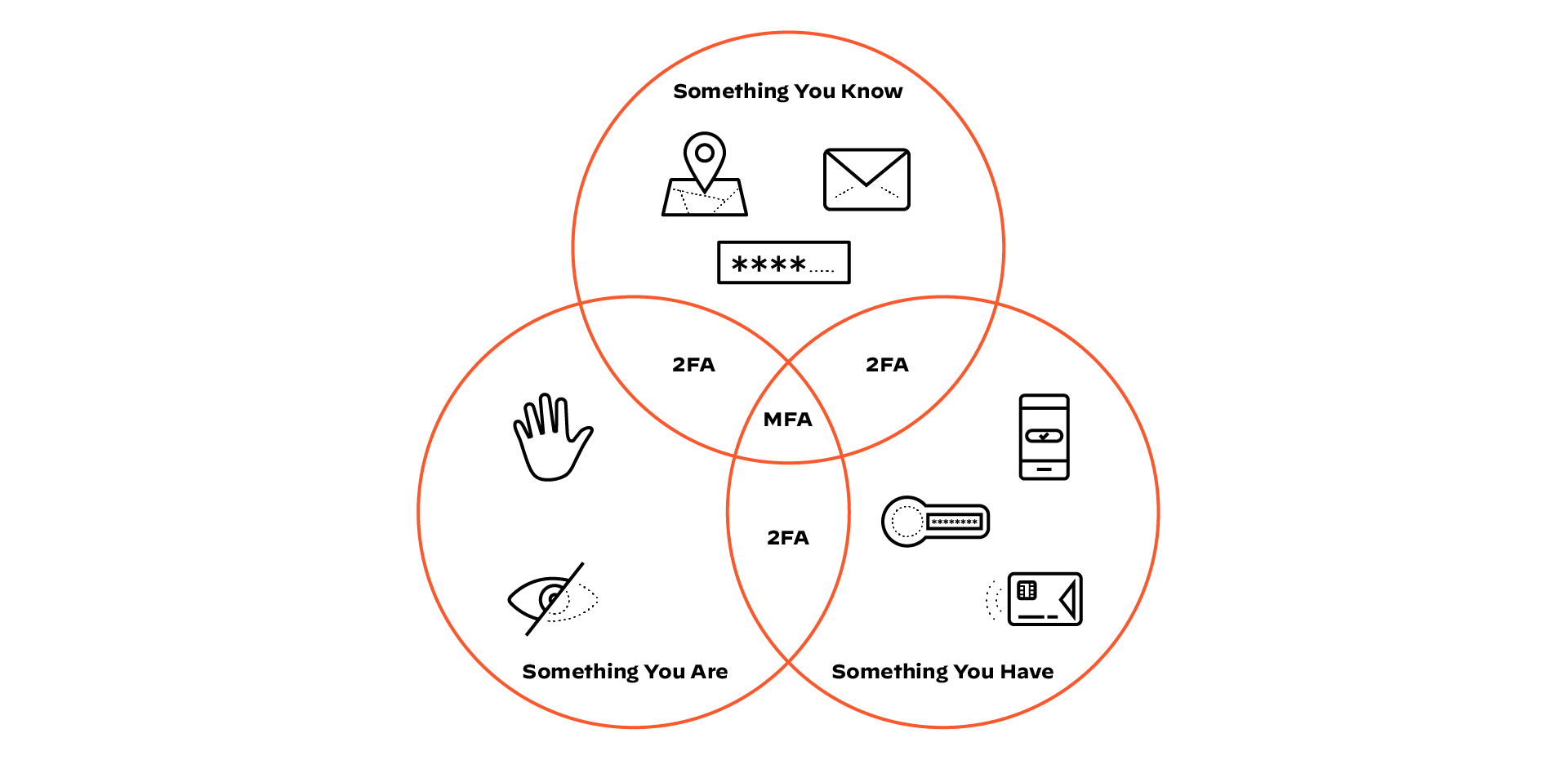

これらの追加メソッドは通常、異なる要素で構成されています:

- 知っている こと(パスワード、個人識別番号、暗証番号、セキュリティ質問など)

- あなたが持っている もの(携帯端末、電子メールアカウント、物理的なセキュリティキーや銀行カードなど)、および/または

- あなたが何者か であること (例:指紋や顔認証のような生体認証)

後で誰かがそのサービスにサインインすると、システムはサインアップ時に送信された情報を尋ねます。システムにアクセスできるのは、必要な方法で正しく認証された場合のみです。このプロセスが認証情報で止まるか、複数の認証形式を要件とするかは、サービスによって異なります。

認証の種類

MFA は、複数の認証要素を要件とする一般的な用語ですが、以下のような独自の認証技術やシナリオを表す特定の用語もあります:

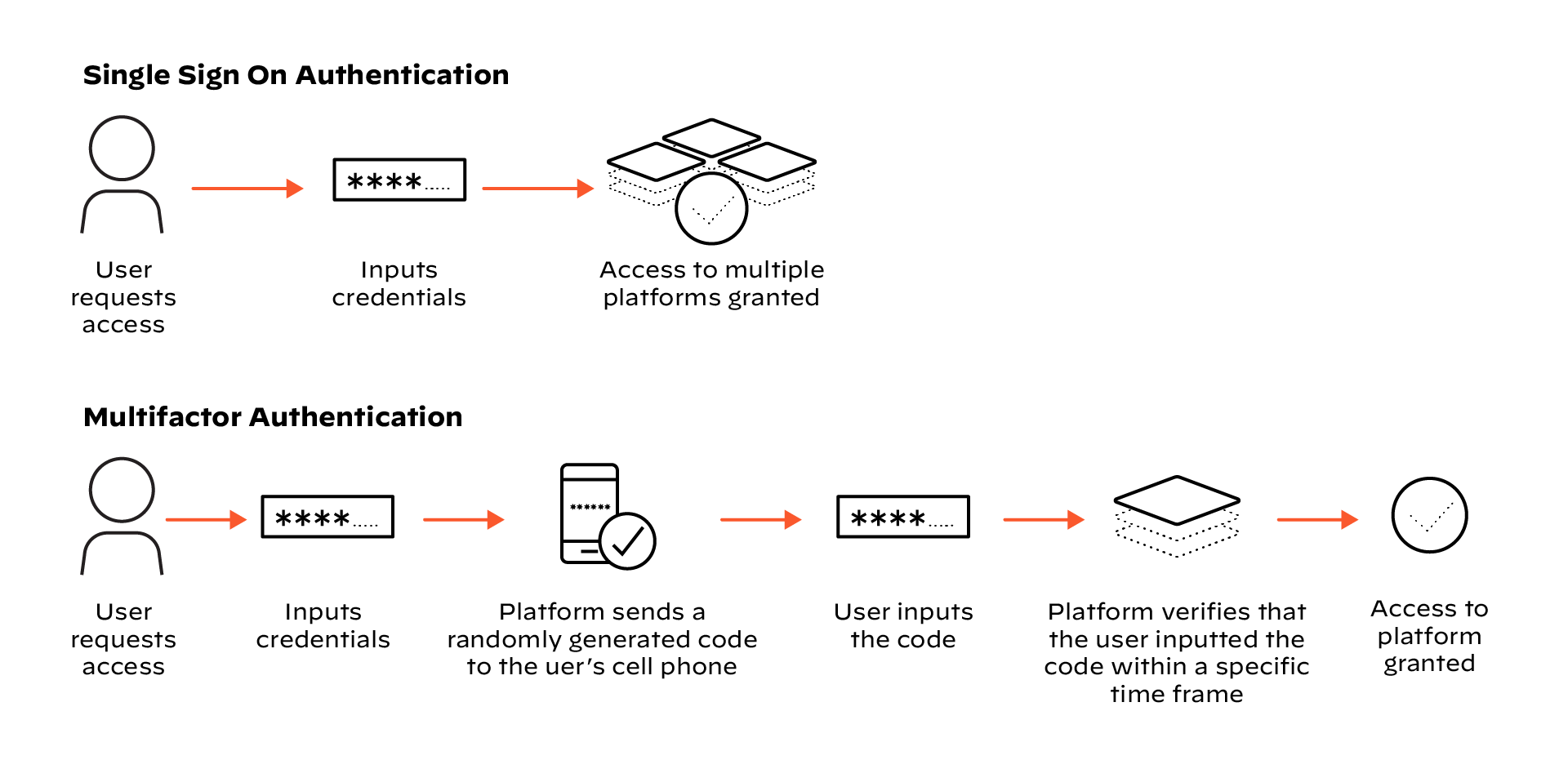

- シングルサインオン(SSO):多くの場合、ID管理システムで使用されるSSOは、ユーザーが1つの認証情報で複数のプラットフォームやサービスにログインできるようにします。

- 二要素認証(2FA):ユーザーがシステムにアクセスするには、正確に 2 つの認証形式が必要です。

- インバンド認証:サービスやプラットフォームには、ユーザーが直接サインインするための認証チャネルが含まれています。

- 帯域外認証:企業は、ユーザーを認証するために別の通信チャネルを使用します。

- 多要素認証:MFA は、ユーザがシステムにアクセスするために 3 つ以上の認証形式を要件とします。

- 適応型多要素認証(AMFA):リスクベース認証(RBA)は、役割、場所、デバイスなどの情報を分析することにより、ユーザーの身元を確認します。

ユーザーがアクセスするプラットフォームやサービスによって、使用する認証のタイプや有効な認証方式が決まります。

検証方法

ユーザーが身元を確認する方法は数多くあり、そのリストは増え続けています。一般的なフォーマットには次のようなものがあります:

- 暗証番号ユーザーがサービスやプラットフォームにサインアップする際に作成される4桁から10桁のコード。

- セキュリティに関する質問ユーザーはアカウント作成時にこれらの質問を選択して回答し、ログイン時に1つまたは複数の質問に回答します。

- 個人情報の確認アカウントに関連する携帯電話番号、電子メールアドレス、または物理的な住所の再入力または確認。

- スマートカード:デビットカードやクレジットカードのように、集積回路チップが埋め込まれたカード。

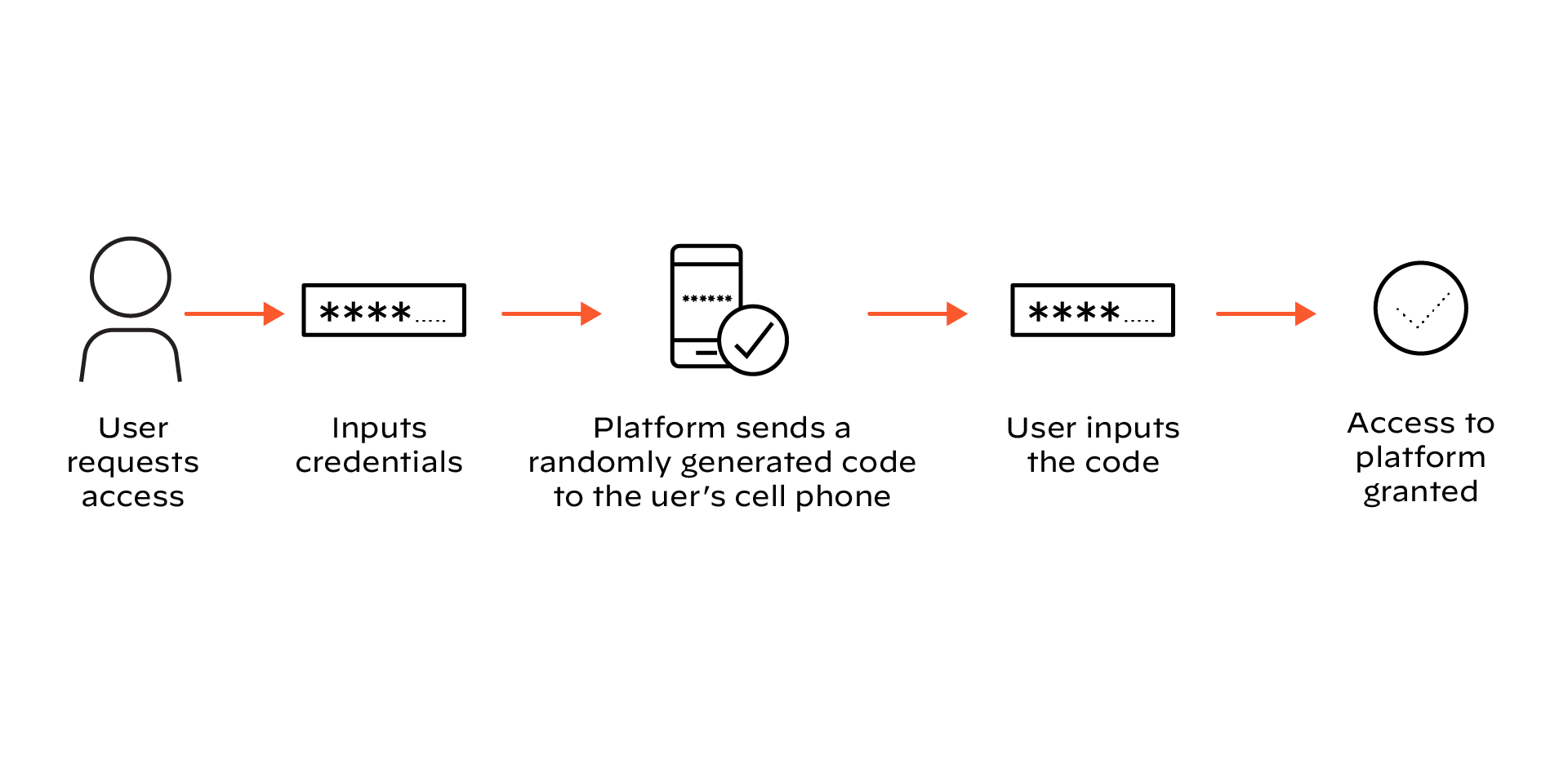

- トークン・ベース:ユーザーは、認証情報を入力する際に生成されるランダムコードを送信する必要があります。このコードは、ユーザーのモバイルデバイスや電子メールに送信されたり、ユーザーがダウンロードした認証アプリで生成されたり、あるいは物理的なデバイスが送られることもあります。

- バイオメトリクス:指紋スキャン、顔認識などの方法は、ユーザーの身元確認に役立ちます。

サイバーセキュリティに重点を置いているかどうかにかかわらず、多くの人が日常生活でこれらの方法を使用していることがわかります。MFAは、さまざまな形で、より一般的に、そしてより社会に不可欠な存在になりつつあります。

認証の例

多要素認証は非常に一般的になり、あらゆるプラットフォームや業界のユーザーが、知らず知らずのうちにMFAを利用しています!

多くのサービスが、オンラインプラットフォームにログインする際に2FAを使用しています。誰かがログイン情報を送信すると、プラットフォームはランダムにコードを生成し、ユーザーが最初にサインアップしたときに識別された電話または電子メールアドレスのいずれかを介して送信されます。ユーザーはそのコードをプラットフォームに入力することで、安全なアクセスが可能になります。

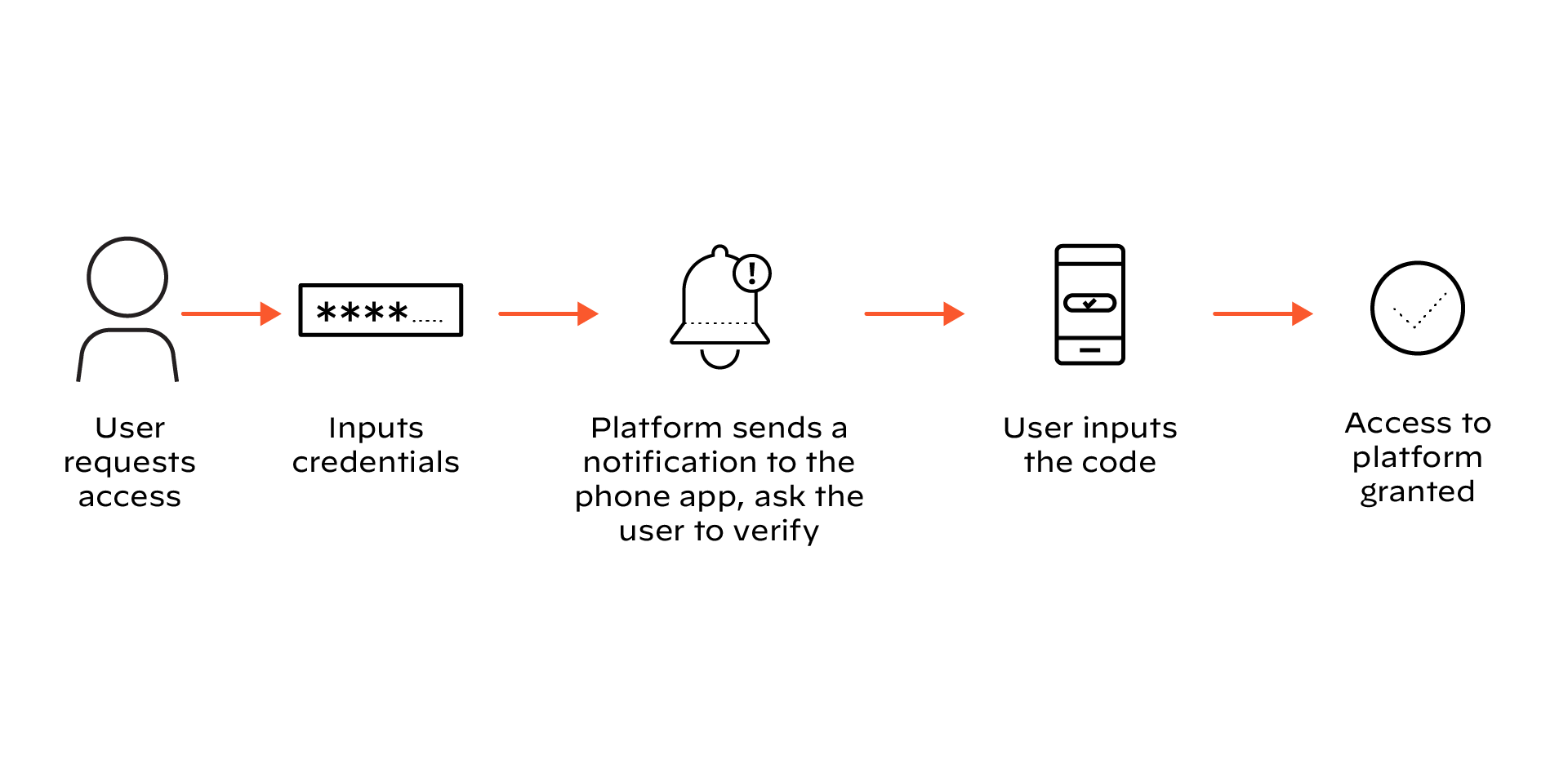

認証のもう一つの例は、B2B認証方法を提供する アイデンティティ・アクセス管理 (IAM)企業によるものです。モバイルユーザーは、サードパーティ企業のアカウントを作成し、コンパニオンアプリをモバイルデバイスにダウンロードする必要があります。システムにログインすると、プラットフォームからアプリに通知が送信され、ユーザーがサインインしていることを確認するよう求められます。このようなアウトオブバンド認証の例は、現在の業務環境では非常に一般的です。

日常的なセキュリティ対策として最適な方法の1つが多要素認証ですが、多要素認証が破られないわけではありません。

MFAはハッキングされたりバイパスされたりしますか?

MFAは攻撃が成功する可能性を大幅に減らしますが、それでも様々な方法で回避される可能性があります。フィッシング、マルウェア、中間者攻撃によって可能です。時には、ユーザが認証リクエストの出所を知らなくても、認証リクエストを有効にしてしまうこともあります。彼らは単にバックグラウンドプロセスからのリクエストだと思い込むか、アクセスを要求したことを忘れてしまうでしょう。

MFAはそれだけでは具体的な防衛策にはなりませんが、システムとしては絶対に実装すべきものです。さらなる保護のために、SOCは Cortex XDRの ような エンドポイントプロテクションソリューションや Cortex XSOARの ような SOAR ソリューションに注目し、潜在的な侵害を特定して対応を自動化することができます。