フィッシング攻撃とは?

フィッシングとは、攻撃者が信頼できる組織を装い、ユーザ名、パスワード、クレジットカード番号などの機密情報を騙し取るサイバー犯罪です。このような詐欺は通常Eメールを通じて行われますが、電話やウェブサイト、ソーシャルメディアを通じて行われることもあります。

主な目的は個人情報の窃盗で、攻撃者は個人のアカウントや会社のシステムにアクセスできるようになり、金銭的な損失や評判の低下を招く可能性があります。フィッシングは人間の信頼と緊急性を悪用します。サイバーセキュリティは進歩していますが、依然として脅威であることに変わりはありません。

フィッシングの進化

ソーシャル・エンジニアリングの一種であるフィッシング攻撃は、1990年代半ばに出現して以来、標的が巧妙化するにつれて大きく進化してきました。攻撃者は、被害者に合わせてパーソナライズされたメッセージを作成するために綿密な調査を行います。これはスピアフィッシングと呼ばれる手法です。

元々、フィッシング詐欺は比較的地味で、パスワードやクレジットカード情報などの機密情報を提供するよう、無防備なユーザーを誘い込むことを目的とした電子メールが大量に配信されることがよくありました。

インターネットの利用が増えるにつれ、フィッシング詐欺師の手口も巧妙になり、電子メールのなりすまし、音声フィッシング(ヴィッシング)、さらにはSMSフィッシング(スミッシング)など、より高度なテクニックをデプロイするようになりました。このような手口により、被害者は合法的で信頼できる情報源とやりとりしているかのように騙されます。

この映画化では、技術の進歩や、デジタル・コミュニケーションにおける人間の脆弱性を悪用するあくなき追求に後押しされた、サイバー犯罪活動のダイナミックな性質を紹介しています。

フィッシングの仕組み

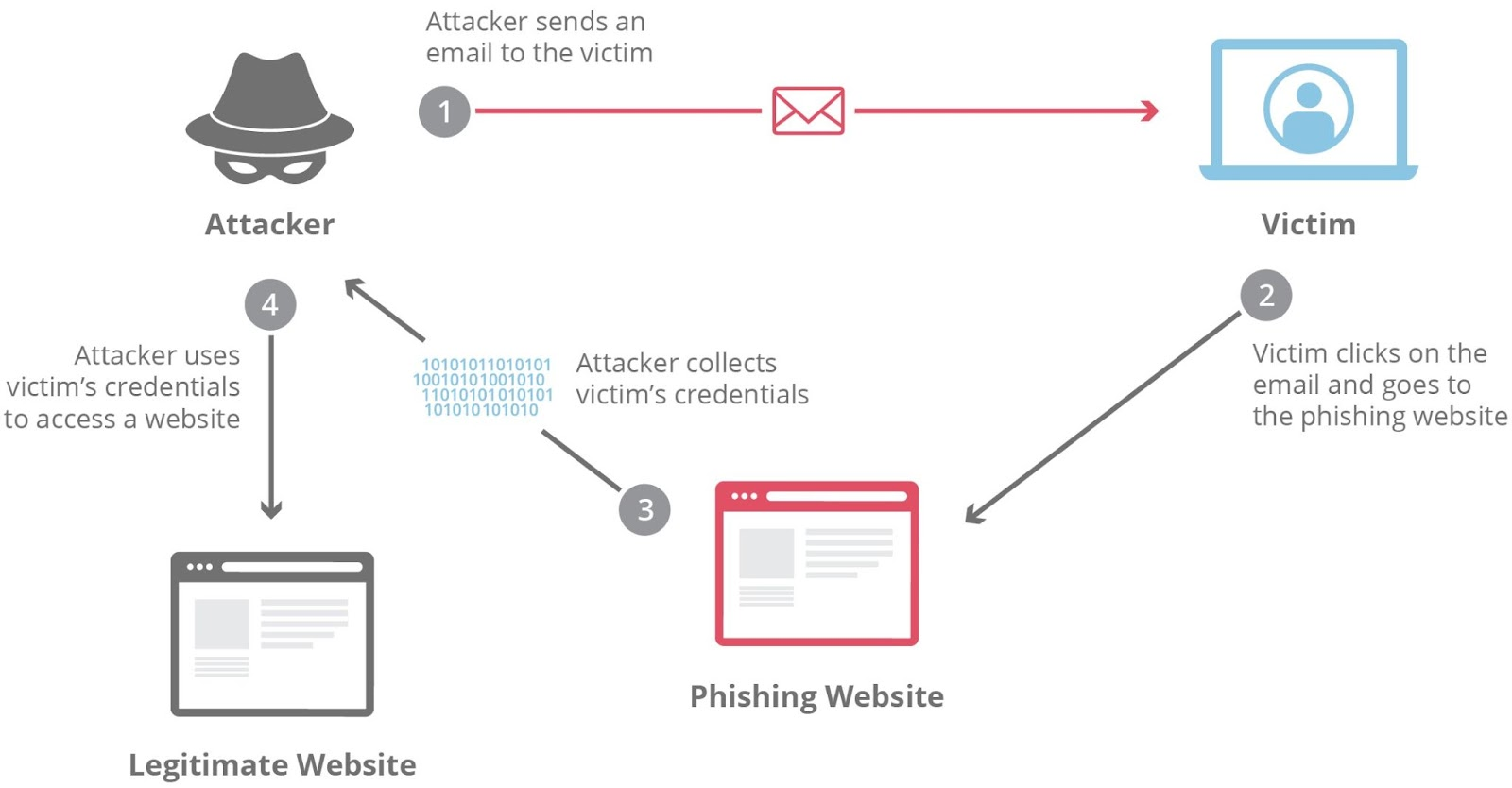

フィッシングは、被害者を騙してユーザー名、パスワード、クレジットカード番号、その他の個人情報などの機密情報を提供させることで機能します。攻撃者は通常、合法的な電子メール、メッセージ、またはWebサイトを偽装します。

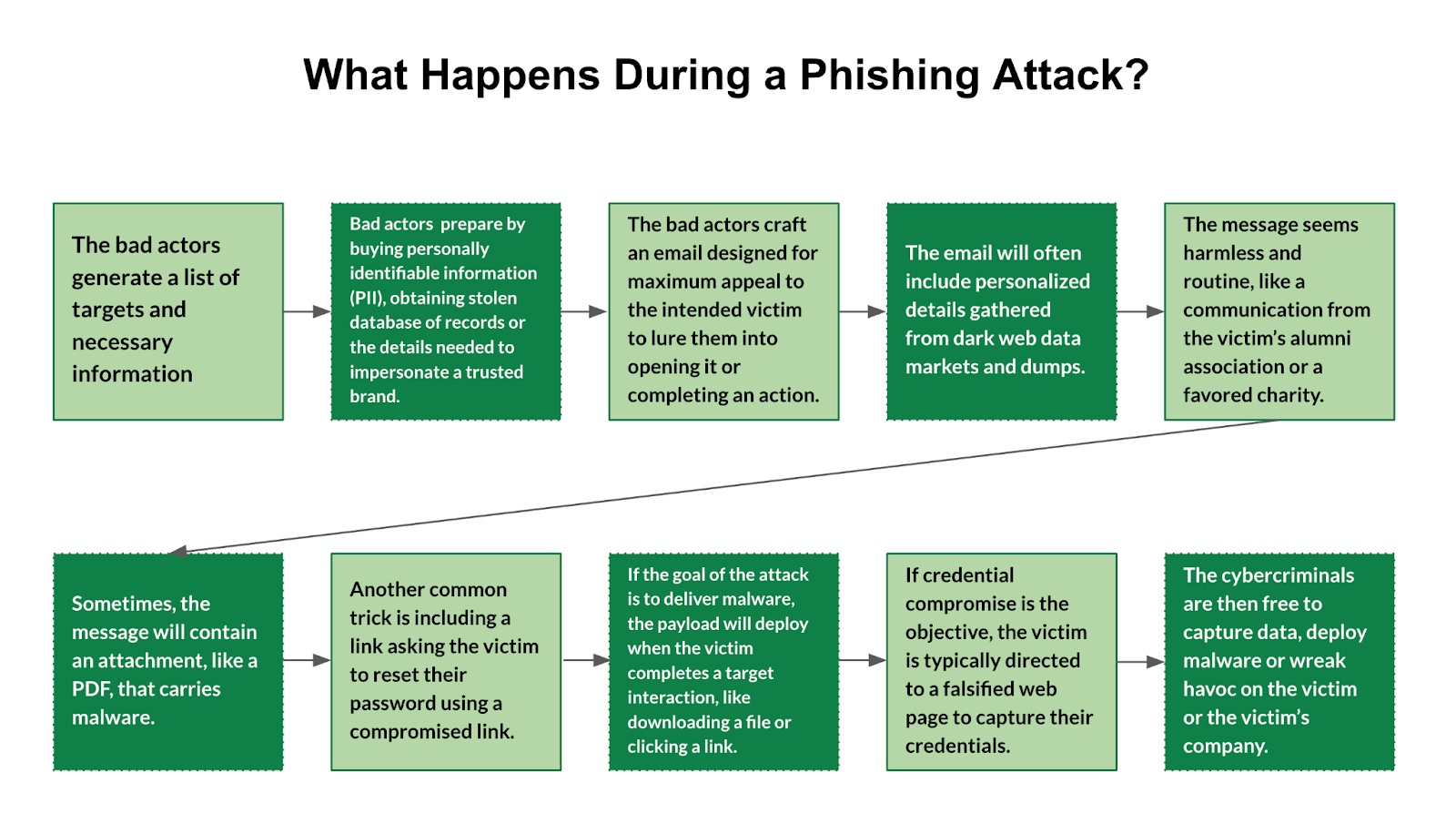

ステップバイステップの内訳は以下の通りです:

エサ作り:攻撃者は、銀行、ソーシャルメディアサイト、オンラインサービスなど、信頼できるエンティティを模倣した説得力のあるメッセージやウェブサイトを作成します。

配達:フィッシングの餌は、電子メール、テキストメッセージ、ソーシャルメディア、または他の通信チャネルを介して潜在的な被害者に配信されます。

欺瞞:メッセージには通常、緊急性の高い内容や魅力的な内容が含まれ、受信者にリンクのクリックや添付ファイルのダウンロード、個人情報の提供を促します。

搾取:被害者がこの餌に引っかかると、詐欺的なウェブサイトやフォームに誘導され、機密情報を入力させられます。

データハーベスティング:攻撃者は送信された情報を収集し、なりすまし、金銭詐欺、さらなるサイバー攻撃などの悪意のある目的に使用します。

フィッシング攻撃は、検知方法を回避することができるため、サイバー犯罪の最も一般的で効果的な手法の1つとなっています。このような詐欺に引っかかると、機密情報を失うリスクが高まり、個人情報の盗難、データ損失、マルウェア感染の可能性が高まります。

低価格のフィッシング・キットが入手可能になったことで、デプロイメントが容易になりました。これらのキットは、ウェブサイト開発ソフトウェア、コーディング、スパムソフトウェア、コンテンツなどのツールの集合体であり、データを収集し、説得力のあるウェブサイトや電子メールを作成するために利用することができます。

より洗練された謎めいたフィッシングのテクニックが加わったことで、初心者の脅威アクターでも従来のセキュリティ防御を回避できるようになりました。

ビジネスメール詐欺(BEC)とフィッシングの比較

ビジネスメール詐欺(BEC)とフィッシングは 、異なる対象者をターゲットとし、明確な目標を持つ欺瞞的なメール攻撃です。BECは 標的を絞って金銭的な動機で行われるのに対し、フィッシングは個人情報を狙ってより広い網を張ります。

BECは 、経営幹部や財務担当者など組織内の特定の個人に焦点を当て、金銭的利益を得るためにビジネスプロセスを操作します。攻撃者は、不正な取引や機密情報の開示につながる説得力のあるメッセージを作成するために情報を収集します。

対照的に、フィッシング攻撃は、パスワードやクレジットカードの詳細などの個人情報を盗むために、幅広い聴衆に到達することを目的としています。このようなメールはパーソナライズされておらず、一度に多くの個人を騙そうとするため、フィッシングはビジネスオペレーションを直接操作するというよりも、データ収集が目的になっています。

フィッシング攻撃の種類

完全な総集編ではありませんが、攻撃者が用いる最も一般的なフィッシングのテクニックを以下に示します。これらのテクニックを理解することで、個人や組織はフィッシング攻撃をより的確に認識し、防御することができます。

メールフィッシング

攻撃者は、信頼できる送信元から来たように見せかけた詐欺メールを送信します。リンクをクリックしたり、添付ファイルをダウンロードしたり、機密情報を提供するよう受信者に要求します。攻撃者は、緊急性や恐怖感を与えるなど、さまざまな手口を使って受信者を操り、要求に従わせようとします。リンクは、ユーザーを合法的な偽造ウェブサイトにリダイレクトする可能性があり、添付ファイルには、受信者のデバイスに感染するマルウェアが含まれている可能性があります。

スピアフィッシング

スピアフィッシングとは 、攻撃者が個人情報を利用して、特定の個人や組織に向けた説得力のあるメッセージを作成する、標的型サイバー犯罪の一種です。多くの受信者を対象とする一般的なフィッシングとは異なり、スピアフィッシングは高度にパーソナライズされています。

攻撃者は、ソーシャルメディアや企業のウェブサイトなどの情報源から詳細を収集し、メッセージが合法的で適切であるように見せかけます。これにより、被害者がコンテンツに関与したり、機密情報を開示したり、悪意のあるリンクをクリックしたりする可能性が高まり、スピアフィッシングは広範なフィッシング戦略よりも効果的になります。

ケーススタディ: FreeMilk会話乗っ取りスピアフィッシングキャンペーン

捕鯨

ホワリングとは、有名企業の幹部を狙ったフィッシングの一種です。捕鯨の目的は、電子メールによるコミュニケーションを通じて、機密性の高い情報にアクセスすることです。メッセージはしばしば、受信者に早く行動するよう説得するために緊急に表示されます。この場合、被害者は事前に何も考えずに悪意のあるリンクをクリックしてしまい、攻撃者はログイン情報や機密データを盗んだり、マルウェアをダウンロードしたりすることができます。

スミッシング(SMSフィッシング)

スミッシングは、他のフィッシング攻撃と同じように振る舞いますが、SMSメッセージとして送信されます。多くの場合、メッセージには不正な添付ファイルやリンクが含まれており、ユーザーはモバイルデバイスからクリックするよう促されます。

ビッシング(音声フィッシング)

ヴィッシングは「ボイスフィッシング」とも呼ばれ、攻撃者が電話で被害者を狙い、データにアクセスすることを指します。合法的に見せかけるために、攻撃者は被害者の銀行や政府機関からの電話を装うことがあります。

クローンフィッシング

クローンフィッシングとは、攻撃者が正規のEメールとほぼ同じコピーを作成し、リンクや添付ファイルを悪意のあるものに置き換えるという巧妙な手法です。このクローンメールは、信頼できる送信元から送られているように見えるため、被害者がメッセージを信頼し、指示に従う可能性が高くなります。

ファーミング

攻撃者は、個人を直接騙す代わりに、DNSポイズニングによって、ユーザーの知らないうちに正規のウェブサイトのトラフィックを不正なウェブサイトにリダイレクトします。多くのサイバーセキュリティ対策は、このことに気づいていません。

HTTPSフィッシング

HTTPSフィッシングとは、攻撃者が安全な接続を示すプロトコルであるHTTPSを使用した詐欺的なウェブサイトを作成し、合法的で信頼できるように見せかける攻撃です。攻撃者は、悪意のあるサイトを HTTPS 証明書で保護することで、被害者を欺き、ウェブサイトが安全で本物であると信じ込ませます。

クレデンシャルベースの攻撃

クレデンシャルベースの攻撃は 、盗まれた、または侵害されたログイン認証情報(ユーザー名とパスワード)を使用して、システム、ネットワーク、またはアカウントに不正にアクセスします。このような攻撃には、しばしば次のような戦術が用いられます:

- フィッシング:詐欺的な電子メールやメッセージは、ユーザーを騙してログイン情報を提供させます。

- キーロギング:キー入力を記録し、入力された認証情報を取得するマルウェア。

- クレデンシャル・スタッフィング複数のサイトでパスワードが再利用されることが多いという事実を悪用し、1つの侵害で盗まれた認証情報のリストを使用して他のシステムにアクセスします。

- ブルートフォース攻撃:正しいものが見つかるまで、ユーザー名とパスワードのすべての可能な組み合わせを体系的に試します。

- 中間者攻撃:ユーザーとシステム間の通信を傍受し、認証情報を取得します。

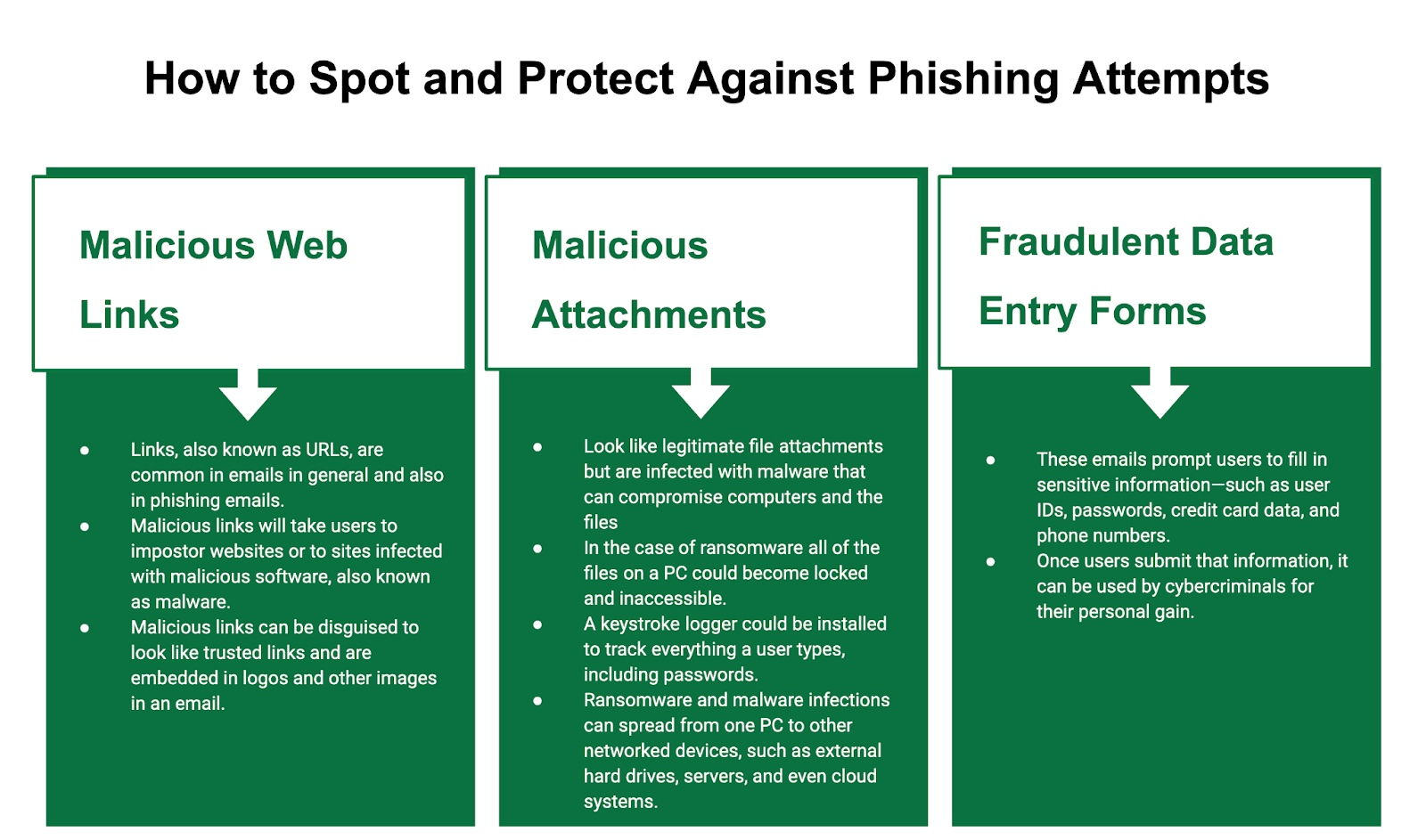

フィッシングの手口を見分ける方法

サイバー犯罪者は年々大きく進化しています。詐欺的なメッセージや添付ファイルを作成し、ほとんど誰にでも信じ込ませることができます。適切なセキュリティ・プロトコルに従った十分な訓練を受けた人であれば、巧妙なフィッシングの試みも見破ることができます。最も経験豊富なサイバーセキュリティの専門家でさえ、これらの検知は困難です。潜在的なターゲットは、フィッシングメッセージを見破るために一般的な兆候を探すことができます。

フィッシングの一般的な兆候

フィッシング攻撃から身を守る最善の方法は、疑わしいと思われる、あるいはそうでないかもしれないフィッシングメールの共通点を理解し、識別することです。以下はいくつかの景品です:

- 口座、銀行口座の詳細、金融取引、配送に関する問題を詳しく説明するメッセージは、多くの人が配送を期待している休暇中に多く見られます。

- 言葉が正しくなく、ネイティブスピーカーらしい流暢さに欠けています。誤字脱字、稚拙な文法、用法上の問題。

- 信頼できるブランドからのメッセージのように見えますが、色や書式、フォントが適切でないなど、見慣れない要素が含まれています。

- このメッセージはプロフェッショナルではないように見えますが、幹部やその他の影響力のある人物からのコミュニケーションとして表示されています。

- 送信者は米国連邦政府機関であり、電子メールで個人を特定できる情報(PII)を提供したり、.govで終わらないURLへのリンクをたどったりするよう求めています。

- 送り主はすぐにあなたの社会保障番号や納税者番号を要求してきます。

- 送信者の住所、氏名、Eメールアドレスがおかしい。

- ギフトカード、送金、銀行、クレジットカードの情報を求める、見覚えのない人物からのメッセージです。

- メッセージには、クリックするリンクやダウンロードする添付ファイルが含まれていますが、アドレスやファイル名が普通ではありません。

- 予期しない添付ファイルや、見慣れない名前のファイルは、悪意のあるサインです。

フィッシング攻撃から身を守る方法

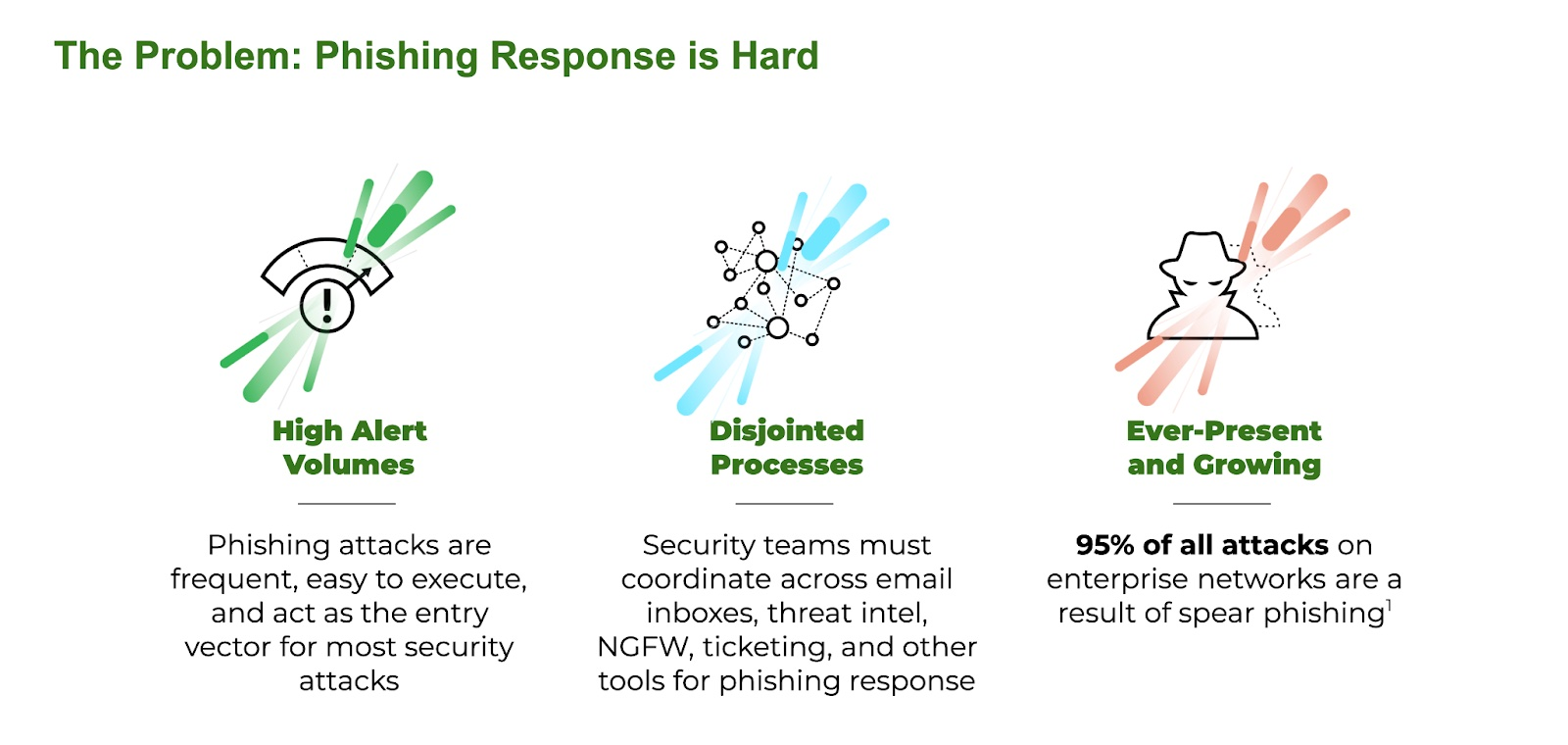

フィッシングは多面的な脅威であり、その撃退には包括的な戦略が要件となります。フィッシングの課題を克服するには、プロアクティブからリアクティブまで、エンドツーエンドの統合プロセスが必要です。片方があってもう片方がなければ、脅威に対処する準備ができていないことになります。

フィッシング・セキュリティ・スタック

フィッシングは電子メールだけの問題ではないことを認識することが重要です。高度なフィッシング攻撃や侵入型フィッシング攻撃に対応できるセキュリティスタックが不可欠です。URLデータベースやウェブクローラーに基づいたシステムを使ってもうまくいきません。エンドユーザーに配信されるページコンテンツを分析し、フィッシングリスクがないことを確認し、患者ゼロを防ぐためには、インライン機械学習のような技術が必要です。

セキュリティ・ライフサイクル・アプローチ

フィッシングのリスクを減らすには、単に1つのテクノロジーをデプロイするだけでなく、ライフサイクル全体でアプローチすることが重要です。つまり、組織にはプロアクティブな能力とリアクティブな能力の両方が必要なのです。いくらデプロイメントやセキュリティに投資しても、何かを突破されることを想定しなければなりません。従業員がフィッシングに遭い、クレデンシャルが盗まれた場合、組織は悪意のあるアクセスを検出し、それに対応する能力を持っていますか?

経営陣は組織のチームと協力し、インバウンドのフィッシング攻撃を可能な限り防ぐための技術、人材、プロセスを確保する必要があります。

以下はフィッシングの防御戦略です:

- スパムフィルターを採用し、メール認証プロトコルを設定することで、フィッシングメールがユーザーの受信トレイに届くリスクを大幅に減らすことができます。

- ソフトウェアやシステムを最新のパッチで定期的にアップデートすることで、サイバー犯罪者が悪用しがちなセキュリティギャップを埋めることができます。

- 多要素認証を実装することで、パスワード以外の認証要件を追加し、セキュリティのレイヤーを増やします。

- フィッシングの脅威の性質についてユーザーを教育することは非常に重要です。定期的なトレーニングやアップデートは、不審なメールやリンク、ウェブサイトを見分けるのに役立ちます。

- 弾力性のあるメールフィルタリングシステムを実装することで、受信トレイに届くフィッシングメールの数を大幅に減らすことができます。

- ファイアウォールや最新のウイルス対策ソフトウェアでネットワークのセキュリティを確保し、潜在的なフィッシング攻撃をブロックすることが重要です。

- ブラウザの拡張機能やサイバーセキュリティソフトウェアなどのフィッシング対策ツールや戦略を取り入れることで、潜在的なフィッシングサイトをユーザーに警告し、被害が発生する前に悪意のあるコンテンツをブロックすることで、リアルタイムに保護することができます。

包括的なプラットフォームでリスクを最小化

Cortex XSIAMのような人、プロセス、テクノロジーに焦点を当てた包括的なセキュリティプラットフォームは、フィッシング攻撃を最小限に抑えることができます。

テクノロジーの場合、 サンドボックスの ようなセキュリティツールが未知のリンクやファイルを分析し、悪意のあるものであればアクセスを防止するポリシーを実装します。 URLフィルタリングの ような他のプロセスは、既知の悪意のあるウェブサイトや未知のウェブサイトをブロックし、攻撃を早期に防ぎます。脅威インテリジェンス・クラウドにアクセスすることで、グローバル・コミュニティの知識を結集し、過去に同様の攻撃が確認された場合の防御を可能にします。

メールゲートウェイのレピュテーションベースのソリューションは、埋め込まれたURLの既知の悪い評判に基づいてフィッシングメールをキャッチし、分類することができます。しかし、侵害された合法的なウェブサイトからのURLを持つよく練られたフィッシングメッセージは、配信時に悪い評判を持たず、これらのツールによって見逃されます。

最も効果的なシステムは、異常なトラフィックパターンなどの分析に基づいて疑わしいメールを特定します。そして、埋め込まれたURLを書き換え、ページ内の悪用やダウンロードがないか常にチェックします。

これらの監視ツールは不審なメールメッセージを隔離するため、管理者は現在進行中のフィッシング攻撃を調査することができます。多くのフィッシングメールが検出された場合、管理者は従業員に注意を促し、標的型フィッシングキャンペーンが成功する可能性を減らすことができます。