SOARとは

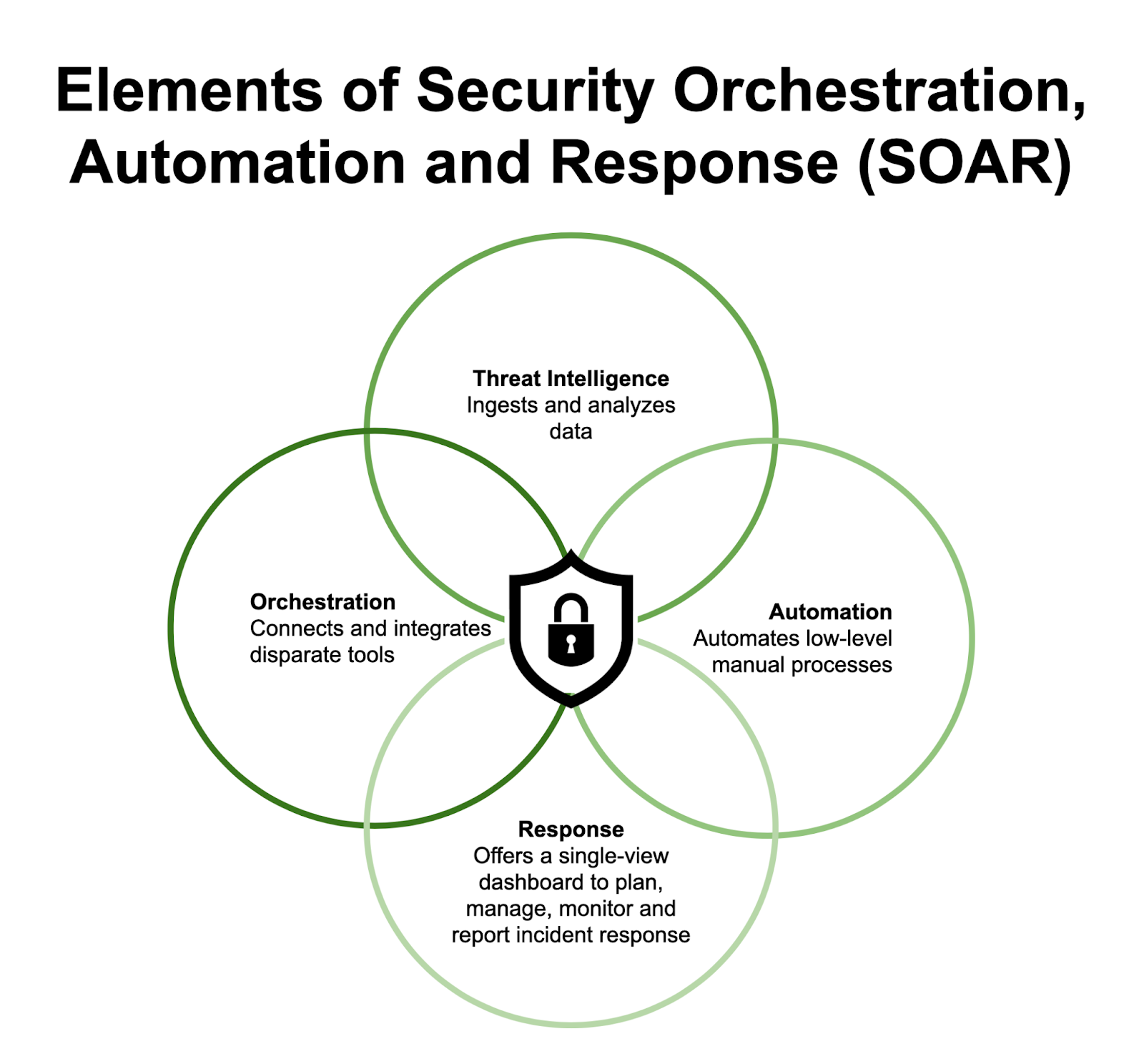

SOAR テクノロジは (セキュリティ オーケストレーション、自動化、レスポンス)、すべて単一のプラットフォームで、さまざまなユーザーやツール間のタスクの調整、実行、自動化に役立ちます。これにより、組織はサイバーセキュリティ攻撃にすばやく対処できるだけでなく、今後のインシデントを観察、理解、阻止することで、全般的なセキュリティ体制を改善できます。

Gartnerの定義によると、包括的なSOAR製品は、脅威と脆弱性の管理、セキュリティ インシデントへの対応、およびセキュリティ運用の自動化の3つの主要なソフトウェア機能の下で動作するように設計されます。

脅威と脆弱性の管理(オーケストレーション)にはサイバー脅威を是正するテクノロジが含まれます。一方、セキュリティ運用の自動化(自動化)は運用内での自動化とオーケストレーションを可能にするテクノロジに関連しています。

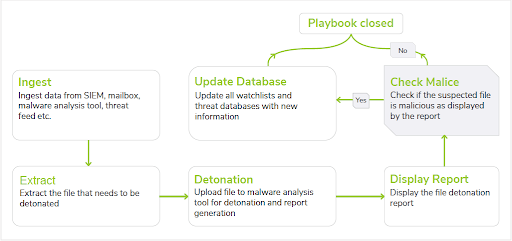

SOARはアラート データを取り込み、これらのアラートが対応ワークフローまたはタスクを自動化/調整するプレイブックをトリガーします。その後、組織は人と機械学習の組み合わせを使用してこの多様なデータを分析することにより、今後の脅威に対する自動化されたインシデント対応アクションを理解および優先付けし、サイバーセキュリティに対処してセキュリティ運用を向上させるためのより効率的で効果的なアプローチを作り出すことができます。

図1: マルウェア分析用のSOARプレイブックの例

SIEMとは

SIEMはSecurity Information and Event Management (セキュリティ情報とイベント管理)の略です。SIEMは、セキュリティ チームまたはセキュリティ オペレーション センター(SOC)がセキュリティ データを収集して分析し、ポリシーを作成して通知を作成するために使用できるサービスとツールをまとめたものです。SIEMシステムでは、データの収集、統合、相関、および単一のイベントまたは一連のイベントによりSIEMルールがトリガーされた場合の通知といった機能を使用してセキュリティ情報とイベントを管理します。組織はまた、固有のセキュリティの懸念事項に沿って、ルール、レポート、アラート、ダッシュボードなどのポリシーもセットアップします。

SIEMツールにより、ITチームは以下のことが可能です。

- イベント ログ管理を使用して複数のソースからのデータを統合する。

- リアルタイムで組織全体を可視化する。

- if-thenルールを使用してログから収集したセキュリティ イベントを相関させ、実用的なインテリジェンスをデータに効果的に追加する。

- ダッシュボードで管理可能な自動イベント通知を使用する。

SIEMはセキュリティ情報とセキュリティ イベントの管理を1つにまとめます。これは、リアルタイム監視とシステム管理者への通知により行われます。

SOARとSIEMの比較

SOARとSIEMはどちらもセキュリティの問題を検出し、問題の性質に関するデータを収集するため、同様の製品と定義されることがよくあります。またどちらも、セキュリティ担当者が懸念事項に対処するために使用できる通知を扱います。しかし両者には大きな違いがあります。

SOARはSIEMに似た一元化されたプラットフォームを使用してデータを収集し、セキュリティ チームにアラートを送信しますが、SIEMがアラートを送信するのはセキュリティ アナリストのみです。SOARによるセキュリティでは、自動化されたプレイブックやワークフローおよびパターン動作を学習する人工知能(AI)を使用して、自動化と対応を調査パスに追加するため、類似の脅威が発生する前にそれを予測することができます。Cortex XSOARなどのSOARは一般的に、脆弱性スキャンの結果、クラウド セキュリティ アラート、IoTデバイス アラートなど、SIEMでは対応していないソースからのアラートも取り込むため、アラートの重複排除が容易です。実際、SOARとSIEMの統合は一般的にこの目的で使用されます。これにより、アラートを手動で処理するのにかかる時間を減らせるため、ITセキュリティ担当者は脅威を検出して対処しやすくなります。

セキュリティのオーケストレーションおよび自動化とは

セキュリティの自動化 はマシンベースのセキュリティ アクションの実行であり、人的な介在を必要とせずに、サイバー脅威を検出、調査、修復することが可能です。SOCチームの機械的な作業の大半を実行するため、チームは受信したすべてのアラートから対処が必要なものを選択し、手動で対処する必要がなくなります。セキュリティの自動化では以下の機能を実行できます。

- 環境内で脅威を検出する。

- 脅威の可能性をトリアージする。

- インシデントに対処すべきかどうかを判断する。

- 問題を封じ込めて解決する。

これをすべて、人的な介在なしに数秒で実行できます。セキュリティ アナリストは手順、指示、および意思決定ワークフローに従ってイベントを調査し、本物のインシデントであるかどうかを判断する必要はありません。時間がかかる反復的な作業から解放されるため、より重要な付加価値のある作業に専念することができます。

セキュリティのオーケストレーションとは、相互に依存する一連のセキュリティ アクションのマシンベースの調整です。単一の複雑なインフラストラクチャ全体でのインシデントの調査、対応、そして最終的な解決などが含まれます。これにより、製品やワークフロー間でのタスクを自動化するにしても、より注意が必要な重要なインシデントについてのエージェントに手動で警告するにしても、すべてのセキュリティ ツールおよびセキュリティ以外のツールが連携して機能することが保証されます。

セキュリティのオーケストレーションにより以下のことを実行できます。

- セキュリティ インシデントに関するより正確なコンテキストを提供する。 セキュリティ オーケストレーション ツールは、さまざまなソースからのデータを集約することによってより深い洞察を提供します。このため、環境全体を包括的に把握できるようになります。

- より詳細で有意義な調査を可能にする。セキュリティ アナリストはアラートの管理をやめ、こうしたインシデントがなぜ発生しているのかの調査を始めることができます。また、セキュリティ オーケストレーション ツールでは一般的に非常にインタラクティブで直感的なダッシュボード、グラフ、およびタイムラインが提供され、このような視覚的情報は調査プロセスにおいて非常に有用です。

- コラボレーションを向上させる。特定の種類のセキュリティ インシデントへの対応では、別の階層のアナリスト、マネージャ、CTOなどの経営幹部、法務部、人事部など、その他の関係者の関与が必要になる場合もあります。セキュリティのオーケストレーションによって誰もが必要なすべてのデータをすぐに利用できるため、より効果的なコラボレーションおよび問題の解決が可能になります。

最終的には、セキュリティのオーケストレーションにより防御機能の統合が促進されるため、セキュリティ チームは複雑なプロセスを自動化し、セキュリティ スタッフ、プロセス、およびツールから得られる価値を最大化することができます。

自動化とオーケストレーションの違い

セキュリティの自動化とセキュリティのオーケストレーションは同義で使われることが多い用語ですが、2つのプラットフォームはまったく異なる役割を果たします。

- セキュリティの自動化はアラートが長い間対処されないままとならないように、反復的なインシデントや誤検知の検出と対応にかかる時間を短縮します。

- 調査研究などのより戦略的なタスクに専念できるように、セキュリティ アナリストを解放します。

- 自動化された各プレイブックは、所定の一連のアクションで既知のシナリオに対処します。

- セキュリティのオーケストレーションは情報を簡単に共有することを可能にし、データが大規模なネットワークおよび複数のシステムやデバイスに分散している場合でも、複数のツールがグループとしてインシデントに対応できるようにします。

- セキュリティのオーケストレーションでは、複数の自動化タスクを使用して、完全で複雑なプロセスやワークフローを実行します。

- SOARソリューションの強みは、セキュリティ運用の用途での導入を速め、容易にする、事前構築済みの統合機能の幅広さにあります。

セキュリティの自動化は、一連の単一のタスクを処理するため、セキュリティ運用を簡素化および効率化がすべてです。一方、セキュリティのオーケストレーションでは、互いを組み入れるようにさまざまなセキュリティ ツールを接続することにより、始まりから終わりまで高速で効率的なワークフロー プロセスを作り出します。これらは組み合わせて使用することにより最も効果を発揮し、セキュリティ グループは両者を導入することによって効率性と生産性を最大化できます。

脅威インテリジェンス管理(TIM)とは

セキュリティのオーケストレーション、自動化、および対応と併せて、SOARプラットフォームには 脅威インテリジェンス管理(TIM)を含めることもできます。脅威インテリジェンス管理(TIM)は、世界的な脅威状況をより適切に理解し、攻撃者の次の動きを予測し、攻撃を阻止するために迅速に対処することを可能にします。

脅威インテリジェンスと脅威インテリジェンス管理には大きな違いがあります。脅威インテリジェンスは脅威に関するデータおよび情報ですが、脅威インテリジェンス管理は潜在的な攻撃者およびその意図、動機、能力に関するデータの収集、正規化、エンリッチ化、対処を意味します。この情報により、より多くの情報に基づく迅速なセキュリティに関する決定が可能になり、サイバー脅威に対してより強固に備えることができます。

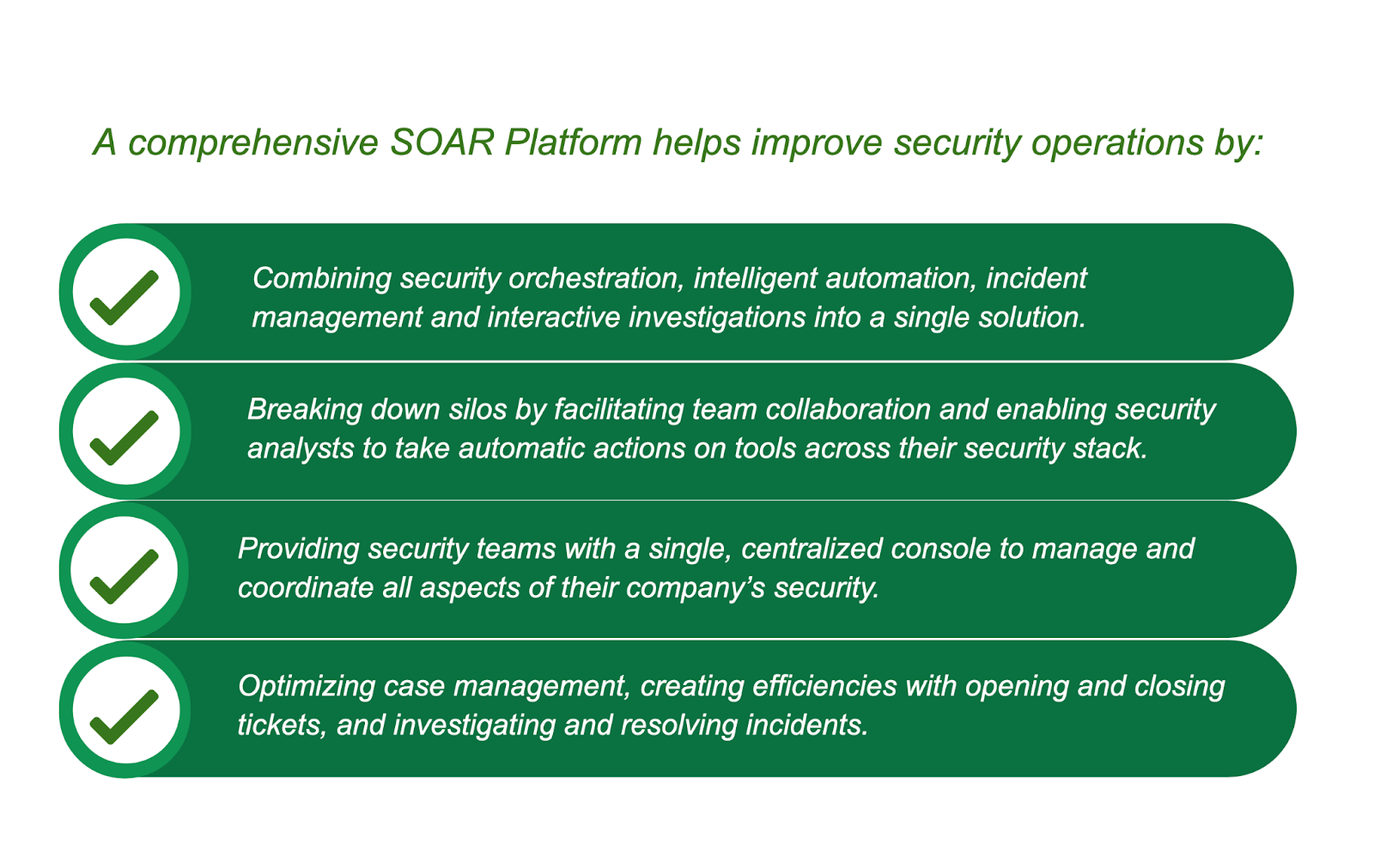

SOARが重要な理由

デジタル化がますます進む世界では、企業はサイバーセキュリティに関する数多くの課題に直面します。複雑で悪質な脅威が増えるにつれ、より多くの企業で将来的なセキュリティ運用のための効率的で効果的なアプローチを策定することが必要になります。この必要性から、SOARはセキュリティ運用チームがアラートや脅威を管理、分析、対応する方法を変革します。

現在のセキュリティ運用チームは、毎日数千件ものアラートを手動で処理する責任を負っているため、エラーや非効率的な運用につながる可能性があります。非効率的でサイロ化された古いセキュリティ ツールや、有能なサイバーセキュリティ人材の深刻な不足などの問題は言うまでもありません。

多くのセキュリティ運用チームは、別々のシステムからのノイズをつなぐことに苦労しており、結果として、エラーが起きやすい多くの手動プロセスが発生し、またこれをすべて解決するスキルの高い人材も不足しています。

脅威やアラートの数は増え続け、そのすべてに対処できるリソースが不足していることから、アナリストは重要視すべきアラートと無視すべきアラートを判断しなければならないだけでなく、仕事が多すぎるために本当の脅威を見落とし、脅威や有害なエージェントへの対処時に多数のエラーを起こすことになります。

このため、組織はSOARプラットフォームなど、アラートおよび対応プロセスを体系的にオーケストレーションして自動化することを可能にするシステムを導入することが不可欠です。ほとんどの時間、労力、リソースを費やす日常のタスクを取り除くことで、セキュリティ運用チームはより効果的かつ生産的にインシデントを調査して対処でき、それによって組織の全体的なセキュリティ体制を大幅に改善することができます。

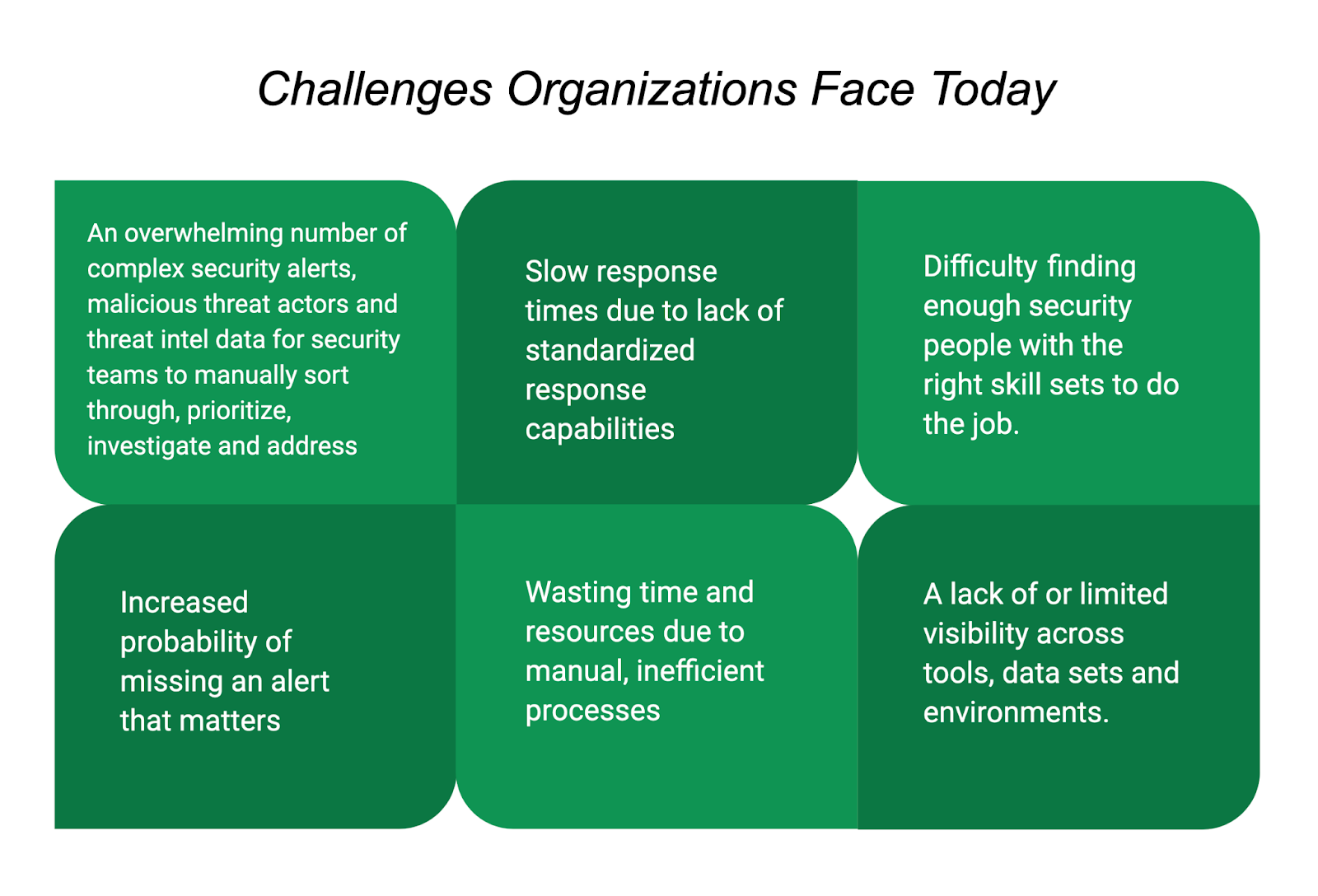

SOARは以下のことを可能にします。

- セキュリティ、ITオペレーション、脅威インテリジェンス ツールを統合する。異なるベンダーのツールも含め、さまざまなセキュリティ ソリューションをすべて接続して、より包括的なデータ収集と分析を行うことができます。セキュリティ チームはさまざまなコンソールやツールの操作が不要になります。

- すべてを1か所で把握する。セキュリティ チームは、インシデントの調査および修復に必要なすべての情報を提供するただ1つのコンソールにアクセスするだけですみます。セキュリティ チームは1か所で必要な情報を得ることができます。

- インシデント対応を加速させる。SOARは、平均検出時間 (MTTD)と 平均応答時間(MTTR)を短縮するこ

- 時間のかかるアクションを減らす。SOARは、セキュリティ アナリストの時間を使い果たす誤検知、反復作業、および手動プロセスを劇的に減らします。

- より優れたインテリジェンスにアクセスする。SOARソリューションは脅威インテリジェンス プラットフォーム、ファイアウォール、侵入検知システム、SIEMなどのテクノロジからデータを集約して検証し、セキュリティ チームにより多くの洞察とコンテキストを提供します。これにより、問題の解決および慣行の改善が容易になります。アナリストは、問題の発生時に、より詳細で幅広い調査を実施することができます。

- 報告とコミュニケーションを改善する。すべてのセキュリティ運用アクティビティが1か所に集約され、直感的なダッシュボードに表示されるため、ワークフローの改善および応答時間の短縮方法の特定に役立つ明確なメトリックを含め、関係者は必要なすべての情報を受け取れます。

- 意思決定能力を高める。SOARプラットフォームは、事前構築済みのプレイブック、プレイブックを一から作成するためのドラッグアンドドロップ機能、自動化されたアラートの優先順位付けなどの機能を提供することにより、経験の少ないセキュリティ アナリストでも使いやすいように設計されています。またSOARツールは、データを収集して洞察を提供することで、アナリストが容易にインシデントを評価し、適切な修復アクションを実行できるようにします。

SOARを導入および使用する価値

既存のセキュリティ投資の価値を最大化しながら、あらゆる種類のセキュリティ インシデントの影響を最小限に抑え、法的責任および全般的なビジネスのダウンタイムのリスクを減らすため、企業や組織はSOARに価値を見出しています。SOARは以下を可能にすることにより、企業がセキュリティの課題に対処し、克服するのを支援します。

- 既存のセキュリティ システムを統合し、データの収集を一元化することにより完全な可視性を実現し、企業のセキュリティ体制を改善し、運用効率と生産性を大幅に向上させます。

- 手動の反復作業を自動化し、セキュリティ インシデント ライフサイクルのあらゆる側面を管理することにより、アナリストの生産性を向上させ、手作業の束縛から解放するため、アナリストはセキュリティの向上に専念できます。

- インシデント分析および対応の手順を定義し、セキュリティ プレイブックを活用することにより、一貫した、明確な文書による方法で、対応プロセスを優先順位付け、標準化、および拡大することができます。

- より迅速なインシデント対応を実施できます。アナリストはセキュリティ アラートをすばやく正確に識別してインシデントの重大度を割り当てることができ、アラートの数を削減し、アラート疲れも低減できます。

- プロセスおよび運用を合理化することにより、未然におよび事後的に脆弱性の可能性をより適切に特定して管理できます。

- リアルタイム コラボレーションおよび非構造化調査をサポートします。各セキュリティ インシデントをその対応に最も適したアナリストに送信する一方で、チームやチーム メンバー間の円滑なコミュニケーションと追跡をサポートする機能を提供します。

SOARの使用例

以下の表に、SOARの一般的な使用例を示します。

使用例 |

オーケストレーションにより強化される点(概要) |

セキュリティ アラートの処理 |

フィッシングに対するエンリッチ化と対応 - フィッシングの可能性がある電子メールの取り込み、プレイブックのトリガー、影響を受けるユーザーのトリアージと引き込みなどの反復可能タスクの自動化と実行、インジケータの抽出とチェック、誤検知の特定、大規模な対応の標準化のためのSOCの準備。 エンドポイントのマルウェア感染 - エンドポイント ツールからの脅威フィード データの取り込み、そのデータのエンリッチ化、取得したファイル/ハッシュのセキュリティ情報イベント管理(SIEM)ソリューションとの相互参照、アナリストへの通知、エンドポイントのクリーニング、エンドポイント ツール データベースの更新。 ユーザー ログインの失敗 - 事前定義されたユーザー ログインの失敗回数後のプレイブックのトリガーによる失敗したログインが純粋な失敗か悪意のあるものかの評価、ユーザーの引き込み、ユーザーの回答の分析、パスワードの失効、プレイブックの終了。 異常な場所からのログイン - 仮想プライベート ネットワーク(VPN)とクラウド アクセス セキュリティ ブローカー(CASB)の存在を確認することによる悪意のある可能性があるVPNアクセスの試みの特定、IPの相互参照、ユーザーへの侵害の確認、ブロックの発行、プレイブックの終了。 |

セキュリティ運用の管理 |

Secure Sockets Layer (SSL)証明書の管理 - 有効期限が切れたかまもなく切れるSSL証明書を確認するためのエンドポイントのチェック、ユーザーへの通知、数日後のステータスの再チェック、適任者への問題のエスカレーション、プレイブックの終了。 エンドポイントの診断とキックスタート - 接続およびエージェントの接続の確認、コンテキストのエンリッチ化、チケットのオープン、エージェントのキックスタート、プレイブックの終了。 脆弱性管理 - 脆弱性および資産情報の取り込み、エンドポイントおよび共通脆弱性識別子(CVE)データのエンリッチ化、脆弱性コンテキストのクエリ、重大度の計算、修復と調査のための管理のセキュリティ アナリストへの引き継ぎ、プレイブックの終了。 |

脅威ハンティングとインシデントへの対応 |

セキュリティ侵害インジケータ(IOC)ハンティング - 添付ファイルからのIOCの取り込みと抽出、さまざまな脅威インテリジェンス ツールでのIOCハンティング、データベースの更新、プレイブックの終了。 マルウェア分析 - 複数のソースからのデータの取り込み、悪意のあるファイルの抽出とデトネーション、レポートの生成と表示、悪意性の確認、データベースの更新、プレイブックの終了。 クラウド対応のインシデント対応 - クラウドに焦点を合わせた脅威の検出およびイベントのロギング ツールからのデータの利用、クラウドおよびオンプレミスのセキュリティ インフラストラクチャ間のプロセスの統合、SIEMとの相関、インジケータの抽出とエンリッチ化、悪意性の確認、アナリストへの管理の引き継ぎと情報のレビューの依頼、データベースの更新、プレイブックの終了。 |

データ エンリッチ化の自動化 |

IOCのエンリッチ化 - 複数のソースからのデータの取り込み、デトネーションが必要なインジケータの抽出、URL、IPS、ハッシュのエンリッチ化、悪意性の確認、データベースの更新、アナリストへの情報のレビューと調査の参加依頼、プレイブックの終了。 インシデントの重大度の割り当て - 他の製品での脆弱性スコアの確認と既存のインジケータへのスコアの割り当ての有無の確認、重大度の割り当て、ユーザー名とエンドポイントがクリティカル リストに含まれるかどうかの確認、クリティカルの重大度の割り当て、インシデントの終了。 |

詳細については、「 優れたセキュリティ オーケストレーションの使用例.

SOARプラットフォームに求めるもの - ベストプラクティス ガイド

SOARの定義およびそのさまざまな機能について解説してきましたが、次は組織のニーズに適したSOAR製品をどのようにして選ぶべきかについて説明します。SOARプラットフォームには何を求めるべきでしょうか?

各SOARプロバイダの比較時には、決定を行う前に検討すべき要素がいくつかあります。購入者の意思決定プロセスは、コア テクノロジに加えて、全体として提供される購入後の要素やサービスにより大きく左右されます。SOAR製品を導入する前に組織が検討すべき要素には、組織自体の成熟度の評価、必要なテクノロジ統合とツール スタック、既存のプロセス、選択する導入方法などがあります。

組織が自身のセキュリティ状態の内部監査を終えたら、次にSOAR製品自体に関する、以下のような要素について検討します。

- 使いやすさと他のツールとの接続性: セキュリティ オーケストレーション ツールは、検出、エンリッチ化、対応、および関連するツール間を連結する役割を果たす必要があります。

組織は、SOARツールが現在導入されている検出ツールからのアラートを取り込み、エンリッチ化、対応、および関連するツールでのアクションを調整する自動化プレイブックを実行するという最終状態を目指します。

プラットフォーム内からはいくつのコマンドまたはアクションを実行できますか? この統合は、重視している次の領域に対処できますか?

- 分類とマッピング

- 検出と監視

- データのエンリッチ化と脅威インテリジェンス フィード

- 適用と対応

- カスタム統合機能: プラットフォームにカスタム統合を構築するためのメカニズム(内部SDKなど)はありますか? プラットフォームのオンボーディング期間には、サービス チームからのカスタム統合のサポートは含まれますか? これらのサービスは製品の購入価格に含まれていますか?それとも追加費用が必要ですか?

- すぐに使用できる(OOTB)/事前構築済みの統合: プラットフォームにはいくつの統合(カテゴリの幅広さと各カテゴリの深さ)が用意されていますか? 時間とともに新たな統合がプラットフォームに追加されますか? その頻度は? これらの更新は無料ですか、それともアドオン サービスですか?

- インシデントとケース管理: プラットフォームにネイティブのケース管理機能はありますか?あるいは関連するケース管理ツールと統合されますか? プラットフォームではインシデント タイムラインの再構築は可能ですか? プラットフォームではインシデント後の文書化およびレビューはサポートされていますか? プラットフォームでは、監査証跡を作成し、データ フローを強調表示し、説明責任を維持しますか?

- 脅威インテリジェンスとの統合: 脅威インテリジェンスは証拠に基づく知識であり、資産に対する既存または新たな脅威や危険に関する状況、メカニズム、インジケータ、影響、およびアクション志向のアドバイスが含まれます。脅威インテリジェンスが統合されたSOARプラットフォームは、収集された知識を使用して、SOCチームが外部脅威の環境への影響に関する情報に基づいた意思決定を行うことを可能にします。ネットワーク内で発生しているインシデントに外部脅威インテリジェンスをマッピングできることによりインシデントの調査が加速し、また以前は検出されなかった悪意のあるアクティビティが検出される可能性があります。自動化されたワークフローにより、適用ポイントへの関連する脅威インテリジェンスのスケーラブルでリアルタイムの配信が可能になります。

- ワークフローとプレイブックの機能: プラットフォームにはワークフロー機能(視覚的なタスクベースのプロセス)はありますか? プラットフォームでは各インシデントに対してプレイブックがライブ実行されますか? プラットフォームではプレイブックのネストはサポートされていますか? プラットフォームではカスタム プレイブック タスク(自動および手動の両方)の作成はサポートされていますか? プラットフォームではプレイブック間でのカスタム タスクの転送はサポートされていますか?

- 導入の柔軟性: 企業が事業を営み、データを保護するために使用するテクノロジは絶えず進化し、変動しています。このように多くの変動要素があるため、利用可能な導入オプションの柔軟性や、これらのオプションが他のツールや組織内の要件とどれだけ連携できるかに大きく依存するセキュリティ オーケストレーション ツールの選択時には、俊敏性と拡張性が不可欠となります。

プラットフォームにはどのような柔軟な導入オプションありますか? プラットフォームはマルチテナンシー用に設計されていますか?また、組織ネットワーク全体でのコミュニケーションでネットワーク セグメンテーションをサポートするために必要なセキュリティを備えていますか? プラットフォームには複数のテナント間の水平方向の拡張性はありますか?また一定レベルの高可用性は保証されますか?

- 価格設定: セキュリティ オーケストレーション ツールを選択する前に、全体的な予算管理プロセスにどのような価格設定方法が適しているかを検討します。現在市場で広く使用されている価格設定方法には以下のものがあります。

- アクションまたは自動化ごとの価格

- ノードまたはエンドポイントごとの価格

- 年間サブスクリプションと追加の管理者ユーザーのアドオン料金

- 追加のサービスと機能: SOARのコア機能のほか、組織に利益をもたらすどのような差別化されたリソースが提供されていますか?

- プロフェッショナル サービス: 導入の成功を最初から最後まで保障するプロフェッショナル サービスが顧客に対して提供されていますか?

- 販売後のサポート: インストール後にはどのようなサポートが提供されますか? 組織で必要としているような種類のサポートは提供されていますか?

セキュリティ運用のための最適なSOARソリューションを見つけるには、ベンダーの製品と、効率性と有効性の向上に対するSOC組織のニーズを合致させる必要があります。適切なSOARソリューションは、すでに導入済みの製品、プレイブック、およびプロセスを補完し、それらと適合するだけでなく、コラボレーションを最適化し、導入とホストする機能の両方に柔軟性を提供し、組織のニーズに合致した価格設定モデルがなければなりません。