ファイアウォールとは?| ファイアウォールの定義

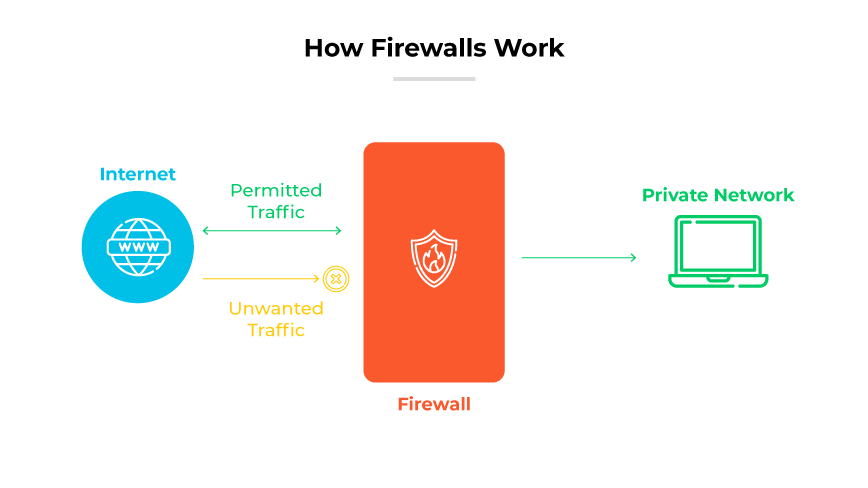

ファイアウォールは、定義されたセキュリティルールに基づいてトラフィックを監視・制御し、それに応じてトラフィックの受け入れ、拒否、遮断を行うネットワークセキュリティソリューションです。

ファイアウォールの機能は、トラフィックの流れを監視・管理することで、ネットワークホストのセキュリティを確保することです。ネットワークホストとは、ネットワーク内で通信を行う機器(コンピューターなど)のことです。その交換は、内部ネットワーク内でも、内部ネットワークと外部ネットワークの間でも可能です。

サイバーセキュリティにおけるファイアウォールの役割は最も重要です。潜在的なサイバー脅威を阻止するためにネットワーク・トラフィックを精査し、制御する防御の第一線として機能します。信頼できるネットワークと信頼できないネットワークの間に警戒バリアを維持することで、ファイアウォールシステムは、組織の資産とデータのデジタル安全を確保する上で極めて重要です。

ファイアウォールは、パケットをそのルールセットに照らしてフィルタリングし、精査します。パケットが確立された基準を満たさない場合、エントリーは拒否されます。パケットとは、オンライン伝送用にフォーマットされたデータのことです。パケットはインターネット上で転送されるすべてのデータを運びます。これらのデータには、コア・データ、データの送信元、送信先ポート、その他の関連情報が含まれています。

ステートフル・パケット・インスペクションは極めて重要な概念です。すべてのパケットは、その発信セッションのコンテキスト内で精査されます。これにより、各パケットの送信元、宛先、経路が確実に把握され、潜在的な脅威に対する包括的な評価が可能になります。

ファイアウォールは、正当なネットワーク・トラフィックと潜在的に悪意のある活動を区別するために、複数のテクノロジーと方法論に依存しています。基本的に、最小限のアクセス権は、エンティティが必要なものだけにアクセスすることを規定しています。この原則に沿ってポリシーを設定することで、ユーザーが不用意に脅威を持ち込むことがなくなります。

また、厳しい交通検査も行っています。受信データを既知の脅威シグネチャのデータベースと比較します。トラフィックが既知の脅威パターンに一致する場合、そのトラフィックはブロックされます。サイバー脅威の動的な性質のため、既知のシグネチャだけに頼るのでは不十分であることに注意することが重要です。ソリューションは、新たな脅威パターンに合わせてデータベースを常に更新し、以前には見られなかった脅威を検知する高度な手法を採用する必要があります。

ファイアウォールがインバウンドとアウトバウンドのネットワークトラフィックを処理する方法は異なります。インバウンド、つまり南北方向のトラフィックは、インターネットなどの外部ソースからやってきます。このようなトラフィックは悪意のあるURLやマルウェアを運んでいる可能性があるため、ファイアウォールはトラフィックを徹底的に検査し、脅威をチェックし、有害な要素が境界に侵入しないようにします。東西トラフィック(内部トラフィック)は、内部ネットワークの異なるセクション間を移動します。一見安全なように見えますが、脅威は境界を迂回したり、別の手段で侵入したりする可能性があるため、このトラフィックを検査することは極めて重要です。

ファイアウォールがどのように を検査し、 ネットワークトラフィックをフィルタリングして、許可された安全なトラフィックだけが通過するようにするのか、「 ファイアウォールは何をするのか」を読んで、より深く理解してください。| ファイアウォールの仕組み

ファイアウォールの種類

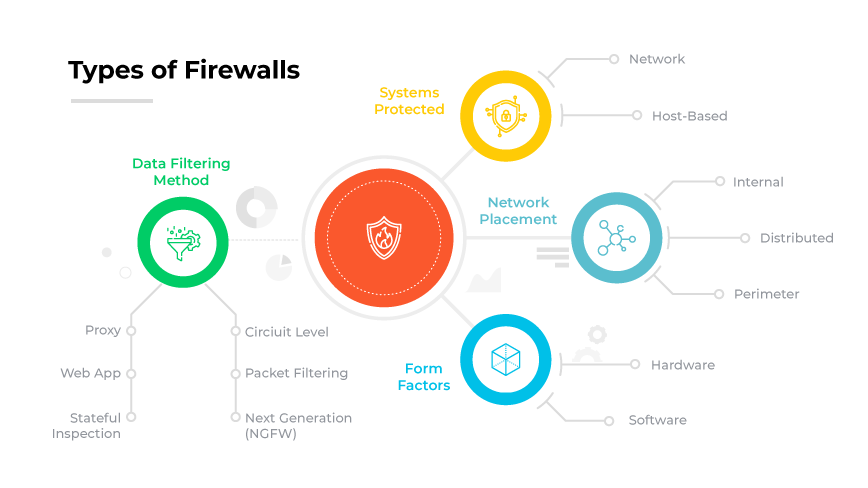

ファイアウォールは通常、保護するシステム、フォームファクター、ネットワークインフラ内の配置、またはデータのフィルタリング方法に基づいて分類されます。

ファイアウォールの種類

ネットワークファイアウォール

事前に設定したセキュリティポリシーに基づき、送受信トラフィックを監視・制御することで、ネットワーク全体を保護します。

ホストベースファイアウォール

個々のデバイスまたはホストにインストールされ、特定のデバイスからの送受信トラフィックを監視します。

フォームファクター別ファイアウォールの種類

ハードウェア ファイアウォール

ハードウェア・ファイアウォールは、ネットワーク・エレメントと接続デバイスの間に設置される物理的な個別のデバイスです。

ソフトウェア ファイアウォール

ソフトウェア・ファイアウォールは、物理的なアプライアンスではなく、ソフトウェアのフォームファクタで、クラウド環境を保護するためにサーバーや仮想マシンにデプロイできます。

種類には、コンテナファイアウォール、仮想ファイアウォール(クラウドファイアウォールとも呼ばれる)、マネージドサービスファイアウォールなどがあります。

ソフトウェアファイアウォールをサーバーや仮想マシンに導入し、クラウド環境を保護する方法については、当社の記事「 ソフトウェアファイアウォールとは?」をご覧ください。

ネットワークインフラ内の配置によるファイアウォールの種類

内部ファイアウォール

これらはエッジではなくネットワーク内に配置され、内部の脅威から保護します。

分散ファイアウォール

これはスケーラブルなアプローチで、ソリューションは複数のデバイスやサーバーに分散されます。

境界ファイアウォール

ネットワークのエッジまたは境界に配置され、ネットワークに出入りするトラフィックを制御します。

データフィルタリング方式によるファイアウォールの種類

次世代ファイアウォール (NGFW)

より洗練されたテクノロジーであるNGFWは、従来の機能に侵入防御システム(IPS)や暗号化トラフィック検査などの高度な機能を組み合わせたものです。

パケットフィルタリングファイアウォール

この技術は、ネットワークに送信される各データパケットを検査します。パケットが確立されたセキュリティ・ルール・セットにマッチすれば許可され、そうでなければ拒否されます。

回路レベルゲートウェイ

セッション層で機能し、接続しようとするパケットの正当性を保証します。一度認証されると、ネットワーク間の持続的な接続が許可されます。

ウェブアプリケーションファイアウォール

特に Web アプリケーションを保護するために設計されたこのソリューションは、Web アプリケーションとの間で HTTP トラフィックをフィルタリング、監視、ブロックし、クロスサイトスクリプティングや SQL インジェクションなどの脅威を防御します。

プロキシファイアウォール

アプリケーション層で動作するこのソリューションは、クライアントからのリクエストの仲介役として機能します。セキュリティ・ルール・セットに照らしてリクエストを評価し、それに応じてブロックまたは許可します。

ステートフル・インスペクション・ファイアウォール

ステートレス・ファイアウォールとは異なり、過去のアクティブな接続を記憶します。決定は、設定されたルールとコンテキストに基づき、アクティブな接続の状態を追跡します。

各タイプのファイアウォールの詳細については、「 ファイアウォールの定義と説明」の記事をご覧ください。

ファイアウォール機能

時代の進化に伴い、ビジネスの保護方法も適応していかなければなりません。従来のファイアウォールは基本的な防御を提供しますが、MLを搭載したバージョンを含む次世代ファイアウォール(NGFW)は、今日の高度なデジタル脅威を反映していることに注意することが重要です。これらのファイアウォールは、新旧の技術を融合させ、ネットワーク セキュリティを強化します。

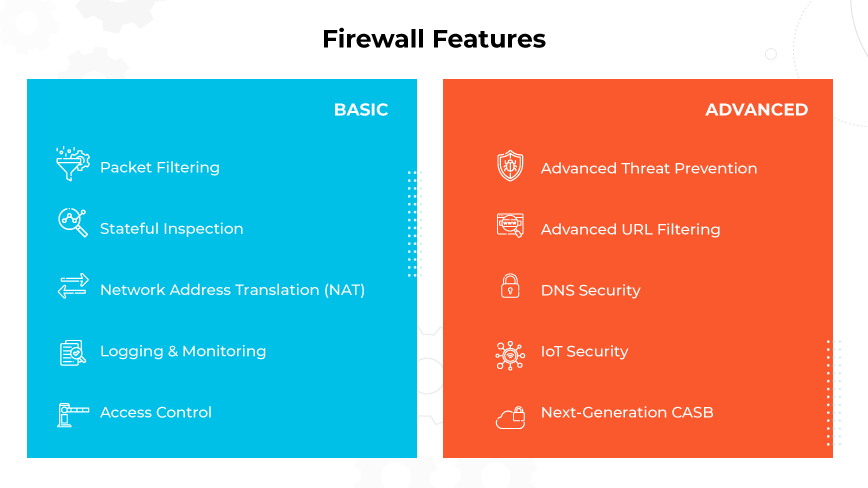

ファイアウォールの基本機能

パケットフィルタリング

パケットフィルタリングは、ファイアウォールを通過するデータパケットを評価します。送信元と宛先のIPアドレスやポート番号など、あらかじめ決められた基準に基づいて、ファイアウォールは各パケットを許可するかブロックするかを決定します。

ステートフルインスペクション

ステートフルインスペクションは、ネットワークのアクティブな接続を監視します。各データパケットの状態と属性を追跡することで、正当なトラフィックのみが通過することを保証し、セキュリティを強化します。

ネットワークアドレス変換(NAT)

NATは、データパケットの送信元または宛先IPアドレスを変更します。これにより、IPアドレスが節約されるだけでなく、内部ネットワーク構造が隠蔽され、潜在的な攻撃者がネットワークを洞察することが難しくなります。

ロギングとモニタリング

ログはネットワーク活動の記録を保持します。これにより、トラフィックパターンに関する洞察が得られ、脆弱性の評価に役立ち、潜在的なセキュリティ侵害へのタイムリーな対応が容易になります。

アクセス制御

アクセス制御は、どのエンティティがシステムと通信できるかを制御します。ファイアウォールは、一連のルールを定義することで、どのユーザー、システム、またはIPアドレスにネットワークリソースへのアクセスを許可または拒否するかを決定します。

高度なファイアウォール機能

高度な脅威防御

最新のファイアウォールには、ゼロデイ攻撃に即座に対処するための高度脅威防御が組み込まれています。インラインのディープラーニングエンジンを使用して、この機能は、新しいエクスプロイトの試みとコマンドおよび制御メカニズムに対する優れた防御を提供します。また、広く受け入れられている署名フォーマットの自動ワークフローもサポートしています。

高度なURLフィルタリング

最先端のファイアウォール製品に搭載されている高度なURL Filteringは、インライン・ディープラーニングを採用し、Webトラフィックをリアルタイムで分析します。このテクノロジーは、フィッシングやマルウェアなどのWebベースの既知の脅威と新しい脅威の両方を効果的に阻止し、より安全なWebブラウジング体験を保証します。

DNSセキュリティ

現代のファイアウォール技術に見られるDNSセキュリティは、予測分析と機械学習を活用して、DNSを活用した高度な攻撃を阻止します。ファイアウォールとの緊密な統合により、保護が自動化され、脅威に対するより深い洞察が得られ、別のツールを使用する必要がなくなります。

Iotセキュリティ

IoT Securityは、IoTデバイスに対して、可視化、防止、実施を組み合わせた堅牢なゼロトラスト・セキュリティ・アプローチを提供します。機械学習の統合により、最新のファイアウォールはコンテキストに基づいてネットワークをセグメント化し、リスクを低減してIoTデバイスとITデバイスの両方をさまざまな脅威から保護することができます。

次世代CASB

現在のファイアウォール技術は、企業全体でリアルタイムにSaaSアプリケーションを保護する次世代CASBを導入しています。従来のCASBソリューションとは異なり、次世代バージョンは包括的なデータ保護を提供し、分散したワークフォースの進化するニーズに対応します。

ファイアウォールの利点

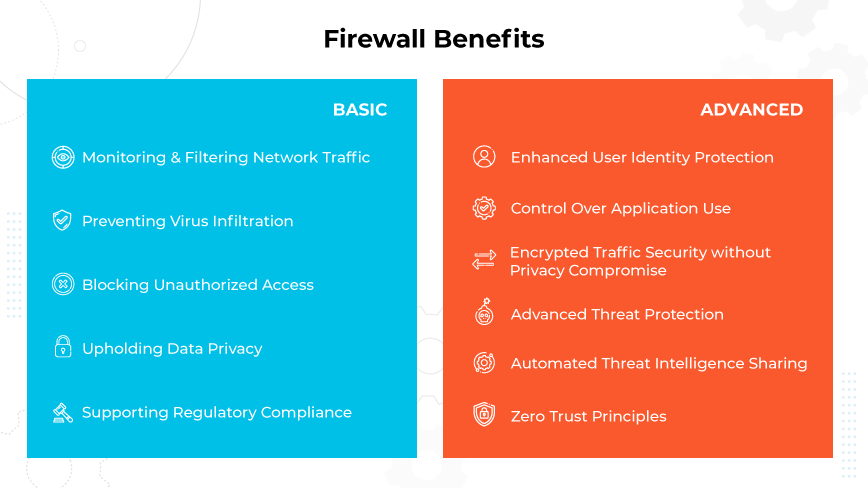

ファイアウォールの基本的な利点

ネットワークトラフィックの監視とフィルタリング

ファイアウォールはネットワーク上のすべてのデータパケットを監視し、主にステートフルインスペクションを使用してアクティブな接続を監視します。有害なデータやパターンを確実にブロックし、内部ネットワークを保護します。

ウイルス侵入の防止

ファイアウォールは、ウイルス対策ソフトウェアと並んで、進化するウイルスに対する効果的なバリアとなります。データパケットヘッダーを分析することで、悪意のあるパターンを特定し、無効化します。次世代ファイアウォール(NGFW)はこの防御をさらに強化し、最先端のウイルスも捕捉します。

不正アクセスのブロック

不正アクセスの増加を考えると、ファイアウォールはすべてのデジタル・エントリー・ポイントのゲートキーパーの役割を果たします。特にネットワーク・ファイアウォールは、アクセス制御を活用して、信頼できるソースだけがシステムとやり取りできるようにします。

データ・プライバシーの保護

ファイアウォールは、ネットワークに出入りするデータを精査し、不正アクセスを防止して個人データの機密性を維持します。デジタル環境における外部の脅威からビジネス上の機密情報を保護するために不可欠です。

規制コンプライアンスのサポート

ファイアウォールは厳格なデータ保護を実施し、機密情報へのアクセスを制御し、ログに記録します。これらのログは、規制監査のための重要な証拠となります。データの完全性を維持し、検証可能なログを提供することで、ファイアウォールは組織がコンプライアンスを維持し、信頼を醸成するのに役立ちます。

高度なファイアウォールの利点

ユーザーID保護の強化

最新のファイアウォールはユーザーを正確に識別し、セキュリティポリシーが特定のビジネスニーズに対応するようにします。このきめ細かなコントロールにより、特定のユーザーグループのみが特定のタスクを実行できるようになります。

アプリケーションの使用管理

洗練されたファイアウォールは、アプリケーションのアクセスを識別および制御し、承認されたアプリケーションのみが使用されるようにします。このバランスにより、セキュリティを確保しつつ、ビジネスニーズに基づいたアプリケーションの柔軟性を実現しています。

プライバシーを損なわない暗号化トラフィックのセキュリティ

高度なファイアウォールは、ユーザーのプライバシーを損なうことなく悪意のあるトラフィックを解読することができるため、ユーザーの権利を侵害することなく潜在的な脅威を徹底的に精査することができます。

高度な脅威対策

サイバー脅威が深刻化する中、最新のファイアウォールの多くは、既知の脅威と新たな脅威の両方に対する防御を確保し、さまざまな攻撃ベクトルに対する防御のための統合ソリューションを提供しています。

脅威インテリジェンスの自動共有

一部の高度なファイアウォールは、脅威検知、分析、対応を自動化し、迅速なセキュリティ更新のための洞察をグローバルに収集します。

信頼ゼロの原則

高度なファイアウォールはゼロトラスト・アプローチを重視し、すべてのネットワーク・アクションに対して一貫した検証と認証を要求することで、あらゆる潜在的な脅威を確実に検知し、対処します。

ファイアウォールの課題

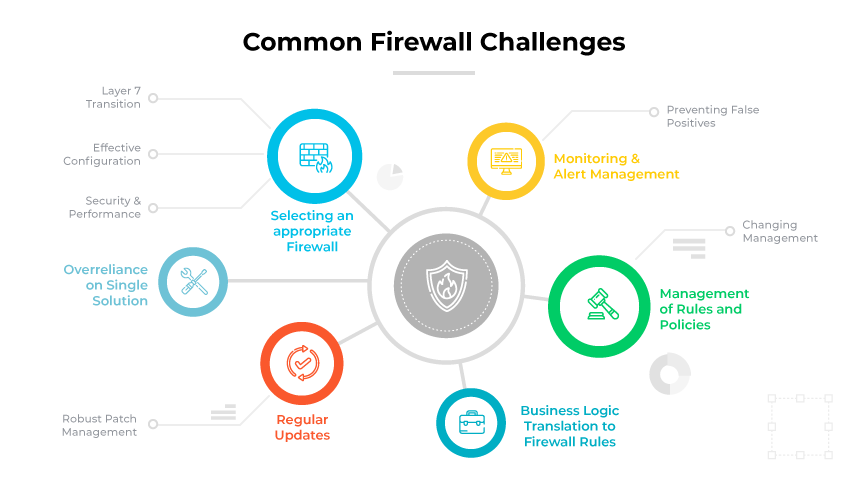

適切なファイアウォールの選択

市場には、基本的なパケットフィルタリングから、機能を強化した高度な次世代まで、さまざまなタイプがあります。選考プロセスでは、組織のニーズを明確に理解することが求められます。多くの場合、組織は複数のソリューションをデプロイして、セキュリティ、コスト効率、パフォーマンスのバランスを最適化しています。

効果的な構成

適切な設定が不可欠です。万能な設定は存在しないため、 ネットワークのセグメンテーション、帯域幅の優先順位付け、アプリケーションの制御などの機能を調整することが不可欠です。許可されたサービス、アプリケーション、ネットワークを指定する詳細なポリシーは有益です。

定期的なアップデート

脅威の状況は常に進化しています。したがって、ファイアウォールは、脆弱性に対処し、敵対的なトラフィックの定義を更新するために、定期的な更新を必要とします。最大限の保護を確保するためには、一貫した見直しと更新のスケジュールを立てることが望まれます。アップデートの前に、潜在的な混乱やパフォーマンスの問題など、影響を評価することが不可欠です。

規則と方針の管理

時間の経過や状況の変化により、規則や方針を見直す必要があります。継続的なルールの追加は、パフォーマンスの問題や潜在的な脆弱性の可能性がある乱雑なシステムにつながる可能性があります。効果的な管理ツールは、どのルールが冗長であるか、または最適化が必要かについての洞察を提供します。

偽陽性の防止

厳しすぎるポリシーは、正当なトラフィックを誤って脅威と見なす可能性があります。厳格な規則は緩い規則よりも望ましいですが、エンドユーザーの活動を妨げる可能性があります。特定のトラフィック・タイプを区別するためには、カスタム・ルールとコンフィギュレーションが不可欠です。時間をかけて日々のトラフィック・プロファイルを理解することで、これらの課題を軽減し、より優れた保護を提供することができます。

モニタリングとアラート管理

継続的なパフォーマンスと可用性の監視は不可欠です。デバイスの動作に関する指標は、潜在的な問題の早期発見に役立ちます。例えば、デバイスの高可用性フェイルオーバーを追跡することで、ソフトウェアのバグやハードウェアの問題が深刻化する前に、その可能性を特定することができます。

ダイナミックな環境におけるチェンジマネジメント

ITシステムは常に変化しています。ネットワークが増えるたびに、ルールの更新が必要になります。ベンダーのドキュメントには、アプリケーション・プロトコルやポートに関する明確な記述がない場合があり、適切なアクセスを確保するためにトラブルシューティングが必要になることがあります。

堅牢なパッチ管理

脆弱性はすべてのITシステムに存在します。セキュリティ・デバイスの包括的なパッチ管理プロセスは、脆弱性が侵害ポイントにならないようにするために非常に重要です。セキュリティに関する通知を監視し、ソフトウェアのバージョンを定期的にアップデートすることで、ネットワーク環境をより強固なものにします。

ビジネスロジックのファイアウォールルールへの変換

ファイアウォール固有のアーキテクチャーは、翻訳上の問題を引き起こす可能性があります。CISOやその他の経営幹部は、ビジネスロジックに基づくセキュリティの意図を設定することができます。しかし、すべてのベンダーがこのビジネスロジックを簡単にルールに変換できるわけではありません。設計がこの翻訳に容易に対応できない場合、結果として複雑で非効率的なルールセットになる可能性があります。

レイヤー7移行難易度

従来のレイヤ3、レイヤ4ファイアウォールは、時間とともに複雑なルールセットを蓄積することがよくあります。このような凝り固まったシステムからアプリケーションレベルのレイヤー7ソリューションに移行するのは大変なことです。この転換には、古い方針を捨て、より明確で論理的なアプローチを採用する要件が必要です。

セキュリティとパフォーマンスのバランス

ファイアウォールは膨大な量のトラフィックを管理・検査するため、ネットワークのボトルネックになる可能性があります。管理者は、強化されたセキュリティ機能と最適なネットワーク速度のどちらかを選択しなければなりません。ファイアウォールの過負荷は、ネットワーク運用の遅延や停止につながり、ビジネス活動に影響を及ぼします。

単一のソリューションに過度に依存すると、パフォーマンスの問題やシステム全体の故障につながる可能性があります。最新のソリューションは、AIOpsのような予測ツールを提供し、管理者がキャパシティの問題を予見し、それに応じて調整することを可能にします。

ファイアウォールの脅威と脆弱性

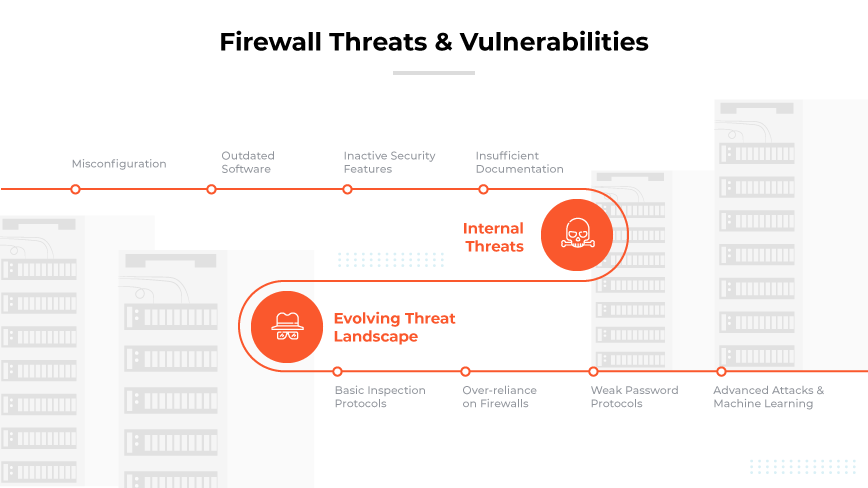

設定ミス

ファイアウォールの有効性は、その大部分が正しい設定にかかっています。このプロセスに逸脱や見落としがあると、悪意のある団体に意図しない隙を与えることになります。例えば、デフォルト設定のままだと、デバイスが標的になりやすくなります。攻撃者は、一般的な製品に精通しているため、これらのデフォルトを悪用し、サイバー侵入の道を開くことができます。定期的に設定を見直し、調整することで、このような脆弱性を防ぐことができます。

旧式のソフトウェア

効率を維持するためには、継続的なソフトウェアアップデートが不可欠です。メーカー各社は、新たに確認された脅威や脆弱性に対処するためのパッチをリリースしています。時代遅れのソフトウェアで動作するファイアウォールは、これらの脅威の影響を受けやすくなるだけでなく、新しいシステムとの互換性に問題が発生し、予期せぬセキュリティギャップにつながる可能性があります。ソフトウェアのタイムリーなアップデートは、保護の完全性を維持する上で極めて重要な役割を果たします。

非アクティブなセキュリティ機能

ファイアウォールは、多くの場合、さまざまなセキュリティ機能を備えています。しかし、有効化されなければ、これらの機能は休止状態のままとなり、実質的な保護は提供されません。例えば、偽装された悪意のあるトラフィックを検出してブロックするために、なりすまし対策を有効にする必要があります。定期的なシステム監査により、これらのツールがすべて有効で最適化されていることを確認できます。

不十分な文書

ファイアウォール設定、ルール、プロトコルの包括的な文書化は非常に重要です。ドキュメンテーションは、トラブルシューティングを支援し、一貫したファイアウォール管理を保証し、新しい IT 担当者のオンボーディングを合理化します。それがない場合、組織は、特に人事異動時に不整合を起こし、システムが侵害されやすくなるリスクがあります。

内部脅威

システムにアクセスできる悪意のある従業員や不満のある従業員は、内部システムに関する深い知識を悪用してファイアウォールをバイパスすることがあります。このような脅威に対抗するためには、内部トラフィックの監視とユーザー権限の定期的な見直しが不可欠です。

脆弱なパスワードプロトコル

脆弱なパスワードの使用は、ファイアウォールの有効性を著しく損なう可能性があります。シンプルで推測しやすいパスワードやデフォルトのパスワードは、サイバー攻撃者にとって魅力的な侵入口です。強固なパスワード・プロトコルを導入し、パスワードの定期的な変更を義務付けることで、組織はこの脆弱性を大幅に減らすことができます。

基本的な検査手順

従来のアプライアンスは、データ・パケットの送信元と宛先をチェックする初歩的な検査方法に頼ることが多くありました。悪意のある行為者は、なりすましなどのテクニックを使って、このような方法を簡単に回避することができます。対照的に、新しい世代では、データパケット内のコンテンツを精査するディープパケットインスペクションのような高度な戦略を採用し、受信トラフィックをより徹底的に選別しています。

ファイアウォールへの過度の依存

ファイアウォールは組織のサイバーセキュリティフレームワークに不可欠ですが、それだけに依存するのは危険です。侵入検知システム、マルウェア対策ソリューション、定期的なセキュリティ監査など、効果的なセキュリティは多層的です。複数のセキュリティレイヤーを統合することで、組織は1つのレイヤーが侵害されても、他のレイヤーが無傷であることを保証し、潜在的な脅威を無力化することができます。

進化する脅威の状況

既知の脅威シグネチャだけに頼った防御では不十分になってきています。技術の進歩により、ハッカーは洗練された手法を身につけ、独自のシグネチャーや進化したシグネチャーを持つ新たな脅威を生み出すことができるようになりました。このような現実には、ソリューションが迅速に適応し、従来のプロファイルに当てはまらない脅威を認識し、対抗することが要件となります。

高度な攻撃と機械学習

ハッカーは現在、機械学習とAIを活用して攻撃手法を強化しています。このような高度な脅威は、従来のシグネチャベースの防御を回避することができるため、ファイアウォールにはよりプロアクティブでインテリジェントな脅威検知メカニズムが求められます。

ファイアウォールの設定

ファイアウォールの設定には、ネットワークを保護するためのルール、ポリシー、その他の基準を決定し、設定することが含まれます。この手順では、送信元と宛先のIPアドレスやドメイン名などの特定の基準に基づいて、どのデータパケットにアクセスを許可するか拒否するかを決定します。

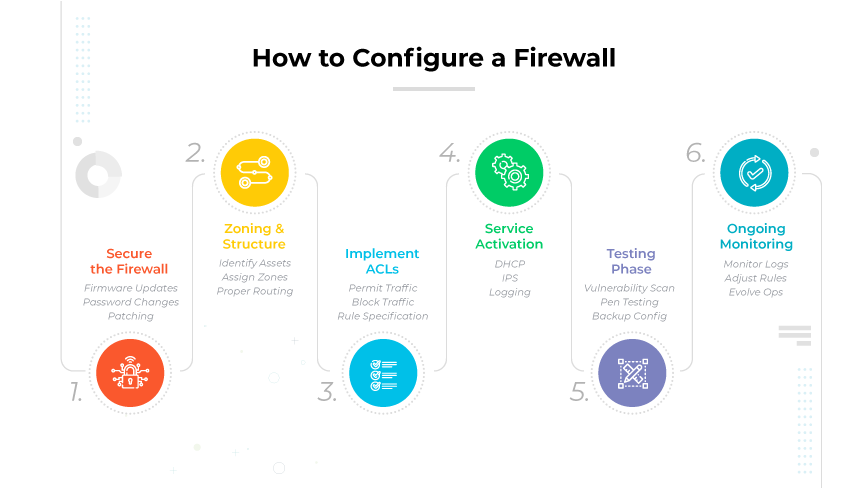

ファイアウォールの設定方法

ファイアウォールの保護

まず、最新のファームウェアをアップデートし、最新のセキュリティパッチを適用します。デフォルトのユーザーアカウントとパスワードは変更または無効にしてください。管理アクセスを制限し、脅威にさらされる機会を制限する必要があります。

ファイアウォールのゾーンとIPアドレス構造の設計

機能およびリスクに基づいてネットワーク資産を特定し、分類します。例えば、インターネットに接続するサーバーはDMZに設置し、内部ネットワークを保護する必要があります。ゾーンを指定インターフェースに割り当て、適切なルーティングを確保します。

アクセス制御リスト(ACL)の実装

ACLは、ゾーン間で許可またはブロックされるトラフィックを定義します。ルールは、送信元と宛先のIPとポート番号に固有のものでなければなりません。各 ACL を「deny all」ルールで終了し、明示的なトラフィックのみが許可されるようにします。

追加サービスとロギングの有効化

最近のソリューションは、DHCPや IPSなどの追加サービスを提供しています。必要に応じて有効化し、使用しないサービスは無効化してください。ロギングは不可欠です。ファイアウォールを設定し、詳細なログを中央サービスに送信します。このデータは、管理者がネットワークの活動を監視するのに役立ちます。

設定のテスト

設定後、 脆弱性スキャナーや 侵入テスターを使ってファイアウォールをテストします。これにより、望ましくないトラフィックがブロックされ、正当なトラフィックが通過することが確認されます。迅速なリカバリのために、設定の安全なバックアップを確保します。

継続的なモニタリングと管理

ログとアラートを継続的に監視し、最適なセキュリティを実現します。脅威の進化やネットワーク運用の変化に応じてルールを調整します。すべての変更と更新を文書化し、明確化と説明責任を果たします。

CPUやメモリの使用状況など、健全性が最も重要です。AIOpsのようなツールは、ファイアウォールがセキュリティのベスト・プラクティスに適合しているかを監視するだけでなく、その健全性を長期的に評価します。予測分析では、潜在的な問題にフラグを立てることができ、事前対策に役立ちます。

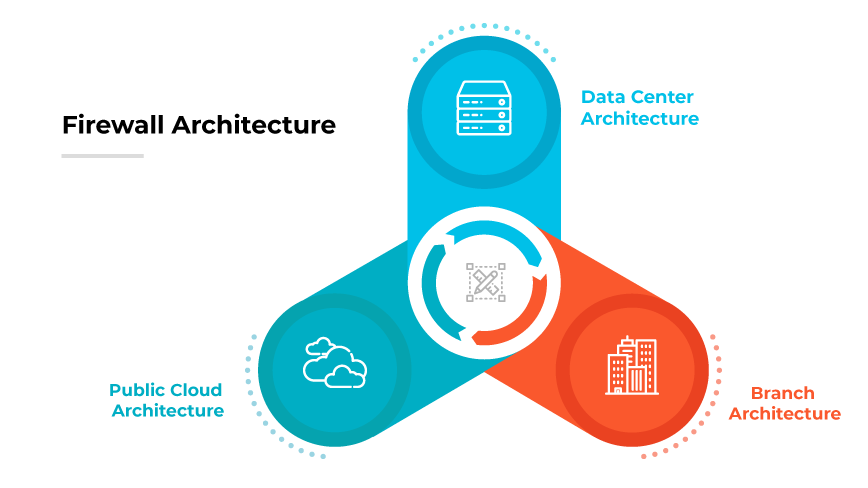

ファイアウォールアーキテクチャ

ファイアウォール・アーキテクチャーとは、ネットワーク、アプリケーション、およびデータを保護するために、さまざまな環境でファイアウォールを設計およびデプロイすることを指します。ファイアウォール図は、技術的な背景の変化や新たな脅威の出現に対応して、年々進化してきました。

ファイアウォールはかつて、パケットフィルタリングや侵入防御システムなど、主に種類という観点から理解されていました。しかし、その焦点は、ファイアウォールを単に特定のテクノロジーで分類することから、多様な環境におけるファイアウォールの役割を理解することに移っています。最新のアーキテクチャの主な目的は、ネットワークとデータの保護です。

データセンター・アーキテクチャ

データセンターは独自のアーキテクチャです。多くのデータセンターでは、「トップ・オブ・ラック」アプライアンスと呼ばれるファイアウォールが、サーバーとワークロードを保護しています。これらのソリューションは、高速データセンター運用に最適化されていますが、マルウェアの阻止などの高度な脅威防御タスクを処理することができます。さらに、データセンター内のさまざまなワークロードでは、セグメンテーションが重要になります。外向きのウェブサーバーであれ、内部サーバーであれ、サーバーによって脅威の状況は異なります。適切な構成により、多様なワークロードが適切に保護されます。

パブリッククラウドアーキテクチャ

ワークロードのパブリッククラウド環境への移行に伴い、アーキテクチャも適応する必要があります。このようなクラウド環境では、特定のクラウド構造を保護できるファイアウォールが必要です。さらに、コンテナ化されたアプリケーションの台頭により、クラウド環境でそのようなユースケースに対応できるソリューションが求められています。大手プロバイダーは、クラウドプラットフォームに直接統合されたソリューションを提供し始めています。これにより、クラウドのインターフェースから直接ルールを管理できるようになり、業務の効率化とコンプライアンスの確保が可能になります。

ブランチ・アーキテクチャー

支店やオフィスでのデプロイメントを議論する場合、「アーキテクチャ」という用語は、従来の構造設計よりもユースケースを指していることを認識することが不可欠です。この文脈では、ブランチアーキテクチャとは、内部および外部のトラフィックを保護するために、ファイアウォールをオフィス内に戦略的に配置する方法を指します。これには、ゾーンベースのソリューション、IDを使用したセキュリティの実施、アプリケーションIDなどを考慮する必要があります。特に、ワークロードやユーザー活動が継続的に進化する中で、脅威を監視し、防御するためには、ブランチ環境における最新のソリューションが不可欠です。

ファイアウォールルール

ファイアウォールルールとは、ネットワーク管理者が設定する仕様で、ファイアウォールに送受信ネットワークトラフィックの処理方法を指示するものです。送信元または宛先IPアドレス、ポート、プロトコルなどのパラメータに基づいて、ファイアウォールがどのようにトラフィックを処理すべきかを指示することにより、ファイアウォールは ネットワークセキュリティを維持する上で極めて重要な役割を果たします。

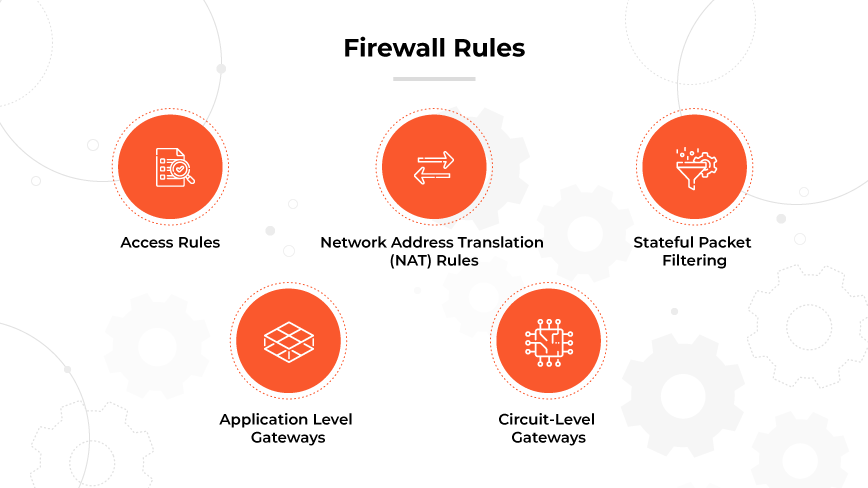

ファイアウォールルールの種類

アクセスルール

アクセスルールは、送信元アドレス、宛先アドレス、プロトコル、ポート番号などのパラメータを評価することでトラフィックを管理します。トラフィックは、これらの評価に基づいて許可、ブロック、または拒否されます。

ネットワークアドレス変換(NAT)ルール

トラフィックがネットワーク間を移動する際にIPアドレスを変更するために不可欠なNATルールは、ルーティングを容易にし、外部からの脅威からプライベートネットワークを保護することができます。

ステートフルパケットフィルタリング

ステートフルパケットフィルタリングは、個々のデータパケットを既存のネットワーク接続状態に関連して検査し、比較した上でトラフィックを許可するかブロックするかを決定します。

アプリケーションレベルゲートウェイ

OSIモデルの 第7層で 動作するアプリケーション・レベルのゲートウェイは、インターネットと内部ネットワーク間のトラフィックを仲介し、多くの場合、アクセス制御に使用されます。

サーキットレベル・ゲートウェイ

OSIモデルのレイヤー5で動作するサーキットレベルゲートウェイは、TCPハンドシェイクを監視することでセッションの正当性を検証し、個々のパケットを検査するのではなく、リモートシステムの正当性を検証することに重点を置いています。

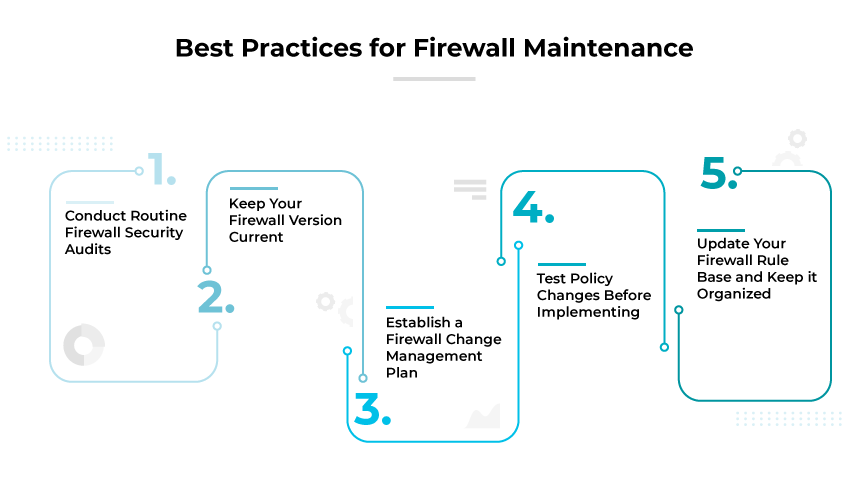

ファイアウォールのベストプラクティス

適切なハード化と構成

デプロイメントの前に、オペレーティング・システムにパッチを当て、ハード化することが不可欠です。ベンダーと、Center for Internet Securityのような信頼できるサードパーティ・ソースの両方が提供する設定ガイドラインに従うことで、組織は最初の防御ラインを強固にすることができます。

デプロイメント戦略

ファイアウォールは、ゼロ・トラストのセキュリティ・ドクトリンを実行するための柱として機能します。ネットワーク間のマクロ的な接続であれ、ネットワーク内のミクロ的な分離であれ、多様な設定を持つネットワークの境界を越えたアクセスを規制する上で、その役割は控えめにはできません。

ファイアウォールのセキュリティ強化

ファイアウォールのセキュリティを高めるには、複数の対策が必要です。telnetやSNMPのような安全でないプロトコルを無効にし、必要に応じて安全な設定に移行することをお勧めします。さらに、バックアップを維持し、システムの変更を監視し、既知の脆弱性を把握しておくことも重要です。

ユーザーアカウントの管理

セキュリティはユーザー管理から始まります。デフォルトのアカウントとパスワードは速やかに変更してください。多要素認証と厳格なパスワード規制を義務付け、役割ベースのアクセス制御と組み合わせることで、不正アクセスのリスクを大幅に軽減することができます。

交通とアクセスの管理

外部、内部、特定の事業部門など、明確なカテゴリーに基づいてトラフィックを分類し、制御することで、体系的かつ組織的なフローが維持されます。

コンプライアンスの維持

適切な規制と方針を一致させることが最も重要です。多くの場合、このような連携には、包括的な保護を確保するために、 VPN、アンチウイルス・プログラム、 侵入検知システムなどの 補助的なセキュリティ・メカニズムを統合する必要があります。

定期テスト

プロアクティブアプローチでは、パス分析のためのツールを使用し、ポリシーの整合性を検証します。機能だけでなく、使用パターンにも基づいてパフォーマンスを日常的に最適化することで、組織は効率的な運用を実現できます。さらに、侵入テストは脆弱性を突き止めるための貴重な演習です。

定期監査

完全性を維持するためには、ソフトウェアやファームウェアの最新性やログの機能性を確認することが不可欠です。ポリシーを変更するための構造化されたアプローチを導入することで、調整が行われた場合でもセキュリティが損なわれることはありません。

ファイアウォールのベストプラクティスに関する最新の知識を得るために、当社の記事「 ファイアウォールのベストプラクティスのポイント」をお読みください。

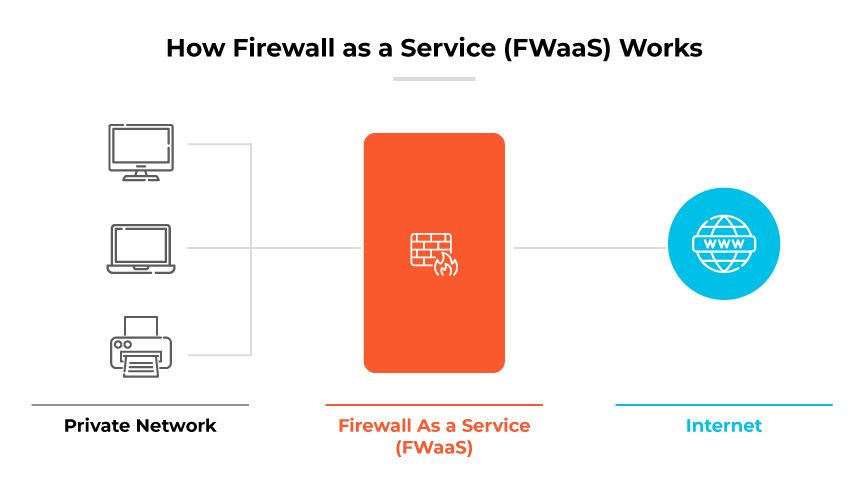

サービスとしてのファイアウォール(FWaaS)とは?

サービスとしてのファイアウォール(FWaaS)は、典型的な機能をオンプレミス機器からクラウドに移行します。FWaaSは、NGFWに見られる高度なネットワークセキュリティ機能を提供します。これには、従来のトラフィック検査だけでなく、侵入防御、アプリケーション固有のポリシー実施、URL Filtering、高度なマルウェア検出も含まれます。

クラウドへの移行により、FWaaSは組織固有のニーズに合わせたスケーラブルなセキュリティ対策を提供できるようになりました。クラウドで運用することで、FWaaSは物理的なインフラを不要にし、管理とメンテナンスの必要性を軽減します。これは、従業員がネットワークにアクセスする場所に関係なく一貫したセキュリティ・プロトコルを保証するため、リモートワーカーが増加している組織や複数のオフィス拠点を持つ組織にとって特に価値があります。

FWaaSは、ネットワークとインターネットへの接続性の間に位置することで、受信トラフィックを検査し、脅威を識別して対策します。これは、データパケットのヘッダーを検査し、その出所と悪意のある潜在的な指標を確認するものです。FWaaSソリューションの中には、潜在的な脅威をより包括的に理解するために、データパケットの内容を掘り下げるディープパケットインスペクションを提供するものもあります。

なぜ組織がサービスとしてのファイアウォール(FaaS)を必要とするのか、「 サービスとしてのファイアウォールとは?

ファイアウォールと他のセキュリティ技術の比較

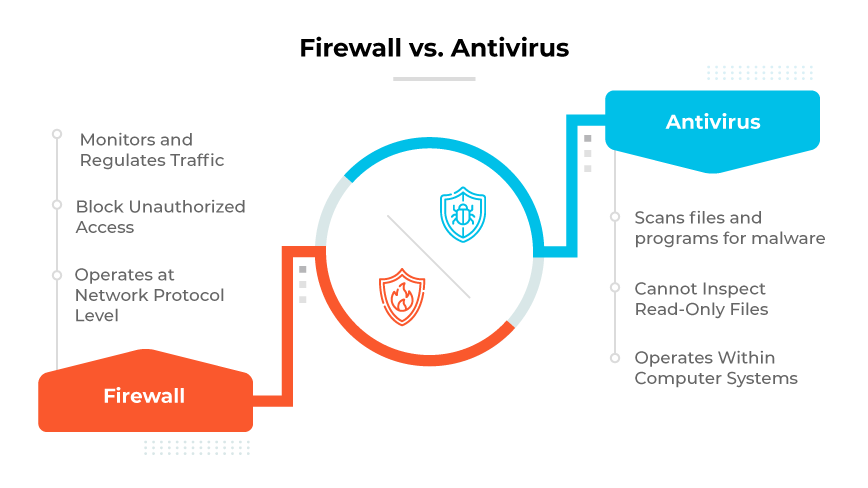

ファイアウォールとアンチウイルス

ファイアウォールは、ネットワークの出入りを監視し、データトラフィックを制御することを主な任務とし、不正アクセスをブロックすることを目的としています。ハードウェアベースとソフトウェアベースの両方があり、ネットワークプロトコルレベルで動作するため、不要な侵入を阻止する上で非常に重要です。

一方、ウイルス対策ソフトはコンピュータシステム内で動作し、ファイルやプログラムをスキャンしてウイルス、ワーム、トロイの木馬などの悪意のある要素を探します。これらの脅威を検知、防御、排除することで、ウイルス対策ツールはコンピュータシステムの完全性を保護する上で極めて重要な役割を果たします。しかし、読み取り専用ファイルの検査ができないという制約があります。

ファイアウォールが主にネットワークレベルでの保護を提供するのに対し、アンチウイルスソリューションはエンドポイントのセキュリティを重視します。デプロイメントを併用することで、両ツールは幅広いサイバー脅威に対する包括的な防御を提供します。これらを組み合わせることで、外部と内部の両方の脅威に確実に対処することができます。

ファイアウォールとアンチウイルスの機能における主な違いについて、 「ファイアウォールとアンチウイルス:何が違うのか?」をお読みください。

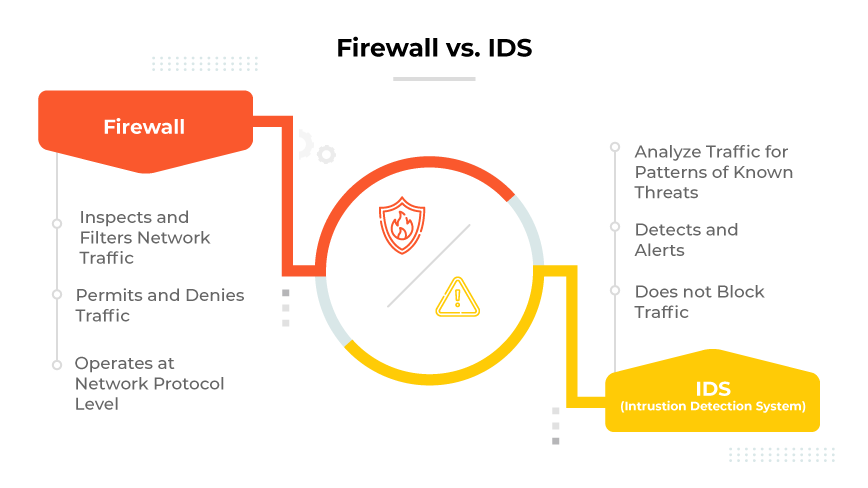

ファイアウォールとIDSの比較

ファイアウォールは、設定されたルールに基づいてネットワークトラフィックを積極的に検査し、フィルタリングします。ネットワークパケットのメタデータを分析することで、どのトラフィックを許可または拒否すべきかを判断し、望ましくない通信に対するバリアを作ります。

対照的に、IDSはより監視的です。ネットワーク・トラフィックを精査し、既知の脅威と一致するパターンやアクティビティを探します。このようなパターンを特定すると、サイバーセキュリティ担当者に警告を発します。IDSはトラフィックに介入したりブロックしたりしません。その主な役割は検知と警告です。

最新のサイバーセキュリティソリューションの多くでは、これらの機能が統合され、トラフィックフィルタリングと脅威検知の両方が単一のシステムで提供されます。

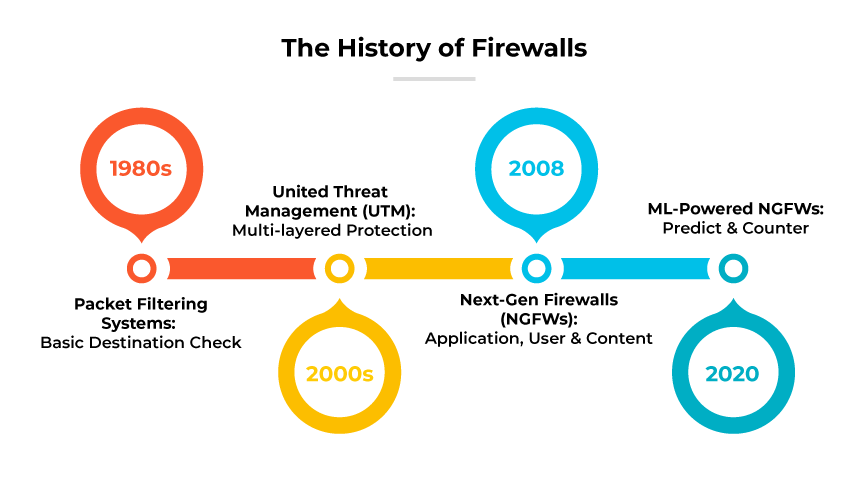

ファイアウォールの歴史

ファイアウォールは、企業内部のリソースを保護するソリューションとして1980年代後半に登場しました。最初のものはパケットフィルタリングシステムで、データパケットの宛先アドレス、プロトコル、ポート番号を調べました。一定のルールに従わないトラフィックは、ドロップされるか拒否されました。

技術の進歩により、ステートフル・ファイアウォールが開発されました。この新しい世代は、コンピュータ接続の記録を保持し、データパケットを保持し、その正当性を判断する前にその状態を評価します。パケットが既存の接続の一部であるか新しい接続の一部であるかを判断するこの機能は、フィルタリングプロセスを簡素化しました。

2000年代初頭には、統合脅威管理(UTM)デバイスへの移行が進みました。さまざまなセキュリティ技術を組み合わせたUTMは、複数の保護レイヤーを提供する単一のプラットフォームを提供しました。ファイアウォール、アンチウイルス、侵入防御などが統合されています。複数のネットワーク セキュリティ システム テクノロジーを統合したものの、ネイティブな統合ができなかったため、セキュリティ ギャップが生じたり、パフォーマンスが低下したり、管理が複雑になったりすることがありました。

2008 年、次世代ファイアウォール(NGFW)が登場し、Palo Alto Networks はこの分野の定義と開拓に貢献しました。UTMとは異なり、PANWやその他のベンダーが提供するNGFWは、ネイティブに統合された機能を提供しています。アプリケーション、ユーザー、コンテンツに基づくトラフィックの識別を重視し、侵入防御、Webセキュリティ、暗号化トラフィック検査などの機能を導入しました。Palo Alto Networks の NGFW は、ユーザー ID 保護の重要性を強調し、多くのセキュリ ティ侵害には侵害された認証情報が関与していることを強調しました。

直近の進歩としては、2020年に機械学習機能を搭載した次世代ファイアウォール(ML-Powered NGFW)が導入されます。これらは機械学習を活用し、リアルタイムで脅威を予測・対策します。業界が ML を搭載した NGFW への対応を開始する中、Palo Alto Networks は、機械学習を活用して既知の脅威とその亜種を識別するだけでなく、ネットワーク動作の異常を検出し、カスタマイズされたセキュリティ推奨事項を提供するフロントランナーの 1 つでした。

クラウド・コンピューティングへの移行を背景に、クラウドベースのファイアウォールやクラウド提供型のセキュリティ・ソリューションが注目を集めています。Palo Alto Networksは、組織にクラウド ネイティブのセキュリティ ソリューションを提供するPrisma Accessを提供し、ここで重要な役割を果たしました。

ファイアウォール技術は進化を続けており、機械学習と人工知能の統合は重要なマイルストーンとなっています。

ファイアウォールの進化パケットフィルタリングから機械学習によるNGFWへ