ソフトウェア ファイアウォールとは?

ソフトウェア ファイアウォールは物理的なアプライアンスではなく、クラウド環境を保護するためにサーバまたは仮想環境に導入可能なソフトウェア フォーム ファクター内のファイアウォールです。

*注意: 「ソフトウェア ファイアウォール」という用語を「ファイアウォール ソフトウェア」という用語と混同しないでください。後者は、次世代ファイアウォール(NGFW)を実行するオペレーティング システムを指します。

ソフトウェア ファイアウォールは、以下のように、物理ファイアウォールの導入が困難または不可能な環境でデータ、ワークロード、アプリケーションを保護するために設計されています。

- ソフトウェア定義型ネットワーク(SDN)

- ハイパーバイザ

- パブリック クラウド環境

- 仮想データセンター

- 支社

- コンテナ環境

- ハイブリッドおよびマルチクラウド環境

ソフトウェア ファイアウォールの仕組み

ソフトウェア ファイアウォールは、ハードウェア ファイアウォール(次世代ファイアウォールまたはNGFWとも呼ばれる)と同じファイアウォール技術を取り入れています。ソフトウェア ファイアウォールは、ハイブリッド/マルチクラウド環境や最新のクラウド アプリケーションのニーズに合わせて、複数の導入オプションを提供しています。あらゆる仮想化ネットワークまたはクラウド環境に導入可能です。

ソフトウェア ファイアウォールとハードウェア ファイアウォール

ハードウェア/ソフトウェア ファイアウォールの最も重要な違いはフォーム ファクターですが、図2に概要を示すように、他にも注目すべき点がいくつかあります。

ソフトウェア/ハードウェア ファイアウォールはいずれも、 ネットワーク セキュリティにおいて重要な役割を果たします。したがって、ソフトウェア ファイアウォールとハードウェア ファイアウォールのいずれかが優れている、劣っているということはありません。むしろ、適している状況がそれぞれ異なります。

図2: ソフトウェア ファイアウォールとハードウェア ファイアウォールの違い

| パラメータ | ソフトウェア ファイアウォール | ハードウェア ファイアウォール |

|---|---|---|

| フォーム ファクター |

|

|

| 導入オプション |

|

|

| 複雑性 |

|

|

ソフトウェア ファイアウォールの種類

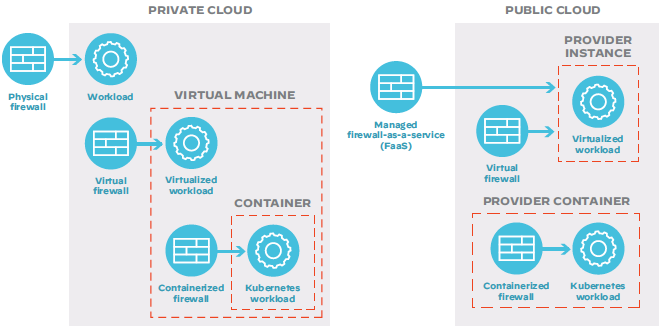

ソフトウェア ファイアウォールは通常、以下の3つのカテゴリのいずれかに当てはまります。

- 仮想ファイアウォール

- コンテナ ファイアウォール

- マネージド サービス ファイアウォール

いずれの種類も、異なる環境や目的のために、特定の機能を提供します。ただし、いずれのソフトウェア ファイアウォールも、east-westや送受信ネットワーク トラフィックを監視し、保護します。ソフトウェア ファイアウォールは、疑わしい活動をブロックし、データ流出を阻止します。

仮想ファイアウォール(別名クラウド ファイアウォールまたは仮想NGFW)

仮想ファイアウォールは、以下のように幅広い種類の環境を保護します。

- ハイブリッド クラウド

- 個々のプライベートおよびパブリック クラウド

- 仮想ブランチ

- 5Gの導入

- 仮想ファイアウォールの3つの使用例

仮想ファイアウォールは、パブリック クラウド環境のnorth-southの境界トラフィックの検査と制御および、データセンターや支社内のeast-westトラフィックのセグメント化を行うことができます。仮想ファイアウォールは、マイクロセグメンテーションを通じて、高度な脅威防御策を提供します。

パブリック クラウドでは、仮想ファイアウォールで、クラウド サービス プロバイダ(CSP)が提供するネイティブ安全対策に防御を追加します。また、クラウド アプリケーションに対する重要なネットワーク接続も保護します。これらの状況で、クラウドベースのファイアウォールは通常、ゲスト仮想マシンの役割を果たします。複数のCSPの導入で可視性を提供できるものもあります。

よりハイエンドな仮想ファイアウォールは、以下の利点を提供できます。

- パブリック クラウド ユーザーのセキュリティ責任を果たして組織をサポート

- 規制基準の確実な順守

- 各CSP独自の組込みセキュリティ機能の向上

コンテナ ファイアウォール

コンテナ ファイアウォールは仮想ファイアウォールに似た動作をしますが、Kubernetes環境専用に設計されています。コンテナ ファイアウォールは、セキュリティをKubernetesオーケストレーションに緊密に統合することで、ネットワーク セキュリティ チームによる開発者の保護に役立ちます。これは、Kubernetes環境に埋め込まれたコンテナ ワークロードでは、従来のファイアウォールによる保護が難しい場合があるため、重要です。

マネージド サービス ファイアウォール

ソフトウェア ファイアウォールは、他の多くのサービスとしてのソフトウェア(SaaS)と同様に、マネージド サービスとしても利用できます。一部のマネージド サービス ファイアウォールは、管理による監視を必要とせずに、アプリケーション レベル(第7層)のセキュリティを導入する柔軟な方法を提供します。さらに、これらのファイアウォールの一部は、マネージド サービスとして、迅速なスケールアップ/ダウンも可能です。

ソフトウェア ファイアウォールを必要とするネットワーク セキュリティ課題

仮想化、分散化された環境の世界では、従来のデータセンターに適用されていたソリューションでは解決できないネットワーク セキュリティ課題が多数発生しています。

セキュリティ境界の消失

ネットワークの内部と外部を分けるセキュリティ境界という古い概念は、かねて問題視されてきました。ハイブリッド/マルチクラウド戦略が増加している今日の最新アーキテクチャでは、境界を定義することは一層困難になっています。さらに、アーキテクチャの多くが、サービス プロバイダが運営するクラウドで構成されています。これにより、ネットワークやインターネット上を情報が絶えず移動する結果となっています。

危険が増す脅威環境

40%の企業がすでに1回以上クラウドベースのデータ侵害の被害に遭っていますが、この割合はクラウド時代の年数の浅さを考えると異例と言えます。これらの攻撃の被害者には、クラウド初心者ばかりではなく、ネットワーク セキュリティにかなりの金額と専門知識を投じている大手企業も該当します。

クラウド チームとネットワーク チームのセキュリティ観の対立

クラウドファースト戦略への移行は、アプリケーション開発をはじめとするセキュリティに大きな影響を与えています。クラウド開発者にとって、セキュリティは必ずしも最優先事項ではありません。彼らの使命は、できる限り迅速な開発とリリースです。実際に、アプリケーションのセキュリティが最優先事項だと報告したクラウド開発者は14%ですが、3分の2はコードに含まれる既知の脆弱性やエクスプロイトを日常的にそのままにしています。しかも、開発グループは多くの場合、クラウド サービス プロバイダが提供するネイティブなセキュリティで「十分」だと考えてしまいがちです。

ネットワーク セキュリティ チームが関与するのは開発ライフサイクルの後半であることが多く、できることは限られてきます。さらに、NGFWなどのネットワーク セキュリティ ソリューションを提案するにしても、業務や価値実現を遅滞させないことを証明する責任を負うことになります。

クラウドネイティブがハイブリッド/マルチクラウド アーキテクチャで引き起こすネットワーク セキュリティ問題

開発手法における特に破壊的な変化の1つは、AWS Elastic Beanstalk、Azure App Service、Google App Engineなどのベンダー固有のオーケストレーション サービスの使用です。これらのツールを使用することで、開発者はアプリケーション コードをアップロードするだけで、オーケストレーション サービスが自動的に導入を処理します。このレベルの自動化は、開発者の負担を大幅に減らす一方で、ハイブリッド/マルチクラウド アーキテクチャにおけるネットワーク セキュリティの問題の複雑化も招きます。

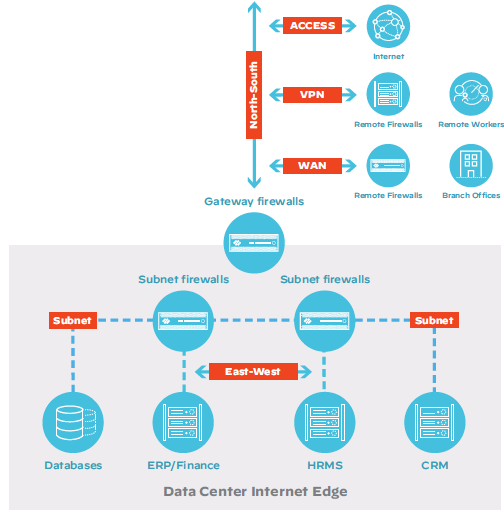

アタックサーフェスの拡大

データセンターは、ローカル アプリケーションを直接物理サーバ上でホストするのではなく、仮想マシン上でホストするプライベート クラウドに進化しています。その他のアプリケーションは、多くの場合はコンテナやKubernetesオーケストレーションを使用して、パブリック クラウドの仮想環境で実行されます。このモデルでは、アーキテクチャの大部分を相互接続が占めているため、アタックサーフェスが広くなり、限定が困難になります。

図3: 従来のデータセンター アーキテクチャにおけるファイアウォール セキュリティ

ハイブリッド/マルチクラウド環境ではコンプライアンスの課題が生じがち

責任共有モデル

- 責任共有モデルは、コンプライアンスの達成を困難にする可能性があるハイブリッド/マルチクラウド アーキテクチャの側面の1つにすぎません。

- サービス プロバイダは、必要な管理策の一部を実装しているため、監査に組み込むことのできるエビデンスを提供する必要があります。幸い、お客様は多くの場合、CSPから管理を「継承」できます。このため、文書化が適切に行われている場合、コンプライアンスが合理化されます。

- アプリケーションなど、CSPが監視しない項目については、監査の観点では、ユーザーに責任があります。

地理的な格差

- ハイブリッド/マルチクラウド アーキテクチャでは、複数の地域や法域にまたがることが多く、これもコンプライアンス上の課題となります。これにより、データの局所性やデータ保護規制などの懸念事項が生じる可能性があります。

ソフトウェア ファイアウォールの利点

ハイブリッド/マルチクラウド アーキテクチャの保護には、従来のセキュリティ ソリューションでは解決できない課題が伴います。物理ファイアウォールは、多くのネットワーク アプリケーションに欠かせないセキュリティ ツールです。ただし、最新のハイブリッド/マルチクラウド インフラストラクチャやクラウドネイティブ開発手法に関しては、これが常に唯一の選択肢であるとは限りません。

包括的な保護

インバウンド保護

ハイブリッド/マルチクラウド環境の境界は、十分に定義されないことで知られています。ソフトウェア ファイアウォールにより、境界および望ましい適用ポイントの定義が容易になります。

例: ユーザーはデータベースをマイクロセグメント化し、特定のアプリケーションのバックエンドのみがそのデータベースと通信できるというポリシーを確立できます。これにより、外部の世界から入ってくるインバウンドの脅威から防御できます。アプリケーションへの侵入、機密データの窃取、データの暗号化を意図する脅威はブロックされます。

アウトバウンドの保護

現在の最新アプリケーションは、サードパーティのコードやオープンソースのコードに日常的にアクセスしています。これにより、サードパーティ ソフトウェアを更新するためにGitHubなどのリポジトリにアクセスする必要があります。更新プログラムにより、誤ってコマンド&コントロール サーバにアクセスする可能性があります。

ソフトウェア ファイアウォールは、アウトバウンドの保護を提供します。これにより、必要なリポジトリだけに確実にアクセスできます。また、アウトバウンドの保護を使用することで、承認済みのURLにのみアクセスでき、悪意のあるURLや、マルウェアに感染したURLへの不正アクセスを防ぎます。

横方向の保護

クラウドでは、アプリケーションはサイロ化された動作は行いません。むしろ、APIやネットワークを通じて通信を行います。また、アプリケーションは、クラウドの内外でユーザーとも通信を行います。これは通常、ユーザーがそれらのアプリケーションにアクセスして使用できるようにするために行われます。

保護対象領域が侵入を受けた場合、ソフトウェア ファイアウォールがクラウド内の横方向の移動を防ぎます。これには、クラウド間またはVCPが含まれます。その結果、脅威がクラウド内でその他のリソースへの移動や追求を行う機能が大きく制限されます。

セットアップとメンテナンスが比較的容易

ソフトウェア ファイアウォールでは、物理的な場所への移動、配線の変更、CLIによる操作は不要です。実際に通常は、導入、スケーリング、ポリシーの変更が自動化されます。スタッフが何時間もかけて日常的な手動操作を行う必要はありません。