ファイアウォールの歴史|誰がファイアウォールを発明したのか?

ファイアウォールの発明者は一人ではありません。ファイアウォールは、Jeff Mogul、Paul Vixie、Brian Reid、William Cheswick、Steven Bellovin、David Presotto、Marcus Ranum、David Pensak、Nir Zuk、Fred Avolio、Brent Chapmanなど、多くの専門家が時間をかけて行ったネットワークセキュリティの進歩の結果です。

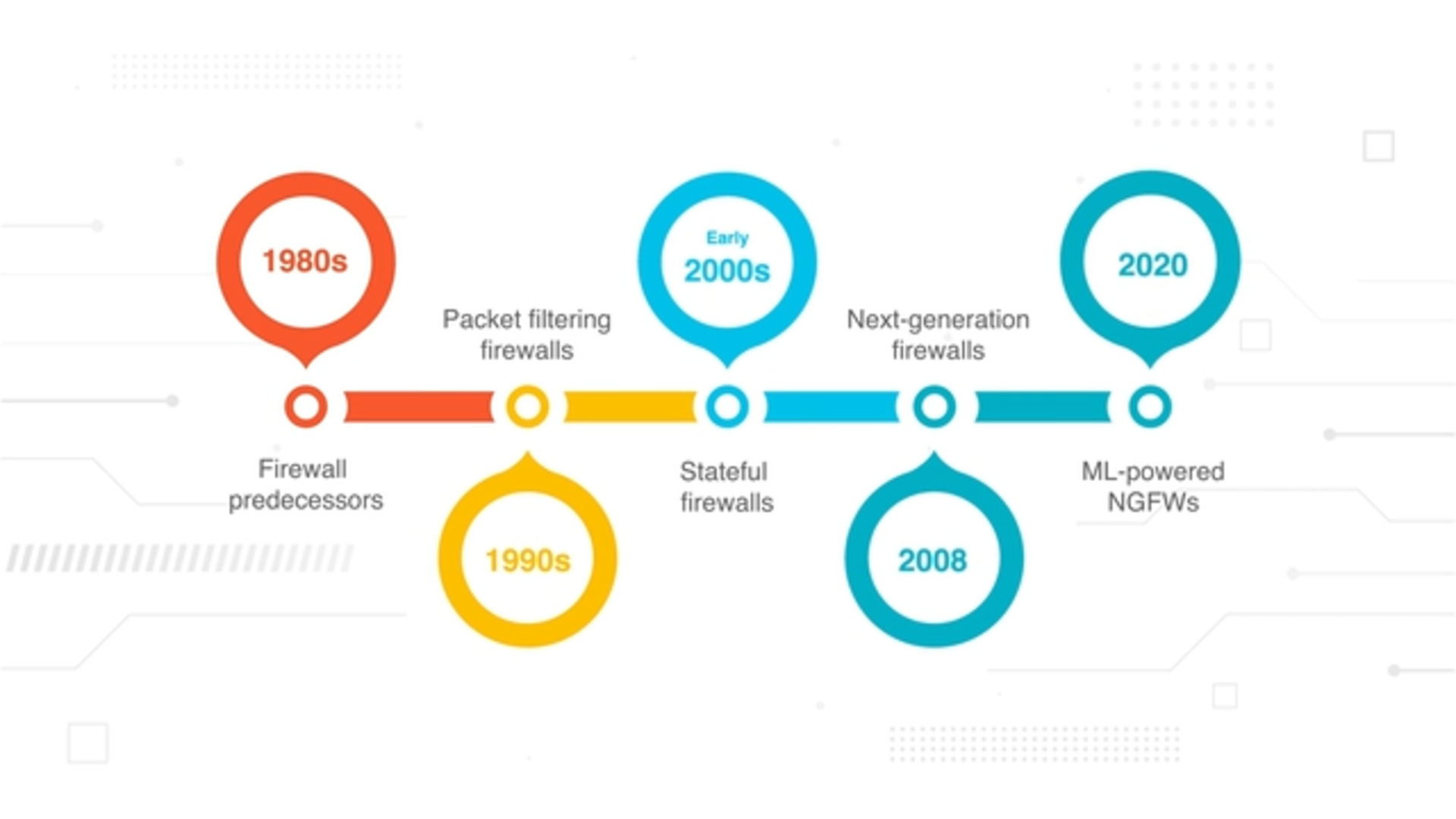

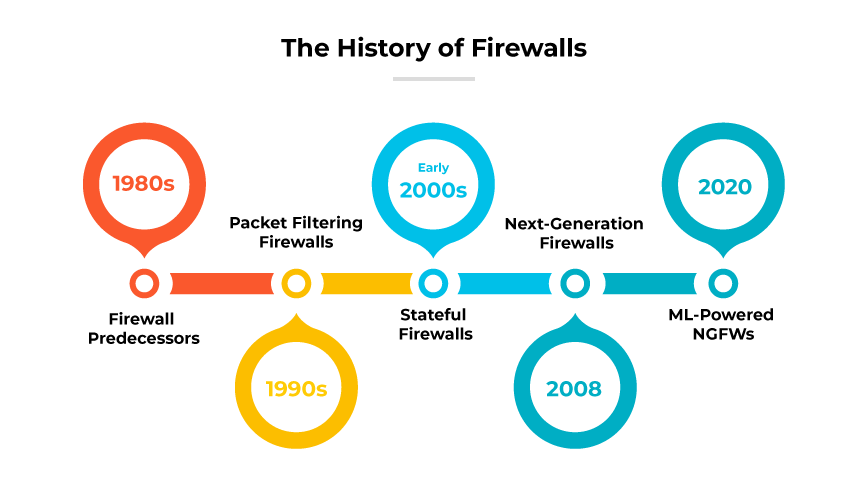

ファイアウォールの歴史は、1980年代の基本的なパケット・フィルタリング・ファイアウォールから始まり、継続的に進化して今日の次世代ファイアウォールに至っています。

ファイアウォールの歴史年表

- 古代史-1980年代ファイアウォールの前身

- 1990s: 第一世代のファイアウォール-パケットフィルタリングファイアウォール

- 2000年代前半:第二世代のファイアウォール-ステートフル・ファイアウォール

- 2008: 第三世代ファイアウォール-次世代ファイアウォール

- 2020: 第4世代のファイアウォール-ML搭載NGFW

古代史-1980年代ファイアウォールの前身

ファイアウォール技術の起源は、侵入者を阻止するために人々が壁を作り始めた古くからの物理的防御方法に根ざしています。歴史的に重要な例としては、万里の長城やヨーロッパの城の堀やカーテンウォールなどが挙げられます。

もともと「防火壁」という用語は、火災の危険を閉じ込めるために設計された建物内の仕切りを指していました。やがて、この予防コンセプトは列車にも応用され、エンジン火災から客席を守るために鉄の壁が使われるように なりました1。

ファイアウォールの出現に先立ち、1980年代後半にネットワーク・ルーターが登場しました。ネットワーク・ルーターはネットワーク分離の初期形態として機能しました。これらのデバイスは基本的な分離を維持し、問題やおしゃべりなプロトコルがネットワークの片側から別の側に渡らないようにします。セグメンテーションの基本的な考え方は、今日ファイアウォールとして知られているものへとさらに発展しました。

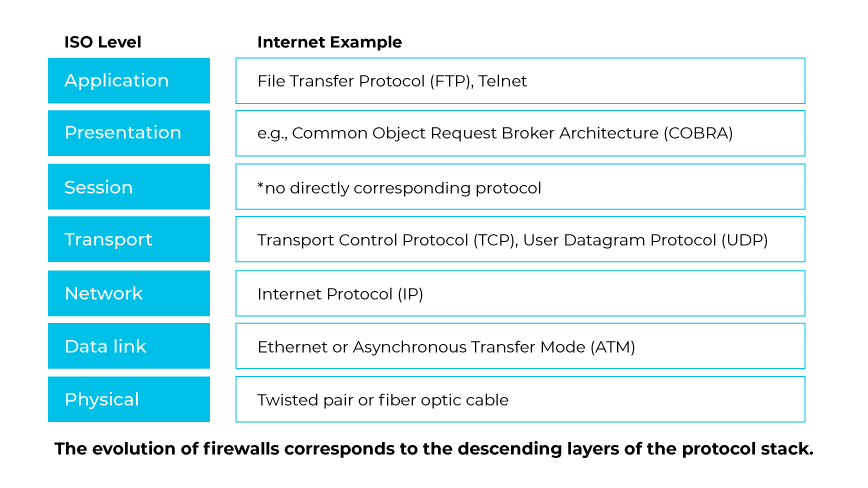

ファイアウォール技術の歴史は、ネットワーク・プロトコル・レイヤの下降トラバースを反映しています。初期のファイアウォールシステムは、アプリケーションレベルからトランスポート、ネットワークレベルまでのトラフィックフィルタリングに集中していました。これらの初期段階は、最新のファイアウォールに具現化されている高度なネットワークセキュリティ対策の基礎となります。

AT&T ベル研究所は、1989 年から 1990 年頃に最初の回路レベルのゲートウェイを開発し、ファイアウォールの歴史において重要な役割を果たしました。AT&Tベル研究所が導入したコンセプトは、次世代ファイアウォールの重要な基礎を築きました。時が経つにつれ、セキュリティの専門家たちはこれらのアイデアを継続的に発展させ、今日私たちが慣れ親しんでいる広範なファイアウォール技術に統合していきました。

1990s: 第一世代のファイアウォール-パケットフィルタリングファイアウォール

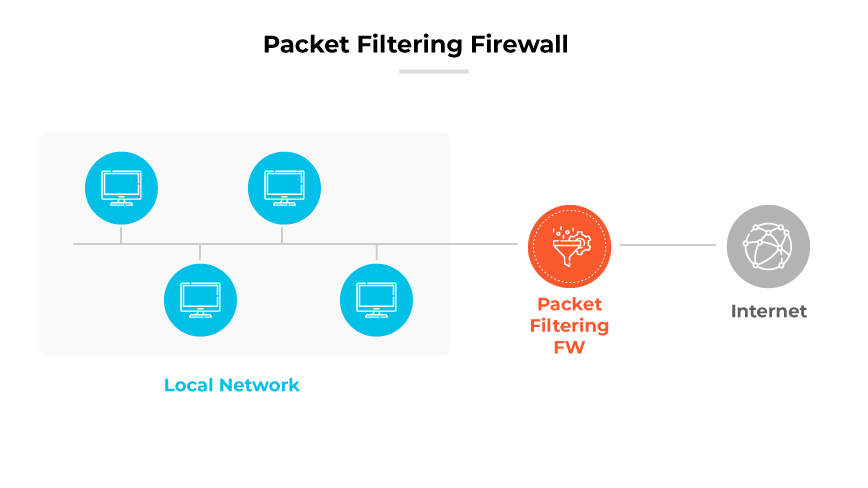

1990年代、ネットワーク・ファイアウォールの一種であるパケット・フィルタリング・ファイアウォールという第1世代のファイアウォールが登場し、ネットワーク・セキュリティの状況は大きく変化しました。相互接続されたネットワークの利用が拡大するにつれ、ネットワーク・レベルでセキュリティ・ポリシーを適用できるシステムの必要性が高まっていました。

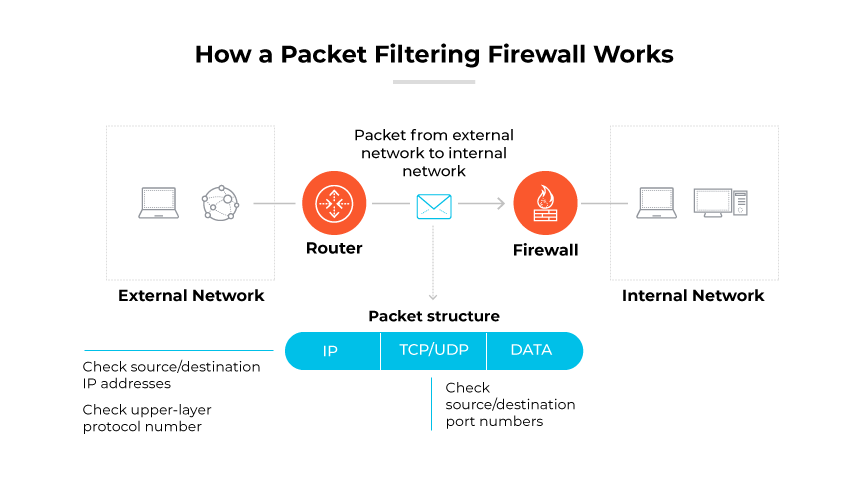

パケット・フィルタリング・ファイアウォールは、ネットワークを通過するデータ・パケットを検査することで、基本的なレベルで動作します。これらのファイアウォールは、多くの場合、送信元と宛先のIPアドレス、ポート番号、およびTCPやUDPなどの使用プロトコルを考慮した、事前に定義されたルールに基づいてパケットを評価します。このプロセスは、手紙そのものを開封することなく、封筒の宛先に基づいて手紙を仕分ける郵便室のようなものでした。

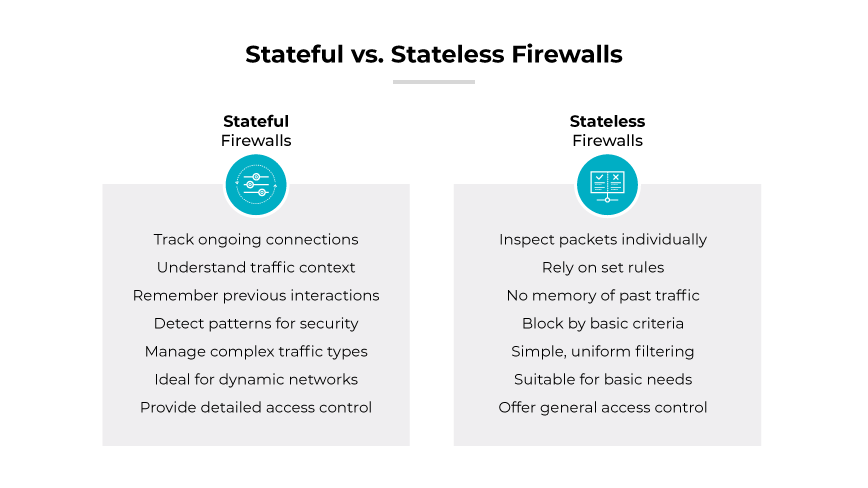

これらの初期のファイアウォールの重要な特性の1つは、ステートレスであることでした。彼らは以前のパケットの記憶を保持せず、新しいパケットをそれぞれ単独で扱いました。各パケットの受諾または拒絶は、通信シーケンスにおけるパケットの位置という文脈を考慮することなく、一連のルールにのみ基づいていました。これは、ネットワークトラフィックの送受信を制御するための、シンプルで効果的な方法でした。

しかし、この単純さが脆弱性にもつながりました。ステートレス・ファイアウォールは接続状態を理解できないため、履歴データの欠如を利用したある種のネットワーク脅威の影響を受けやすくなっていました。例えば、ステートレス・ファイアウォールは、受信パケットが確立された正当な接続の一部であることを確認することができませんでした。この欠陥により、ネットワークはさまざまな形式のスプーフィングやセッションハイジャック攻撃にさらされる可能性があります。

このような制限にもかかわらず、1990年代にパケットフィルタリングファイアウォールが開発され、より高度なセキュリティ対策の基礎が築かれました。これらは、ますます接続が進む世界におけるネットワークセキュリティの必要性を認識し、対処するための最初の一歩となりました。10年が経過するにつれ、パケットフィルタリング型ファイアウォールの限界が明らかになり、ステートフルインスペクション機能を備えた次世代ファイアウォールへの道が開かれました。

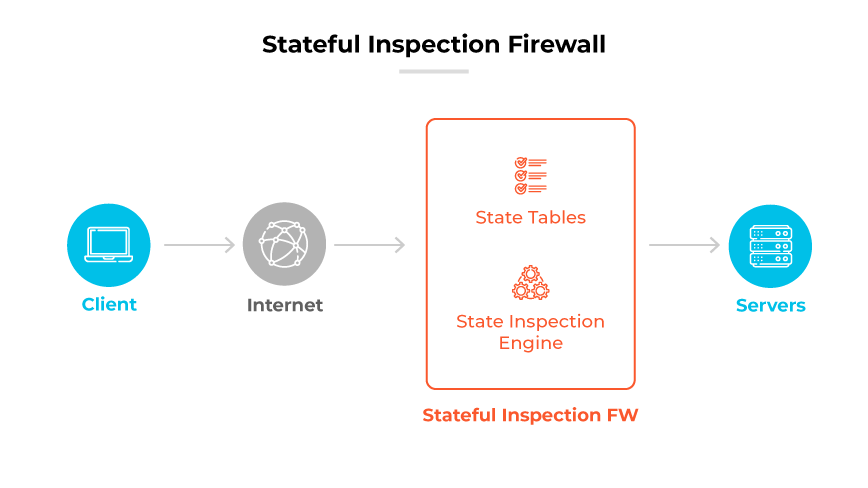

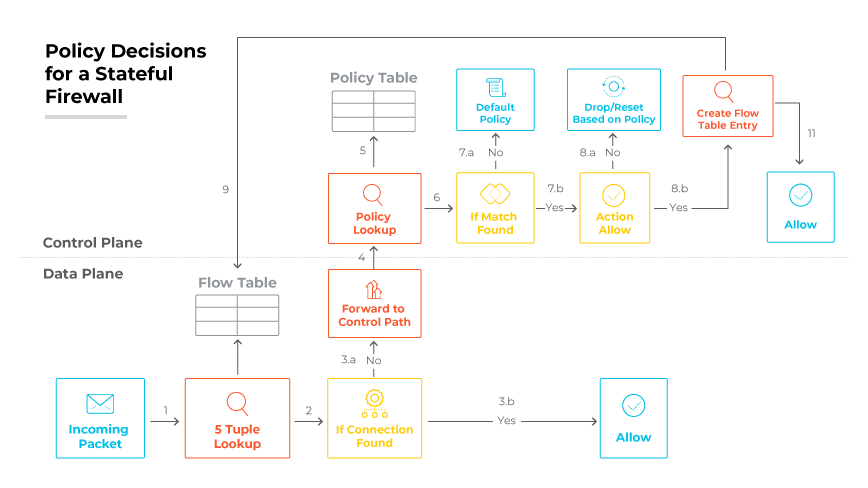

2000年代初頭、ステートフル・ファイアウォールが登場し、ファイアウォール技術の第2世代が到来しました。これらのシステムは、その前身である単純なパケットフィルターから大きな進化を遂げました。ステートフル・ファイアウォールは、アクティブな接続の状態を監視し、ネットワーク・トラフィックのコンテキストを決定することで、ネットワーク・セキュリティにパラダイム・シフトをもたらしました。

ステートフル・ファイアウォールの設計原理は、すべてのパケットは独立した実体ではなく、多くはホスト間のより大きな会話の一部であるという概念に基づいています。コンテキスト・アウェアネスを維持することで、ステートフル・ファイアウォールは、どのパケットを許可または拒否するかについて、より多くの情報に基づいた決定を下すことができます。彼らはパケットそのものだけでなく、同じセッションの前のパケットとの関係も評価しました。これは、文章だけでなく、対話における会話全体を理解することに似ていました。

ステートフル・ファイアウォールは、ステートテーブルを維持することで、TCPストリームやUDP通信などのネットワーク接続の状態を追跡することができました。このテーブルは進行中のすべての接続を記録し、着信パケットが確立されたセッションの一部であるかどうかを確認することができます。そうすることで、ステートレスパケットフィルタでは防ぐことができなかった不正アクセスを防ぐことができます。ステートフル・ファイアウォールは、正当な接続を悪用するさまざまなネットワーク攻撃に対して堅牢なメカニズムを提供していました。

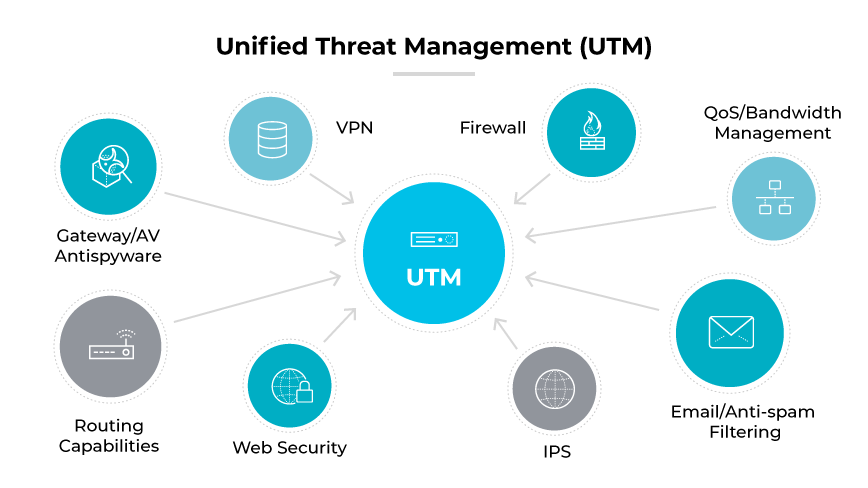

ステートフル・ファイアウォールの開発と同時に、2000 年代初頭にはアプリケーション・ファイアウォールも登場しました。Webベース攻撃の巧妙化によりアプリケーション・レベルのセキュリティに対するニーズが高まる中、ベンダーはアプリケーション・データに基づいてトラフィックを分析しフィルタリングする機能を追加してステートフル・ファイアウォールを強化し、統合脅威管理(UTM)システムの構築につながりました。UTMは、従来のファイアウォール機能とゲートウェイ型アンチウイルス、侵入検知、スパムフィルタリングを統合したプラットフォームで、状態だけでなくコンテンツに基づいてトラフィックを許可または拒否するため、セキュリティ測定可能性が大幅に向上します。

UTMのステートフルパケットインスペクションは、ネットワーク上のインバウンドとアウトバウンドのトラフィックを許可し、Webプロキシはコンテンツをフィルタリングし、アンチウイルスサービスでスキャンしました。別の侵入防御システム(IPS)が悪意のあるトラフィックを検出し、ブロックしました。UTM に組み込まれた仮想プライベート・ネットワーク(VPN)サーバは、リモート・オフィスを接続し、リモート・ユーザが企業リソースにアクセスできるようにします。最後に、スパムフィルタリングは迷惑メールやフィッシングに対処しました。

UTMは、多くの異なるネットワークセキュリティ技術を単一のアプライアンスにまとめ、デプロイを容易にし、コストを削減しました。しかし、異なる「モジュール」や「ブレード」間のネイティブな統合がなかったため、セキュリティのギャップ、パフォーマンスの低さ、複雑なポリシー管理につながっていました。

要するに、この時代にステートフル・ファイアウォールが開発されたのは、第一世代のパケット・フィルターの限界に対する直接的な対応だったのです。セキュリティ要件は複雑化し、ステートフルインスペクションはより深いレベルでネットワークを検査することで、セキュリティ強化の要件に対応しました。その複雑さにもかかわらず、ステートフルファイアウォールはセキュリティとパフォーマンスのバランスを取ることに成功しました。

ステートフル・ファイアウォールの遺産は今日でも明らかです。デジタル・インフラを継続的に保護する最新のセキュリティ・システムの基礎を築いたのです。その誕生は、単なるアップグレードではなく、ネットワーク環境の境界セキュリティを再定義する変革でした。

2008: 第三世代ファイアウォール-次世代ファイアウォール

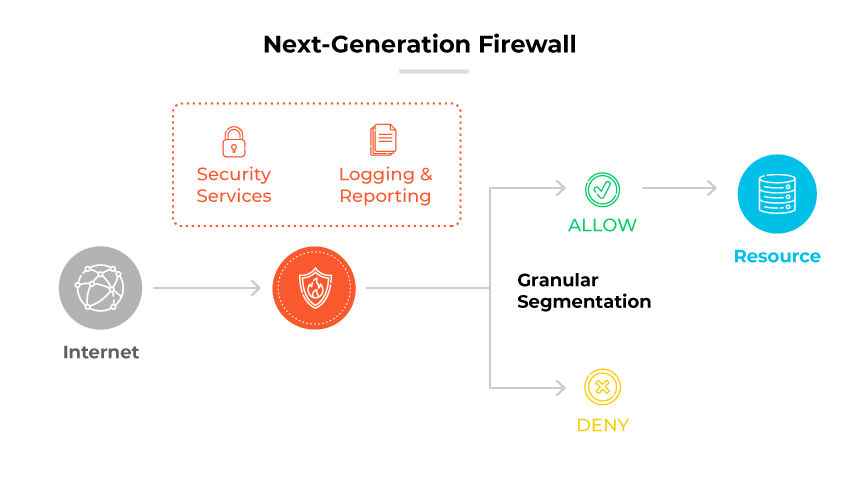

2008年、Palo Alto Networksは業界初の次世代ファイアウォール(NGFW)を提供しました。これは、ネットワークセキュリティ技術の新時代の幕開けとなりました。ファイアウォールはもはや、単にポートやIPアドレスをフィルタリングするだけでなく、ネットワークを通過できるトラフィックについて情報に基づいた判断を下すために、より深い検査を行うことができるようになりました。

NGFWは、統合侵入防御システム(IPS)、フルスタックの可視化、アプリケーション、ユーザー、コンテンツに基づくセキュリティポリシーの適用機能を導入しました。2008年までに、従来のファイアウォールをバイパスするために標準的なウェブポートを使用するアプリケーションが増加していたため、このレベルの制御は不可欠でした。そのため、不要なトラフィックや潜在的に悪意のあるトラフィックを制御することが困難でした。

NGFWは、ポートやプロトコルに関係なくアプリケーションをデコードし、ネットワークを横断するすべてのアプリケーションを完全に可視化することで、他社との差別化を図りました。これにより、管理者は包括的で的確なセキュリティ・ポリシーを作成できるようになりました。これらのポリシーは単なるネットワーク中心ではなく、トラフィックの性質、関係するアプリケーション、背後にいるユーザーを考慮したものでした。

コンテンツを見て理解できるようになったことで、NGFWはファイアウォール・ポリシーに新たな側面を加え、悪意のあるコンテンツをブロックし、データ伝送に関する企業ポリシーをサポートできるようになりました。情報漏えいや情報漏洩が頻発する中、これは特に重要なことでした。

NGFWはSSL復号化が可能で、2008年までにインターネットトラフィック全体に占める割合が増加していた暗号化トラフィックを検査できるようになりました。これがなければ、暗号化されたトラフィックはネットワーク防御の重要なブラインドスポットになってしまうからです。

全体として、2008年のNGFWの開発は、パッシブ・ネットワーク・デバイスからの大きな転換を意味しました。NGFWが一般的になるにつれ、ネットワーク・セキュリティ・システムは、より深い検査を実行し、包括的なデータ分析に基づいてリアルタイムのセキュリティ判断を下すことができるようになりました。これはファイアウォールの進化における重要なステップであり、ネットワーク セキュリティを現代のインターネット トラフィックと脅威の複雑で動的な性質により密接に適合させるものでした。

2020: 第4世代ファイアウォール-ML搭載NGFW

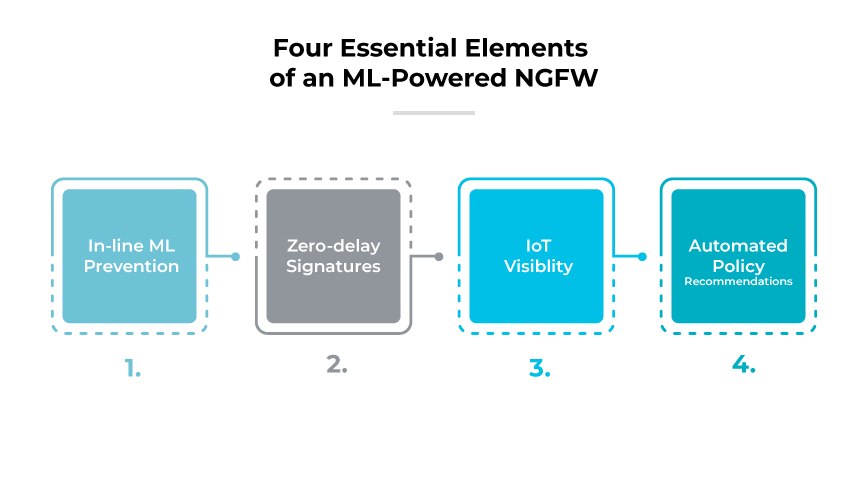

Palo Alto Networksが初の MLを搭載した次世代ファイアウォールを発表した2020年に、これまでの最新のファイアウォールがデビューしました。このファイアウォールは、機械学習を使用して、プロアクティブ、リアルタイム、インラインのゼロデイ防御を実現します。

これらのNGFWは、機械学習を適用してネットワーク・トラフィック・パターンを分析し、新しいタイプのサイバー攻撃を示す可能性のある異常を特定することで、従来の脅威検知を超えています。これにより、既知の脅威シグネチャのみに依存することなく、進化する脅威に適応する動的な防御メカニズムを提供します。

包括的なデバイスの可視化と行動異常検知により、MLを搭載したNGFWはIoTデバイスのセキュリティに特に優れています。ネットワーク・トラフィックからの継続的な学習に基づいてセキュリティ・ポリシーを生成し、実施することで、新たな脅威にさらされる可能性を大幅に低減します。このプロアクティブなセキュリティ戦略により、組織はこれまで遭遇したことのない高度な攻撃からネットワークを保護することができます。

MLパワーNGFWはまた、ネットワーク・テレメトリ・データからポリシーの更新を推奨することでセキュリティ管理を合理化し、管理者のオーバーヘッドを最小限に抑えます。これらの推奨事項は、セキュリティ上の課題への迅速な適応を促進し、人的ミスを減らし、セキュリティ・プロトコルが常に最新であることを保証します。その結果、組織は堅牢なセキュリティ体制を維持することができ、脅威が出現してもそれに対応することができます。