ネットワーク セグメンテーションとは

ネットワーク セグメンテーションとは、ネットワークを複数のセグメントまたはサブネットに分割し、それぞれを小さなネットワークとして機能させるアーキテクチャ手法です。それによりネットワーク管理者は、きめ細かいポリシーに基づいて、サブネット間のトラフィック フローを制御することができます。各企業は、監視を改善し、パフォーマンスを向上させ、技術的な問題の発生個所を特定し、そしてとりわけセキュリティの強化のために、セグメンテーションを利用しています。

ネットワーク セグメンテーションは、ネットワーク セキュリティ担当者にとって強力なツールとなります。これにより、好奇心起因の内部関係者なのか悪意ある攻撃者であるかを問わず、不正なユーザーによる、顧客の個人情報、企業の財務記録、機密性のきわめて高い知的財産といった、企業のいわゆる「重要資産」である価値ある資産へのアクセスを防止することができます。今日、そのような資産は、パブリック クラウド、プライベート クラウド、ソフトウェア定義型ネットワーク(SDN)で構成されるハイブリッド マルチクラウド環境上に分散されていることが多く、それらすべてを攻撃から保護しなければなりません。ネットワーク セグメンテーションのセキュリティ上の用途を理解するには、まずネットワーク セキュリティにおける「信頼」の概念を考える必要があります。

「信頼」の前提

従来、ネットワーク構築者は、企業のビジネスに不可欠なデータ外界を隔てる目に見えない線であるネットワーク境界にセキュリティ戦略を集中していました。境界内にいる個人は信頼でき、したがって脅威ではないと見なされてきました。そのため、情報へのアクセスにはわずかな制限しか課されていませんでした。

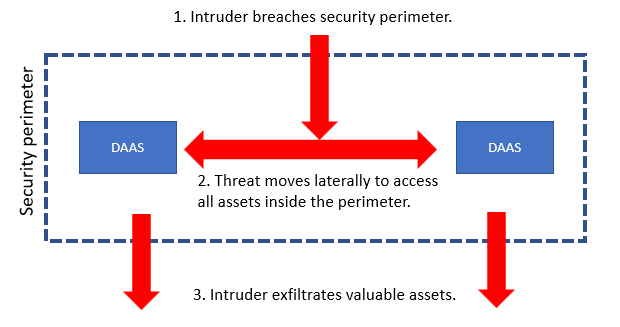

最近注目を集めている侵害により、この信頼の前提が疑問視されるようになりました。まず、内部関係者は侵害の発生元となり得るのです。その多くの場合は不注意によるものですが、意図的な場合もあります。また脅威は、境界を突破すると、ネットワークを横方向に自由に移動し、実質的にあらゆるデータ、アプリケーション、資産、およびサービス(DAAS)にアクセスできてしまいます。このような、ほぼ制約のないアクセスにより、攻撃者は多くの場合、侵害が検知される前に、あらゆる種類の価値ある資産を簡単に盗み出すことができてしまうのです(図1を参照)。

図1: 信頼の前提下での境界内での横方向の移動

ゼロトラストレスポンス

前提となる信頼に内在する弱点によって、多くの組織ではゼロトラスト戦略を採用し始めました。ゼロトラストでは、すでにネットワーク境界内にいる人も含め、誰も信頼できない前提をデフォルトとします。ゼロトラストは、組織の最も重要で価値のあるDAASの周囲に構築された「保護対象領域」の原則に基づいています。保護対象領域は、ビジネス運営に最も重要な資産のみを含むため、ネットワーク境界全体の攻撃対象領域に比べ、桁違いに小さくなります。

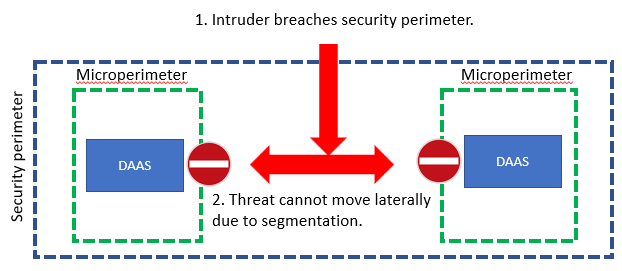

ここで役に立つのが、ネットワーク セグメンテーションです。ネットワーク構築者はセグメンテーションを利用して保護対象領域の周りにマイクロ境界を構築することで、実質的に二次的な防御手段を形成することができます。場合によっては、仮想ファイアウォールによってセキュリティ プロビジョニングを自動化し、セグメント化作業を簡素化することができます。どう構築するにせよ、権限のあるユーザーは保護対象領域内の資産にアクセスでき、他のユーザーはデフォルトとしてアクセスが禁止されます。

信頼が前提であった時代とは異なり、境界を突破するだけでは機密情報へアクセスできないため、セグメンテーションは攻撃者にとって厄介な問題となります。マイクロ境界は、物理と仮想どちらでも、脅威がネットワーク内を横方向に移動するのを阻止するため、攻撃者が最初の侵害の実行に費す労力の大半を無効にします(図2を参照)。

図2: ゼロトラストとネットワーク セグメンテーションによる境界内での移動の制限

使用例

企業は、以下の多様な用途において、ネットワーク セグメンテーションを使用できます。

- ゲスト ワイヤレス ネットワーク: ネットワーク セグメンテーションにより、企業は訪問者や請負業者に対し、比較的低いリスクでWi-Fiサービスを提供できます。誰かがゲスト認証でログインすると、インターネットへのアクセスを提供するマイクロセグメントに入り、それ以外は何もできなくなります。

- ユーザー グループ アクセス: 内部からの侵害を防ぐため、多くの企業では、社内の各部門を、権限のあるグループ メンバーとその業務に必要なDAASで構成される個別のサブネットにセグメント化しています。サブネット間のアクセスは厳密に制御されます。たとえばエンジニアリング部門のユーザーが人事部門のサブネットにアクセスしようとすると、警告が発せられ、調査が行われます。

- パブリック クラウド セキュリティ: 一般にクラウド インフラストラクチャのセキュリティに対する責任はクラウド サービス プロバイダ(CSP)にありますが、通常、このインフラ上にあるオペレーティング システム、プラットフォーム、アクセス制御、データ、知的財産、ソース コード、および顧客向けコンテンツに対する責任は顧客にあります。セグメンテーションは、パブリックおよびハイブリッド クラウド環境でアプリケーションを分離する上で効果的な方法です。

- PCI DSSコンプライアンス: ネットワーク管理者は、セグメンテーションを使用し、すべてのクレジット カード情報を本質的に保護対象領域であるセキュリティ ゾーンに分離し、ゾーン内では正当なトラフィックのみを最小限で許可し、それ以外はすべて自動的に拒否するルールを作成できます。この分離されたゾーンには、多くの場合、仮想ファイアウォールによってPCI DSSコンプライアンスとセグメンテーションを実現できる仮想化SDNが使用されます。

基本的な仕組み

ネットワーク セグメンテーションは、物理セグメンテーションまたは論理セグメンテーションとして実装できます。

名前が示すように、物理セグメンテーションとは、大きなネットワークを小さなサブネットの集まりに分割することです。物理または仮想ファイアウォールがサブネット ゲートウェイとして機能し、出入りするトラフィックを制御します。物理セグメンテーションは、アーキテクチャ内でトポロジが固定されているため、管理が比較的容易です。

論理セグメンテーションでは、2つの主要な方法である、仮想ローカル エリア ネットワーク(VLAN)またはネットワーク アドレス スキームのいずれかを使用してサブネットを作成します。VLANベースの手法は、VLANタグによりトラフィックが適切なサブネットに自動でルーティングされるため、実装はとても簡単です。ネットワーク アドレス スキームも同様に効果的ですが、ネットワーキング理論をより詳細に理解している必要があります。論理セグメンテーションは、実装において各コンポーネントの配線や物理的移動を必要としないため、物理セグメンテーションよりも柔軟です。また、自動プロビジョニングでサブネットの構成を大幅に簡素化できます。

セグメンテーション アーキテクチャへの移行は、ファイアウォール ポリシーの管理を簡素化する機会となりす。最近のベスト プラクティスは、サブネットのアクセス制御や脅威の検出、軽減をネットワークの各所で行うのではなく、1つの統合されたポリシーを使用することです。このアプローチにより攻撃対象領域を縮小でき、組織のセキュリティ体制を強化することができます。

ネットワーク セグメンテーションの詳細については、こちらをクリックしてください。