インシデントレスポンスとは

インシデントレスポンス(IR)とは、 サイバーセキュリティの 脅威や侵害を発見し、対応するための組織のプロセスとシステムのことです。IRの目的は、組織内の攻撃を検知、調査、封じ込めることです。IR活動から得られた教訓は、組織全体のセキュリティ態勢を強化するための下流の予防・緩和戦略にも反映されます。

インシデントレスポンスが重要な理由

サイバーセキュリティの事故は避けられません。強固なインシデント対応プログラムを持つことは、沈むか泳ぐかの分かれ目になります。攻撃手法の頻度、巧妙さ、重大度は増加の一途をたどっており、 セキュリティ・オペレーション・センター(SOC)は 、直面する脅威に備え、文書化され、テストされた対応策を準備しておくことが極めて重要です。

IRプロセスは、攻撃者がどのように侵入したか、どのような行動を取ったか、機密情報が漏洩したかどうかなど、攻撃に関する重要な疑問に答えるのに役立ちます。これらの質問に自信を持って答えることは、組織のセキュリティ体制を向上させるだけでなく、潜在的な法的責任や規制責任を評価する上でも役立ちます。

さらに、効果的な IR 戦略は、サイバーセキュリティのインシデントや侵害に関連しがちな経済的影響を軽減することができます。 マルウェア ( ランサムウェアや スパイウェアを含む)、 DDoS、 クレデンシャルの窃取などの 攻撃手法は、組織が十分な対応準備をしていない場合、コストと混乱を招く可能性があります。

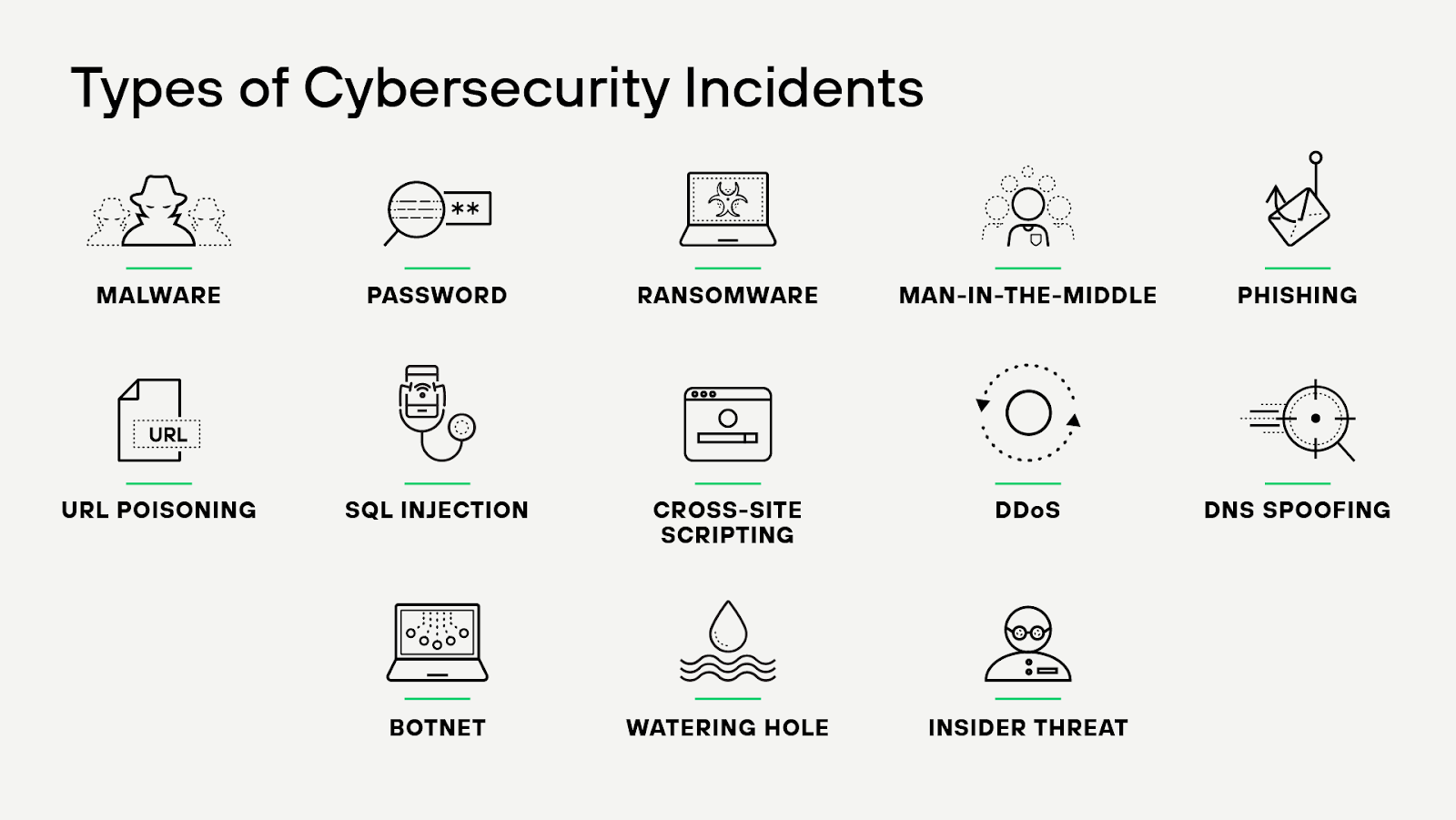

サイバーセキュリティ事故の種類

図1:サイバーセキュリティ事故の種類

セキュリティインシデントやセキュリティイベントは、組織のシステムや機密データの機密性、完全性、可用性を損なうデジタルまたは物理的な侵害が発生した場合に発生します。セキュリティ・インシデントは、ハッカーや不正ユーザーによって引き起こされることもあれば、企業ユーザーやサプライチェーン上のビジネス・パートナーによる意図しないセキュリティ・ポリシー違反によって引き起こされることもあります。

よくあるセキュリティインシデントは以下の通りです:

ランサムウェア

ランサムウェアは 、 悪意のあるソフトウェアを 使用して、貴重なファイル、データ、または情報を身代金のために保持する犯罪ビジネスモデルです。ランサムウェア攻撃の被害者は、業務が重大度に低下したり、完全にシャットダウンされたりする可能性があります。身代金として価値のあるものを要求することは新しい概念ではありませんが、ランサムウェアは個人と企業の両方をターゲットにした数百万ドル規模の犯罪ビジネスとなっています。その参入障壁の低さと収益獲得の有効性から、他のサイバー犯罪のビジネスモデルを急速に駆逐し、今日組織が直面する最大の脅威となっています。

ビジネスメール侵害(BEC)

Unit 42® のインシデントレスポンス事例の 調査に よると、ビジネスメール侵害(BEC)攻撃の被害を受けた組織の89%は、MFAを有効にしていなかったり、メールセキュリティのベストプラクティスに従っていなかったりしました。さらに、これらのインシデント対応ケースの50%では、企業のWebメール、仮想プライベートネットワーク(VPN)ソリューション、その他のリモートアクセスソリューションなど、インターネットに面した主要なシステムでMFAが不足していました。

システムやデータへの不正アクセス

多くの企業がワークロードをパブリック・クラウドに移行する中、攻撃者は不適切に設定されたクラウド環境を標的にしています。このため、攻撃者は脆弱性を見つけて悪用したり、高度なテクニックを駆使したりすることなく、最初のアクセスを得ることができます。攻撃者が不適切に設定されたクラウド環境を探すのは当然のことです。

Unit 42 Cloud Threat Reportの1冊によると、IDおよびアクセス管理(IAM)の設定ミスだけで、観測されたクラウドセキュリティインシデントの65%に寄与しています。

サプライチェーン攻撃

アジャイルソフトウェア開発では、組織が開発サイクルを短縮するために、サードパーティのコードに依存することがよくあります。攻撃者がサードパーティの開発者やそのコードリポジトリを侵害すると、何千もの組織に侵入できるようになる可能性があります。

ウェブアプリケーション攻撃

セキュリティチームにとって、常に変化し、移動し、時間とともに増加する資産を追跡することは困難です。つまり、管理されていない アタックサーフェスは 、そのサーフェス全体で管理されていない資産の数が増加するにつれて、継続的に拡大し続けるということです。その結果、攻撃者は脆弱なシステムを探してインターネットをスキャンし、パッチが適用される前にセキュリティのギャップを突くことにますます長けてきています。攻撃者にとっては、基本的なセキュリティ衛生(強力なパスワード、MFAのデプロイメントなど)や、ゼロデイでパッチが適用されていない脆弱性(SolarWindsやLog4jに見られるようなもの)などが狙い目です。

クラウド環境でのインシデント対応については、 クラウドインシデント対応の記事をご覧ください。

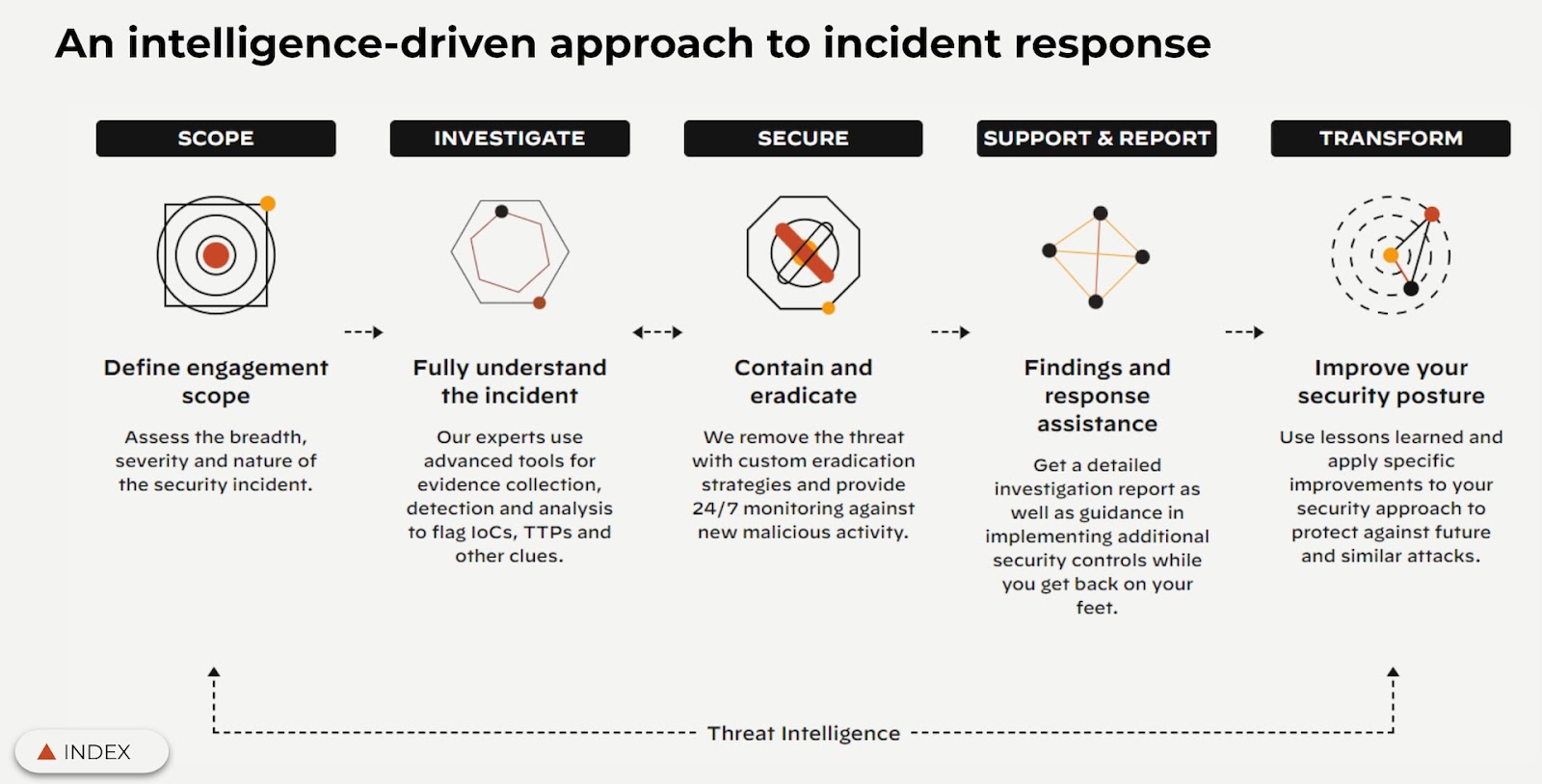

インシデントレスポンスのライフサイクルとは?

インシデントレスポンス・ライフサイクルは、SOCがどのように攻撃に備え、対応するかの基礎となるものです。ユニット42が特定したこのライフサイクルには5つのステップがあります:

- 攻撃とそれが環境にどのような影響を与えたかを評価するために、エンゲージメントの範囲を定義します。

- Cortex XDRのようなセキュリティツールで証拠を収集・分析することにより、インシデントを完全に理解します。

- お客様の環境から攻撃者を封じ込め、根絶し、新たな悪意のあるアクティビティに対して24時間365日の監視を適用します。

- 調査結果を実装し、セキュリティ対策を強化してインシデントから回復します。

- 情報漏えいから学んだ教訓をもとにインシデント対応計画を改善することで、セキュリティ態勢を向上させます。

図2:ユニット 42 インシデント対応手法の詳細図

SOCのメンバー全員が、インシデント・レスポンス・ライフサイクルに精通していることがベストプラクティスと考えられています。

インシデント対応計画とは

インシデント対応計画(IRP )は、インシデントとは何かを定義し、明確で指針となる対応の概要を示すSOCの重要な部分です。IRPは、インシデント対応チームによって管理・作成され、チームは継続的に計画を見直し、テストし、実行し、必要に応じて更新する必要があります。これらの計画は、インシデントや侵害が収束した後も継続的に機能し、インシデントに関連する適切な文書化や下流の活動に関する継続的なガイダンスを提供します。

インシデントは単なるセキュリティ上の問題ではなく、ビジネス上の問題なのです。データの損失、従業員や顧客への被害、風評被害など、インシデントがビジネスに悪影響を及ぼす可能性はほんの一例にすぎません。IRPを策定することで、危機発生時の組織の指針となり、全員がそれぞれの役割と責任を理解することができます。

インシデント対応計画と災害復旧計画の比較

インシデント対応計画は災害復旧計画(DRP)とよく似ていますが、DRPがバックアップや冗長化によってインフラ、データ、機能を復旧させることに重点を置くのに対し、DRPは幅広いサイバーセキュリティの脅威に重点を置きます。どちらも組織へのダメージを最小限に抑えることを目的としていますが、IRPが能動的な脅威や侵害に対処するのに対し、DRPはインフラやビジネスプロセスが深刻な影響を受けた状況に対処します。

これらの文書が類似していても、別々に管理することが重要です。しかし、それぞれの文書がもう一方の文書を参照することは珍しくありません。多くの組織は、より大規模な事業継続計画(BCP)の一部として、これらを併用します。推奨されるサイバーセキュリティフレームワークを備えた強固なIRPを維持することで、DRPとは異なる方法で組織を保護することができます。

インシデント対応計画の作成方法

IRP を作成する場合、セキュリティリーダーは自社のビジネスの短期的要件と長期的要件を理解する必要があります。しかし、ニーズ、リスク、脆弱性を特定することは始まりにすぎません。

徹底したIRPを策定する際には、誰がIRPを維持するのか、IRPが発動したときにどのように認識するのか、コミュニケーション計画を組織し、パフォーマンス指標とコンプライアンスニーズを特定する計画を確立することが重要です。

万能のIRPはありません。これを作成するには、セキュリティチームが絶え間ないテストと編集を行う必要があります。以下は、プランの作成とテストのためのヒントです:

- リスクの可能性を評価し、リストアップしてください。

- 明確な言語とあいまいでない用語を使用してください。

- オペレーションや上級管理職など、社内のステークホルダーへの情報提供方法を特定します。

- 既成のテンプレートを使用する場合は、特定のニーズに合わせてください。

- パープルチーミングやテーブルトップエクササイズなどの手法で頻繁に計画をテストし、必要に応じて変更を加えます。

- Cortex XSOARの ようなインシデントレスポンス技術を活用して、レスポンスワークフローを最適化・自動化し、悪意のある活動を根絶します。

IRPのテンプレートや追加ガイダンスをお探しの場合、 ユニット42は IRPの作成とレビューサービスを提供しています。Unit 42とパートナーになれば、専門家の助けを借りてインシデント対応計画を作成し、検証することができます。

インシデントレスポンスにおいて準備が重要であることは間違いありませんが、SOCが危機発生時に的確に対応できることも同様に重要です。何が起きているのかわからない場合、多くの企業はインシデントレスポンスサービスを依頼し、リアルタイムの検知、封じ込め、根絶を支援します。

インシデント対応計画をさらに深く掘り下げ、インシデントのトリアージを成功させるためにインシデント対応計画が不可欠である理由を明らかにします: インシデント対応計画とは何ですか?はじめに

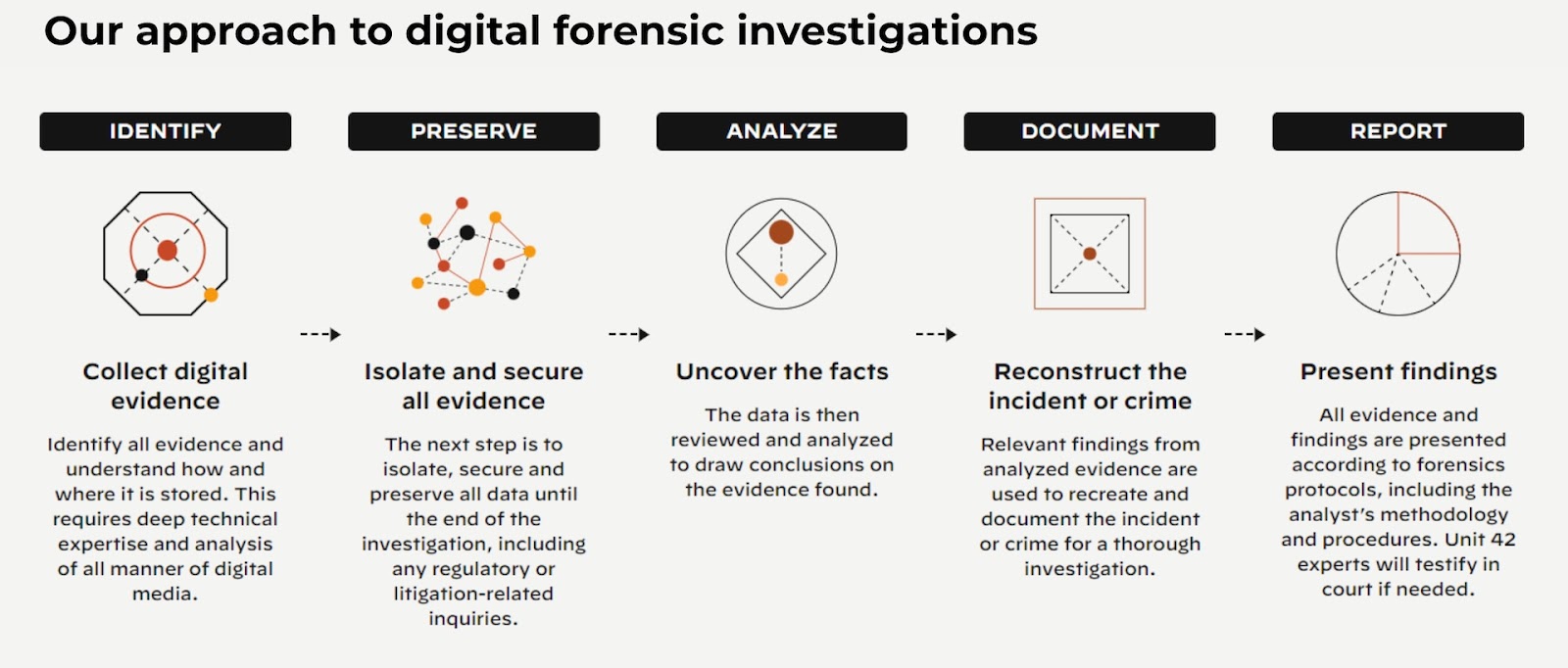

デジタル・フォレンジックとインシデントレスポンスとは?

多くの場合、デジタル・フォレンジックはインシデント対応の取り組みと組み合わされ、より広範な デジタル・フォレンジックおよびインシデント対応(DFIR) プロセスを構築します。デジタルフォレンジックは、特に、インシデントを再構築し、攻撃のライフサイクル全体の全体像を提供する目的でデータを収集し調査します。

図3:Unit 42のデジタル・フォレンジックへのアプローチ

統合されたDFIRは、問題の根本原因を特定し、利用可能なすべての証拠を特定し、組織のセキュリティ態勢が将来にわたって強化されるように継続的なサポートを提供します。

CortexのDFIRコミュニティに参加するにはここをクリックして ください。

インシデントレスポンスは複雑ですが、サイバーセキュリティの重要な部分です。インシデント対応プログラムを構築しているセキュリティチームへの最善のアドバイスは、悩まないことです。準備と計画、でも慌てないこと!一般的なサイバーセキュリティと同様、インシデントレスポンスとは、すべてのサイバー攻撃に100%対応することではなく、セキュリティプログラムにレジリエンスを構築するために継続的に学習し、プロセスを強化することです。どのようなステップを踏み、どのように最良の支援を見つけ、どのような落とし穴を避けるべきかを知ってさえいれば、どのようなセキュリティ・インシデントでもSOCを導くことができます。攻撃に備えるためには、インシデント・レスポンス・ライフサイクルを理解することが重要です。

このような攻撃が発生した場合、SOCはDFIRを実装することで、自社の環境と攻撃がどのように成功したかをよりよく理解することができます。

デジタル調査サービスとインシデント対応の専門知識を組み合わせることが、複雑化する現代のサイバーセキュリティインシデントを管理するために不可欠である理由をご覧ください:デジタルフォレンジックとインシデントレスポンス

インシデントレスポンスのフレームワークとフェーズ

インシデント対応のフレームワークは、IRPを作成するための基準を組織に提供します。これらの枠組みを実装することは要件ではありませんが、SOCが計画を策定・調整する際の優れたガイドラインとなります。組織が参照できるフレームワークを持っている、特に有名なサイバー機関が2つあります:

- 米国国立標準技術研究所(NIST)のフレームワークでは、IRPの作成、CSIRTの構築、従業員のトレーニングの方法について、詳細な手順を示しています。NISTにはあらゆる技術に関するフレームワークがありますが、 NIST SP 800-61には IRに関する提案が詳細に記載されています。

- SANS Instituteは、IRに関する20ページの ハンドブックとともに 、トレーニングコースと認定証を提供しています。Unit 42は、お客様がIRPを作成する際に、これらのフレームワークのほか、 MITRE ATT&CKと Center for Internet Securityの ガイドラインを使用します。

インシデント対応チーム

図4:ビル事故対応チーム

多くの組織には、インシデント対応に特化したチームがあります。このチームは、コンピュータ・セキュリティ・インシデント・レスポンス・チーム(CSIRT)、サイバー・インシデント・レスポンス・チーム(CIRT)、コンピュータ緊急対応チーム(CERT)など、さまざまな名称で呼ばれています。CSIRTは、インシデントレスポンス・マネージャー、インシデントレスポンス・アナリスト、デジタル・フォレンジック・アナリスト、マルウェア・リバース・エンジニア、脅威リサーチャーで構成されます。こうしたチームの多くは、最高情報セキュリティ責任者(CISO)やITディレクターが率いています。

組織によっては、内部チームの努力と能力を Unit 42 のような外部のインシデント対応パートナーと組み合わせることを選択する場合もあります。さまざまなレベルの専門知識が必要とされる場合、専門家を追加してチームを補うことは優れた戦略です。サイバー攻撃はあらゆる形や規模で発生する可能性があるため、必要に応じてスキルのギャップを埋めることができる経験豊富な外部パートナーにアクセスできることは有益です。

サイバーに特化したチームメンバーに加え、インシデント対応チームにセキュリティ以外の利害関係者を参加させることも有益です。これには、法務、リスクマネージャー、人事、その他のビジネス部門が含まれます。

例えば、インサイダーやデータ漏えいなど、セキュリティインシデントに従業員が関与している場合に備えて、チームに人事担当者がいるとよいでしょう。顧問弁護士をチームに加えることは、法的な影響を評価したり、インシデントが顧客やベンダーなどの第三者を巻き込んだりする場合に重要です。最後に、CSIRTは、関係者に正確な情報を提示するための広報スペシャリストを持つべきです。

充実した有能なインシデント対応チームを持つことは、インシデント対応プロセスにおいて極めて重要です。危機発生時の専門家として、CSIRT は脅威の調査、ベストプラクティスの奨励、インシデント対応計画の策定にも時間を割く必要があります。

インシデント・レスポンス・ツールとテクノロジー

インシデント対応計画とは別に、セキュリティチームには、セキュリティアラートの発見から検出、対応まで、迅速かつ大規模に対応するためのツールが必要です。SOCで使用される従来のツールには、EDR、SIEM、その他SOCチーム向けに販売されている何百ものツールがあります。しかし、IRプロセスの重要な部分を自動化しようと考えているのであれば、緊密に統合され、組織全体で起きていることを包括的に可視化し、状況を把握するためのデータ共有が可能なツールを検討するのが賢明でしょう。また、このアプローチでは、運用効率を最小限に抑え、無数のツールを管理する必要があるため、チームの学習曲線が険しくなることもありません。

インシデントの検出と防止

標的型脅威検知、行動監視、インテリジェンス、資産発見、リスク評価など、セキュリティ態勢を俯瞰できる総合的なエコシステムをお探しください。

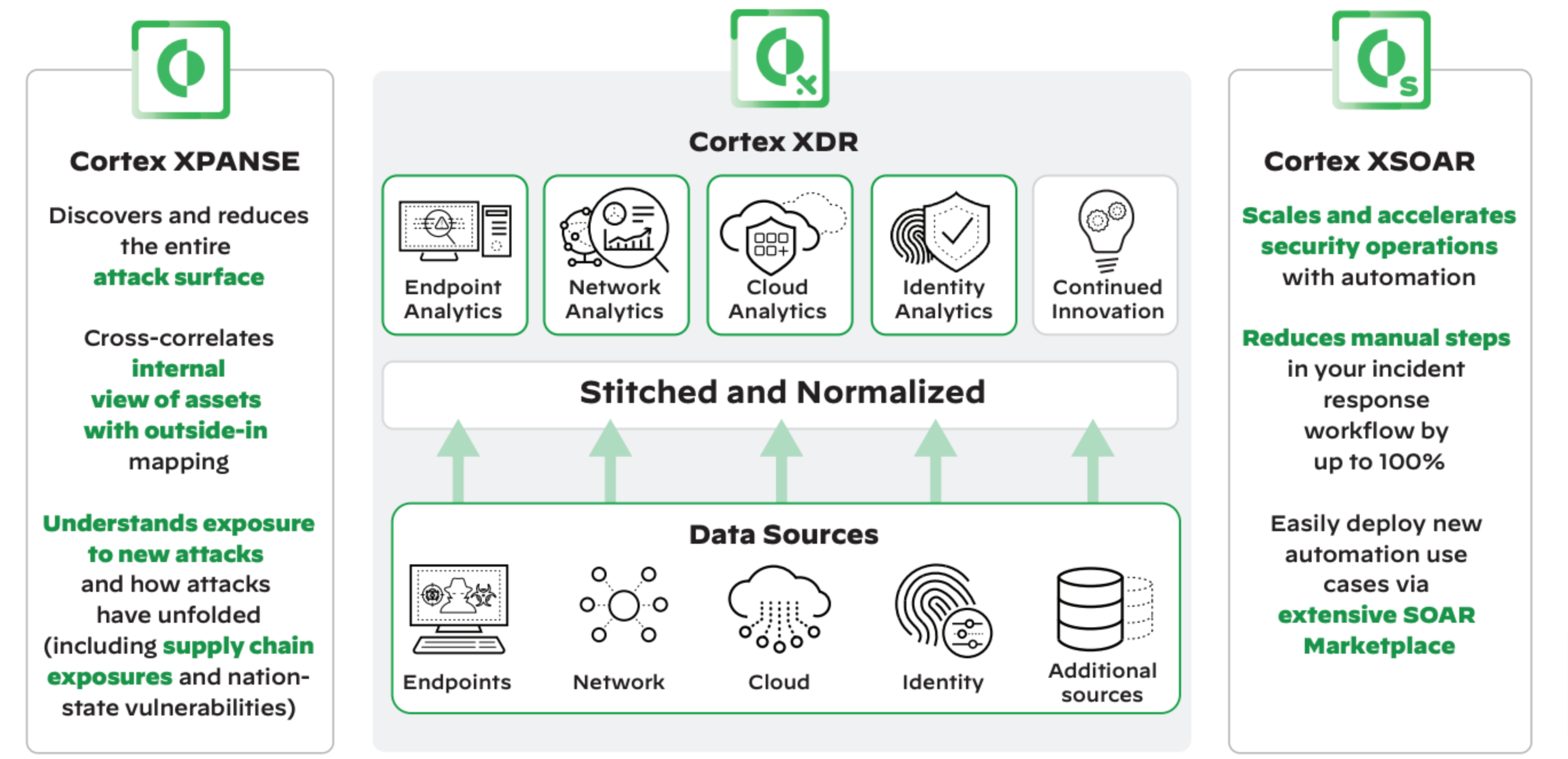

Cortex XDRの ような拡張検知および応答ソリューション(XDR)は、EDR、ネットワークトラフィック解析(NTA)、ユーザーおよびエンティティの行動解析(UEBA)、侵害のインジケーター(IoC)など、複数の(場合によっては補完的な)ソースから異種テレメトリを引き出します。その後、MLベースの行動分析を実行し、関連するアラートをグループ化し、それらのアラートをタイムラインにまとめ、根本原因を明らかにすることで、あらゆるスキルレベルのアナリストがトリアージと調査を迅速に行えるようにします。

インターネットに接続された資産の発見と軽減

クラウドやリモートワークの台頭は、アタックサーフェスが常に移動し、変化し、複雑化していることを意味します。さらに、スキャン技術の進歩により、攻撃者はインターネット全体を迅速かつ容易にスキャンして攻撃ベクトルを特定し、侵害のバックドアとなり得る放置された、不正な、または設定ミスの資産を発見することができます。 Cortex Xpanseの ような アタックサーフェス管理 ソリューションをデプロイすることで、組織のネットワークに接続されているIPアドレス、ドメイン、証明書、クラウドインフラ、物理システムを含むすべての資産の継続的かつ完全なインベントリを更新し、組織内の誰が各資産の責任者であるかをマッピングすることで、組織の外部アタックサーフェスを継続的に評価することができます。

インシデントレスポンスとセキュリティオーケストレーション、自動化、レスポンス(SOAR)

Cortex XSOARの ようなセキュリティオーケストレーション、オートメーション、レスポンス(SOAR) テクノロジーは、単一のプラットフォーム内で様々な人やツール間のタスクを調整、実行、自動化するのに役立ちます。これにより、組織はサイバーセキュリティ攻撃に迅速に対応できるだけでなく、将来のインシデントを観測、理解、防止することができ、全体的なセキュリティ体制を向上させることができます。

ガートナーが定義する包括的なSOAR製品は、脅威と脆弱性の管理、セキュリティ・インシデント対応、セキュリティ運用の自動化という3つの主要なソフトウェア機能の下で運用されるように設計されています。

脅威と脆弱性の管理とは、脅威インテリジェンスチームとインシデント対応チームに、インシデントの IoC や野生の新たな脅威に関する追加のコンテキストを提供する脅威フィードの管理であり、セキュリティ運用の自動化とは、インシデントの調査と修復を迅速化する自動化されたインシデント対応ワークフローにおける、SOC で使用されるセキュリティツールのオーケストレーションに関するものです。

図5:セキュリティ運用のエンドツーエンドのワークフローオートメーション

インシデントレスポンスサービス

多くのSOCは、インシデントに効果的に対応するためのリソースが限られているか、存在しないことさえあります。そのため、多くの企業がインシデント対応のニーズに対応するために、外部のパートナーを雇うことを選択しています。これらのパートナーは、社内のチームを補完し、あるいは代替して、発生したセキュリティ・インシデントを監視、検出、対応するサービスを提供します。

Unit 42のIRサービスの場合、私たちの専門家は24時間365日、お客様のインシデント対応のニーズに対応するためのリソースをデプロイするために待機しています。私たちは、 Cortex XDRの ようなクラス最高のツールをデプロイして、数分以内に脅威を封じ込め、証拠を収集することができます。これらの情報は、事後分析に凝縮され、IRPの強化に貢献します。Unit 42のエキスパートが、お客様のチームの延長としてどのように活動するか、以下のビデオでご覧ください。

Unit 42のリテイナーで数分以内に対応開始

Unit 42 リテイナーをご利用いただくと、お客様の組織はインシデントレスポンスに対する前払いのクレジットを受け取ることができます。御社のSOCは、当社の専門家を御社のチームの一員とすることができます。問題が発生したときに、必死になってリソースを探すこともありません。その代わり、お客様の環境を熟知しているスペシャリストが、お電話をいただいたときに駆けつけます。

IRにリテーナークレジットを使い切らなかった場合は、IRP策定やリスク評価など、より積極的な活動を支援するためのUnit 42のサイバーリスクマネジメントサービスに再利用することができます。

インシデントレスポンスについて

インシデントレスポンスは、刻々と変化する脅威の状況に合わせて進化する必要があり、そのためには最新のトレンドを理解することから始まります。インシデントレスポンスの現在と未来を正確に知るには、 2022年ユニット42インシデントレスポンスレポートをご覧ください。

Unit 42の無料電子書籍「 Respond to Threats in Record Time」は、チームがセキュリティインシデントを迅速に検知し、対応し、封じ込めるためのガイドです。

- インシデント対応に関わる各メンバーの役割と責任の明確化。

- 組織全体で使用されているテクノロジー(ハードウェア、ソフトウェア、クラウドサービス)のインベントリ。

- 侵害が発生した場合に、重要な影響を受けるシステムやデータを復旧させるための事業継続計画。

- インシデント対応プロセスの各フェーズで取るべき具体的な手順を概説した、詳細なインシデント対応方法論。

- 会社幹部、従業員、顧客、パートナー、または法執行機関を含む、組織全体の関連ステークホルダーに対するコミュニケーション計画。

- 調査後の監査およびレビュー文書。情報収集、調査および対応措置の文書化に関する指示。

SOCはSIEMを超えて進化する必要があります。つまり、SOCのニーズは変化していますが、SIEMとSOCの設計は変化していないのです。セキュリティー・アーキテクチャーの他のほとんどの主要部分は近代化されています。エンドポイントはアンチウイルスからEDRやXDRへ、ネットワークは「ハードシェル」境界からゼロトラストやSASEへ、ランタイムはデータセンターからクラウドへ。対照的に、SOCは20年前に設計されたSIEMモデルで今も稼働しています。

このモデルは、オンプレミスのソフトウェアとして提供されるにせよ、クラウドにフォークリフトされるにせよ、人間のアナリストを中心に構築されました。SOCアナリストは、1日に何百ものアラートに目を通し、コンテキストデータを収集することによって手作業でトリアージし、誤検出と手作業に時間の大半を費やしていました。アラートの量が増え、より多くのシステムからデータを統合することが難しくなるにつれ、人間主導のアプローチは破綻していきました。代わりに、効果的なSOCを大規模化する最新の方法は、自動化を基盤とし、アナリストが少数の高リスクのインシデントに取り組むことです。

より優れたデータモデリングと統合を自動化された分析と検知と組み合わせることで、セキュリティエンジニアの負担が軽減され、データを統合して脅威を検知するためのカスタム相関ルールを構築する必要がなくなります。レガシー・セキュリティ・オペレーションとは異なり、最新のSOCは、人間の判断や昨日の脅威を捕捉するために設計されたルールではなく、膨大なデータセットに適用されるデータサイエンスでリードしています。現代のSOCは、新しいアーキテクチャの上に構築されなければなりません:

- 広範かつ自動化されたデータ統合、分析、トリアージ。

- アナリストの生産性を高める統合ワークフロー。

- 最小限のアナリストの支援で攻撃をブロックできる組み込みインテリジェンスと自動応答。