境界ファイアウォールとは?

境界ファイアウォールは、トラフィックをフィルタリングするセキュリティデバイスで、内部ネットワークと信頼されていない外部ネットワークとの間の障壁として機能します。

IPアドレス、ドメイン名、プロトコル、ポート、トラフィックの内容などの基準に基づいて、一連のルールを適用してアクセスを制御します。境界ファイアウォールは、トラフィックを許可または拒否することで、不正アクセスやサイバー脅威からネットワークを保護します。

境界ファイアウォールの仕組み

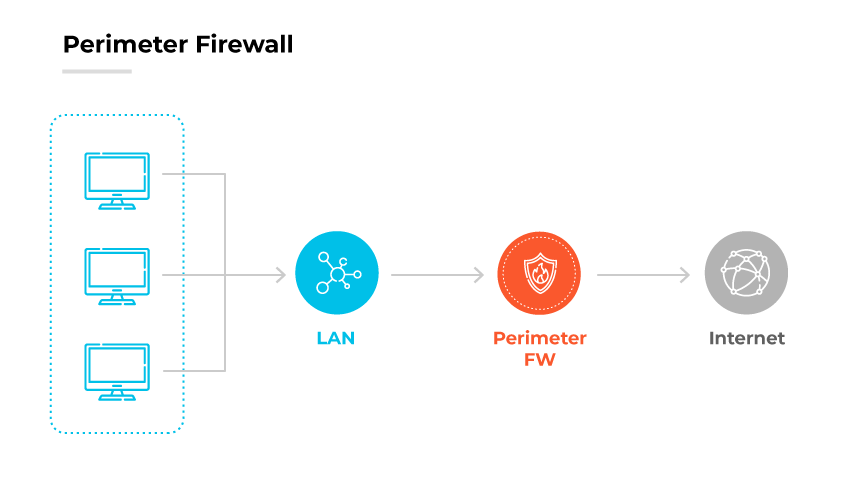

境界ファイアウォールは、企業の内部ネットワークとインターネットのような外部の信頼できないネットワークとの間のフィルタとして機能します。すべてのインバウンドおよびアウトバウンドネットワークパケットを精査し、事前に設定されたセキュリティルールに基づいて許可またはブロックします。境界ファイアウォールは通常、送信元と宛先のIPアドレス、ポート番号、プロトコルの種類を含むパケットヘッダを調べることによって、この判断を下します。

企業環境では、境界ファイアウォールは多くの場合、アクティブな接続の状態を分析するために複雑なアルゴリズムを使用します。ステートフルインスペクションを使用して、ネットワーク接続の状態(新規接続か、確立済みか、既存の接続に関連しているかなど)を追跡し、それに応じてアクセス決定を行います。この方法は、着信パケットが、ネットワークへのアクセスを試みる未承諾のものではなく、進行中の会話の一部であることを保証します。

最新の境界ファイアウォールは、既知の脅威や異常がないかパケットのペイロードを検査するなど、より深い検査を実行することもできます。ディープパケットインスペクション(DPI)は、基本的なセキュリティチェックを回避する可能性のある高度なサイバー脅威を特定し、軽減するために極めて重要です。

境界ファイアウォールの種類

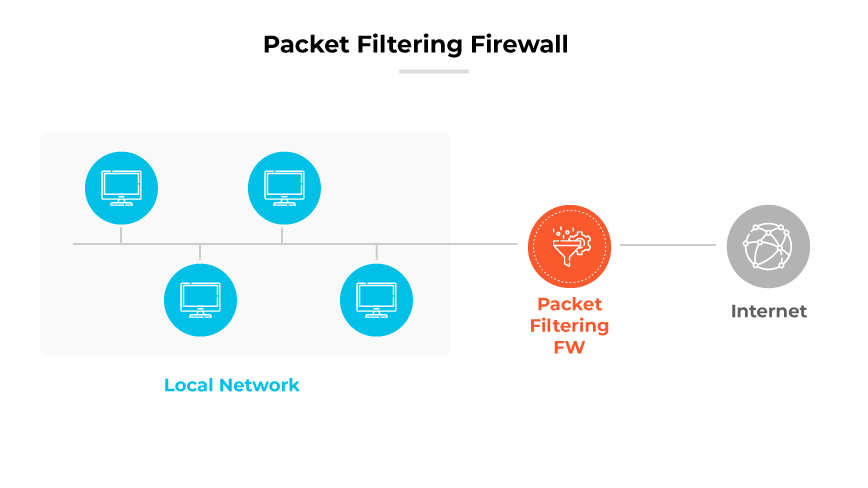

パケットフィルタリングファイアウォール

パケットフィルタリングファイアウォールは 、ネットワーク層で機能し、ネットワーク全体のデータパケットの移動を管理します。これらのデバイスは、送信元と宛先のIPアドレス、使用中のポート、通信プロトコルなどのパケットの特性を精査する一連の事前定義された基準を実施します。パケットの属性がこれらのルールに適合する場合、ファイアウォールは通過を許可し、適合しない場合、ファイアウォールは進入を拒否します。

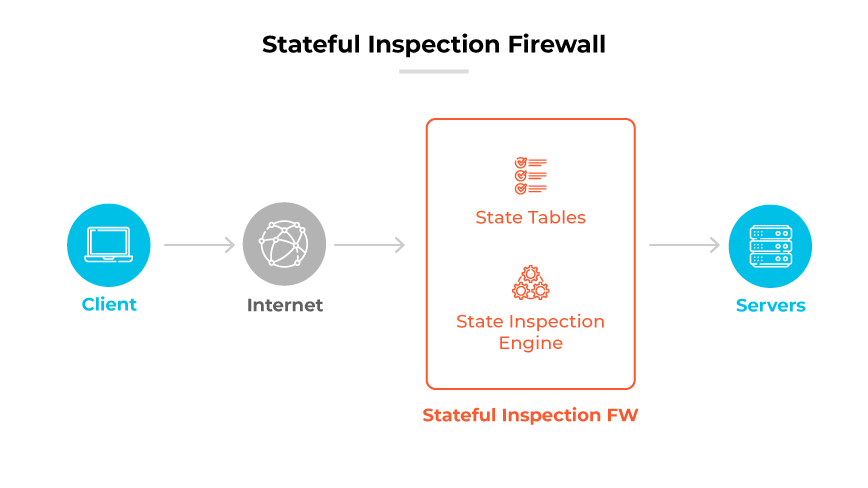

ステートフル・インスペクション・ファイアウォール

ステートフル・インスペクション・ファイアウォールは 、アクティブなネットワーク接続を監視する上で重要な役割を果たします。ネットワークに出入りするデータパケットのコンテキストを精査し、認識された安全なパケットのみを許可します。これらのファイアウォールは、ネットワーク層とトランスポート層(OSI(Open Systems Interconnection)モデルの第3層と第4層)で機能し、現在の状態とトラフィックフローのコンテキストを理解することによってトラフィックをフィルタリングすることに重点を置いています。このセキュリティ・アプローチは、ネットワーク・トラフィックのより広いコンテキストを考慮することで、単純なパケット・フィルタリングよりも包括的な防御を提供します。

ステートフル・インスペクション・ファイアウォールの中核機能は、パケット検査プロセスです。各パケットの詳細を入念にチェックし、安全な接続の確立されたパターンに合致しているかどうかを確認します。パケットが既知の安全な接続に対応する場合は通過できますが、そうでない場合は、正当性を判断するための追加チェックが行われます。

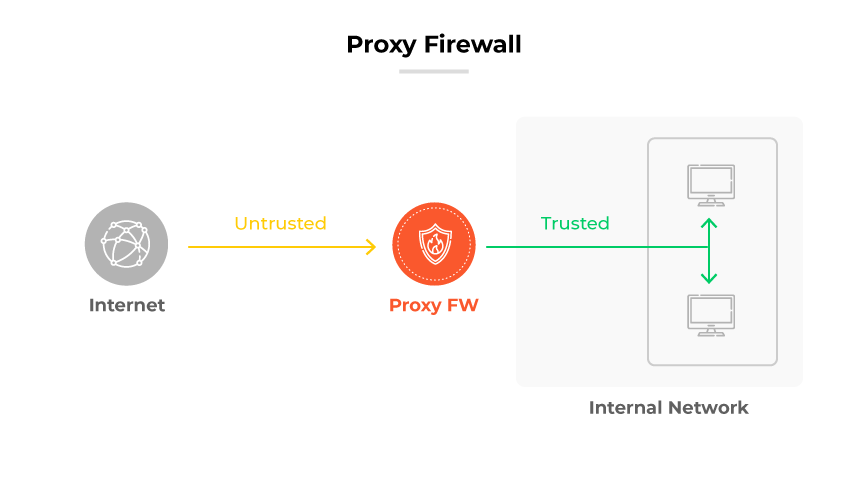

プロキシファイアウォール

プロキシファイアウォールは 、ネットワークセキュリティのためにアプリケーション層で不可欠な防御ラインとして機能します。その主な役割は、内部システムと外部サーバーの間を通過するメッセージを精査する仲介役として機能することです。このプロセスは、潜在的なサイバー脅威からネットワークリソースを保護するのに役立ちます。

プロキシ ファイアウォールは、標準的なファイアウォールの機能を超えており、通常、アプリケーション・プロトコル・トラフィックの復号化や詳細な検査は行いません。その代わりに、プロキシファイアウォールは送受信トラフィックを徹底的に検査し、サイバー攻撃やマルウェア侵入の指標を探します。その設計の重要な点はIPアドレスで、外部ネットワークとセキュリティで保護された内部ネットワークが直接接触することを防ぎます。

内部ネットワーク上のコンピュータは、インターネットへの入り口としてプロキシを使用します。ユーザが外部リソースへのアクセスを求めると、プロキシ ファイアウォールはリクエストをキャプチャし、確立されたセキュリティガイドラインに従って評価します。リクエストが安全基準を満たした場合、ファイアウォールはユーザーに代わってリソースに接続し、安全で許可された接続のみを確保します。

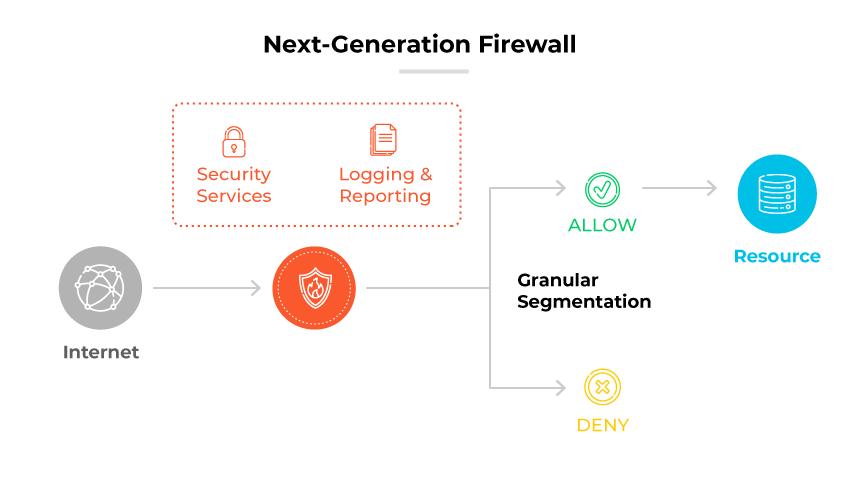

次世代ファイアウォール (NGFW)

NGFW(次世代ファイアウォール)は、ネットワークセキュリティ技術の進歩を象徴するものです。従来のステートフル・ファイアウォールの機能を拡張し、追加機能を組み込んだものです。これらの機能には通常、NGFWがアプリケーション・レベルでトラフィックを検知・制御できるようにするアプリケーション・アウェアネスや、複雑な脅威を検知・ブロックする統合侵入防御システム(IDS)およびIPSが含まれます。

NGFWは、従来のポートやプロトコルのレベルだけでなく、アプリケーション・トラフィックのレベルでもセキュリティ・ポリシーを実施することで動作します。これにより、ネットワークの入口と出口をよりきめ細かく制御することができます。NGFWは、アプリケーションレベルの洞察力を利用して、標準的なファイアウォールの保護をバイパスする可能性のある潜在的に危険な活動を防止することができます。

NGFWの機能には、ネットワーク外部からのインテリジェンスを取り入れて防御に反映させることも含まれます。この脅威インテリジェンスは、新たな脅威を特定し、それに対するファイアウォールの対応を強化するのに役立ちます。従来のファイアウォールとは異なり、NGFWは管理を簡素化しながら、ネットワークセキュリティの深さと幅を向上させます。

ネットワーク境界とは?

| ネットワーク境界コンポーネント | |

|---|---|

| ボーダールーター | プライベートネットワークの端を定義し、パブリックインターネットへの移行を示します。組織内の最終的なルーターであり、内部ネットワークと外部ネットワークをつなぎます。 |

| 境界ファイアウォール | 国境のルーターのすぐ後に位置し、侵入してくる危険に対する主要な防御機構として機能します。このコンポーネントは、プライベートネットワークに侵入しようとする有害なトラフィックを選別します。 |

| 侵入防御システム | IDSは、悪意のあるアクティビティについてネットワークを監視し、システムに警告を発します。一方、IPSは、検出された脅威をプロアクティブにブロックし、潜在的な攻撃を防止します。 |

| 非武装地帯(DMZ) | プライベートネットワークと外部との間の安全な緩衝地帯として機能し、通常、内部ネットワークのセキュリティを維持しながら、ウェブサーバーや電子メールサーバーのような一般にアクセス可能なサービスを収容します。 |

ネットワーク境界は、組織の内部ネットワークの端を定義します。内部ネットワークとインターネットのような外部ネットワークとの境界を表します。ネットワーク境界は、ネットワークの完全性を保護するためにセキュリティ対策が適用される場所です。境界ファイアウォールのコンテキストでは、ネットワークの境界は、ファイアウォールが不正アクセスやサイバー脅威をフィルタリングする場所であるため、非常に重要です。

クラウド・コンピューティングやリモートアクセスによってネットワーク環境が進化するにつれ、ネットワーク境界の概念も適応していきます。このような変化にもかかわらず、安全な境界を提供するというネットワーク境界の基本的な役割は、依然としてネットワークセキュリティ戦略にとって不可欠です。外部からの脅威に対する最前線の防御であり、さまざまなセキュリティ・コンポーネントが協調して組織のデジタル資産を保護します。

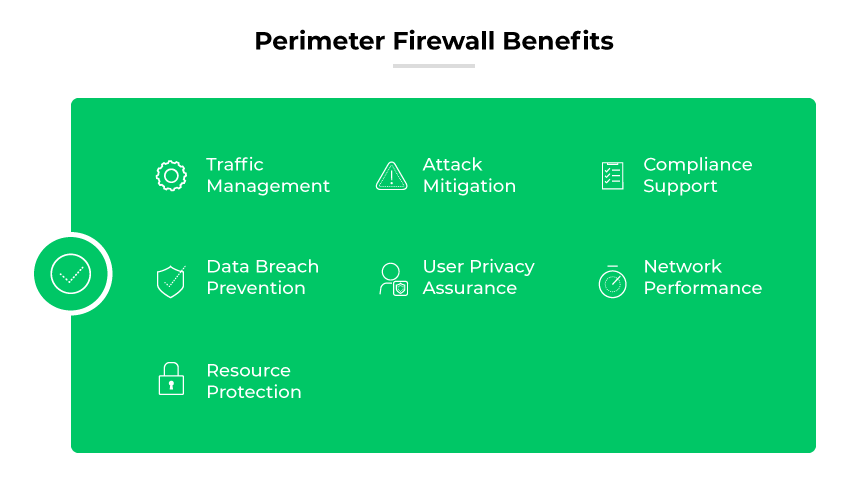

境界ファイアウォールの利点

交通管理

境界ファイアウォールは、ネットワークトラフィックの流れを制御し、許可されたデータパケットのみにアクセスを許可します。これにより、ネットワークセキュリティ体制を強化し、不正アクセスを防止します。

攻撃の軽減

これらのファイアウォールは、ウイルスや侵入など、さまざまなサイバー脅威に対する抑止力として機能します。疑わしい活動をブロックすることで、境界ファイアウォールは潜在的な攻撃がネットワークの完全性を損なう前に緩和します。

コンプライアンスサポート

境界ファイアウォールの実装は、セキュリティポリシーの実施とネットワークトラフィックの文書化により、組織がデータ保護規制に準拠するのに役立ちます。

データ漏洩防止

境界ファイアウォールは、データ漏洩の防止に役立ちます。機密情報にアクセスしようとする外部からの脅威に対する防御の第一線として機能します。

プライバシー保護

境界ファイアウォールは、仲介役として機能することにより、外部エンティティから内部ネットワークの詳細を隠すことで、ユーザーのプライバシーを強化します。

ネットワークパフォーマンス

境界ファイアウォールは、ネットワークが有害または不要なトラフィックで混雑するのを防ぐことで、ネットワーク・パフォーマンスの維持に貢献します。

資源保護

これらのファイアウォールは、認証されたユーザーとサービスのみがアクセスできるようにしてネットワークリソースを保護し、悪用やダウンタイムを防ぎます。

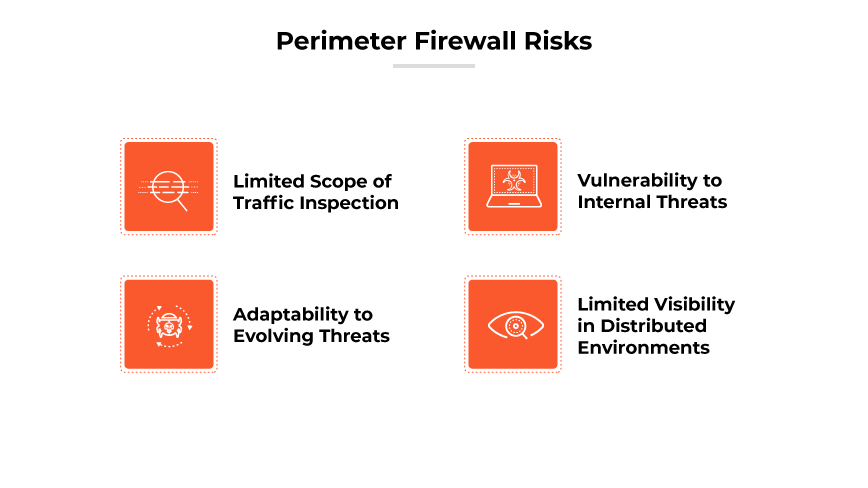

境界ファイアウォールのリスク

交通検査の限定範囲

境界ファイアウォールは主に、南北トラフィックと呼ばれるインバウンドとアウトバウンドのトラフィックを検査します。ネットワーク内で横方向に移動するトラフィック、つまり東西方向のトラフィックは監視されない可能性があり、内部の脅威が検知されない可能性があります。

内部脅威に対する脆弱性

境界ファイアウォールは外部からの脅威に対しては有効ですが、インサイダーの脅威や内部システムの侵害など、組織内部からのリスクに対しては本質的に防御できません。

進化する脅威への適応力

サイバー脅威が進化するにつれて、境界ファイアウォールは適応するのに苦労するかもしれません。新しい種類の攻撃や戦略、特にクラウドサービスや複雑なインフラを標的とした攻撃は、従来のファイアウォール防御をバイパスすることがあります。

分散環境における限られた可視性

組織がクラウドサービスや分散型アーキテクチャを採用するようになると、従来のネットワーク境界は拡大し、定義があいまいになります。このため、境界ファイアウォールが包括的な保護を提供することが難しくなっています。このシフトに伴い、組織は分散したネットワーク環境で効果的に動作するセキュリティ・コントロールを導入する必要があります。

境界ファイアウォールとクライアントファイアウォールの比較

| 境界ファイアウォールとクライアントファイアウォールの比較 | ||

|---|---|---|

| パラメータ | 境界ファイアウォール | クライアントファイアウォール |

| プレースメント | ネットワークの境界または内部セグメントに統合 | 別々のホストに個別にインストール |

| フォームファクター | 物理的ハードウェアデバイス | ソフトウェアベースのソリューション |

| パフォーマンス | 高スループットと低遅延の最適化 | ホストシステムのリソースに依存するため、堅牢性に欠ける可能性があります。 |

| 使用例 | 主に組織のネットワーク構造の中で活用 | パーソナルコンピューティングデバイスや小規模なビジネスネットワークに最適 |

| ネットワーク・セグメンテーション | 境界でのセグメンテーションを容易にし、VLAN間トラフィックを制御します。 | マイクロセグメンテーションを提供し、ホスト単位でトラフィックを管理します。 |

| マネジメント | 専用ファイアウォール管理サーバによる集中管理 | 多数のホストが分散している場合、管理はより複雑になります。 |

| セキュリティ | 外部エンティティによるネットワークベースの防御の回避が困難 | ホストの完全性が損なわれると、悪意のあるソフトウェアがローカルのファイアウォールを無効にします。 |

境界ファイアウォールはネットワークのエッジで動作し、すべての送受信トラフィックのゲートキーパーの役割を果たします。その役割は、ネットワークインフラを保護し、不正アクセスを防止することです。境界ファイアウォールは、インターネットなどの外部ネットワークに接続するアクセスポイントを管理・監視することで、ネットワーク内の複数のシステムを保護します。

一方、クライアント・ファイアウォールは、個々のデバイスまたはホストにインストールされ、これらの特定のマシンとの間のデータ交換を制御します。ネットワーク全体を保護する境界ファイアウォールとは異なり、クライアントファイアウォールは個々のシステムに対して局所的な保護を提供します。つまり、デバイスが保護されたネットワーク境界の外側に移動しても、クライアントファイアウォールはアクティブな状態を維持し、継続的に脅威からシステムを保護します。

この 2 種類のファイアウォールの違いは、デプロイメントと保護範囲の点で重要です。境界ファイアウォールは、ネットワークの外部脅威に対する防御の第一線として機能します。クライアントファイアウォールは、第二のセキュリティ層を提供し、個々のシステムを潜在的な内部および外部の脆弱性から保護します。それぞれが包括的なネットワークセキュリティ戦略において重要な役割を果たしています。

境界ファイアウォールとデータセンターファイアウォールの比較

| 境界ファイアウォールとデータセンターファイアウォールの比較 | ||

|---|---|---|

| 境界ファイアウォール | データセンター・ファイアウォール | |

| 建築 | ネットワーク外縁部のネットワーク層保護 | 5タプルSDNを活用したステートフル、マルチテナント、ネットワークレイヤーファイアウォール |

| 交通方向 | 主にネットワークに出入りする南北トラフィックのセキュリティ | 仮想ネットワーク内の東西トラフィックと南北トラフィックのセキュリティ |

| 目的 | 外部からの攻撃に対するガード | 動的なデータセンター環境における仮想マシンの保護と俊敏性の提供 |

| 使用例 | 境界におけるネットワークセキュリティ全般 | 柔軟なリソース割り当てによる仮想化データセンターの保護 |

境界ファイアウォールは、ネットワークの境界でデプロイされ、送受信トラフィックを監視およびフィルタリングすることにより、リソースへのアクセスを制御します。これらのファイアウォールは、外部からの不正アクセスをブロックし、ネットワーク外部からのさまざまな攻撃からネットワークを保護します。

これとは対照的に、データセンター・ファイアウォールは、多くの仮想マシン(VM)を含むデータセンター環境を特別に保護します。東西トラフィックとも呼ばれる内部トラフィックを処理し、VMマイグレーションなどデータセンター内の変化に動的に適応することができます。仮想リソースを頻繁に再構成できる最新の仮想化データセンターの動的な性質を考えると、この俊敏性は極めて重要です。

この2つの主な違いは、専門的な機能と管理するトラフィックの種類にあります。境界ファイアウォールは主に南北方向のトラフィック(ネットワークに出入りするデータ)に関係しますが、データセンター・ファイアウォールはデータセンター内のトラフィックをきめ細かく制御し、仮想環境が変化してもセキュリティを確保します。