クラウドセキュリティとは?

クラウドセキュリティ(クラウドコンピューティングセキュリティ)とは、クラウドコンピューティングシステム、データ、およびインフラストラクチャをサイバー脅威から保護するために設計された測定可能な技術、プロセス、およびポリシーのことです。クラウドに保存され処理されたデータの機密性、統合性、可用性を維持し、ユーザーと組織を不正アクセス、侵害、データ損失から守ります。

サイバーセキュリティは、情報システムに対する広範な保護対策を包含していますが、クラウドセキュリティは、サードパーティのサービスプロバイダのインフラ上でホストされている資産を防御することに重点を置いています。

クラウドのセキュリティはなぜ重要か?

クラウドセキュリティは、クラウドでホストされている機密データ、アプリケーション、インフラストラクチャを保護します。組織がクラウドコンピューティングやサードパーティの クラウドサービスプロバイダ(CSP)を利用する機会が増えるにつれ、 データ漏洩、不正アクセス、規制コンプライアンスなど、独自のセキュリティ課題に直面しています。

- データ保護:クラウド環境には、個人、金融、知的財産などの機密データが保存されていることがよくあります。強固なクラウドセキュリティ対策により、データの盗難、損失、不正アクセスからデータを保護します。

- 規制コンプライアンス:GDPR、HIPAA, and PCI DSSなどの コンプライアンス基準は、多くの業界を支配しています。クラウドセキュリティは、組織がこれらの要件を満たし、法的な影響や金銭的なペナルティを回避するのに役立ちます。

- サイバー脅威の軽減:クラウド環境は、フィッシング、ランサムウェア、DDoS攻撃など、サイバー攻撃の頻繁な標的となっています。効果的なクラウドセキュリティソリューションは、これらの脅威から保護し、ビジネスの継続性を確保します。

- 責任共有モデル:クラウド・コンピューティングでは、セキュリティはサービス・プロバイダーと顧客の間で 共有される責任 です。クラウドセキュリティツールとプラクティスにより、組織はこのパートナーシップに参加することができます。

- 安全なリモートアクセス:リモートワークの増加に伴い、従業員はさまざまな場所やデバイスからクラウドベースのシステムにアクセスすることが多くなりました。VPN(仮想プライベートネットワーク)、ゼロトラストネットワークアクセス(ZTNA)、セキュアゲートウェイは、組織のデータを危険にさらすことなくアクセスを安全に維持します。

- 顧客の信頼の維持データ漏洩やセキュリティ障害は、企業の評判を傷つけ、顧客の信頼を失墜させます。強固なクラウドセキュリティ対策は、顧客の信頼とロイヤルティの維持に役立ちます。

- コスト効率:プロアクティブなクラウドセキュリティは、高価なデータ漏洩やダウンタイムを防ぎ、インシデント復旧やコンプライアンス違反に関連する長期的なコストを削減します。

組織に最適なオプションを決定します:CSP が構築するセキュリティとサードパーティのクラウド・ネイティブ・セキュリティ。

クラウドセキュリティ戦略に不可欠な要素

クラウドセキュリティを把握するためには、戦略的なクラウドセキュリティプランの 中核となる要素に 焦点を当てる必要があります。主な分野は以下の通り:

- データ保護:暗号化と アクセス制御により、静止時、転送時、処理中のデータを保護します。

- アイデンティティとアクセス管理(IAM):許可されたユーザーとデバイスのみがクラウドリソースにアクセスできるようにします。

- コンプライアンスとガバナンス:GDPR、HIPAA、 CCPAなどの法的および規制要件の遵守。

- 視認性:クラウドのアクティビティを監視し、ロギング、監査、分析ツールを通じて潜在的なセキュリティ脅威を特定します。

- ネットワークセキュリティ:ファイアウォール、侵入検知システム(IDS)、その他のツールを使用して、クラウド環境内およびクラウド環境間の通信と接続を保護します。

- 脅威検知と防御:自動化ツール、機械学習、脅威インテリジェンスによる脆弱性とリスクの特定と軽減。

- インシデントレスポンスセキュリティ侵害やサイバー攻撃に効果的に対処するための手順の確立。

- アプリケーションのセキュリティクラウドでホストされているアプリケーションを脆弱性や設定ミスから保護します。

クラウドセキュリティの3つの柱

クラウドセキュリティの3本柱である機密性、完全性、可用性は、クラウド環境を保護するための基本的なフレームワークです。これらの原則は、しばしばCIAの三原則と呼ばれ、クラウドセキュリティとサイバーセキュリティ全体の原則のバックボーンを形成しています。

守秘義務

機密性は、許可された個人とシステムのみが機密データにアクセスできることを保証します。これは、データを暗号化し、多要素認証(MFA)や役割ベースのアクセス制御(RBAC)などの強力なアクセス制御を使用し、最小限のアクセス権の原則を適用しながらAPIを保護することで実現されます。機密性を保護することで、組織は業務とユーザーの信頼を守ることができます。

完全性

完全性は、データとシステムが正確で信頼性が高く、改ざんがないことを保証します。組織は、ハッシュやチェックサムのような技術でデータを検証し、変更から保護するためにバージョン管理とバックアップを実装し、アプリケーションのセキュリティを確保するために安全な DevOps(DevSecOps)を採用します。

空室状況

可用性は、クラウドサービス、アプリケーション、データが必要なときにアクセスできることを保証します。組織は、冗長性とフェイルオーバーのメカニズム、分散型サービス拒否(DDoS)プロテクションの実装、ダウンタイムを引き起こす可能性のある脆弱性を軽減するための定期的なシステム更新とパッチの適用によって、これを実現します。

クラウドセキュリティの仕組み

クラウドセキュリティは、パブリック、プライベート、ハイブリッドの3つの主要環境で機能します。

パブリッククラウド

パブリッククラウドは、インターネット経由でITサービスを提供します。サードパーティのプロバイダーが基盤となるインフラを所有し、運用します。組織は、ウェブベースのソリューションやデータストレージなど、さまざまなアプリケーションに パブリッククラウドサービスを 利用しています。これらのサービスは、リソースの消費量とデータトラフィックに連動したコストで、年間または実際の使用量に基づいて請求されます。

パブリッククラウド環境では、組織は他のユーザーとインフラを共有しますが、個々のアカウントでリソースを管理します。パブリッククラウドは、グローバルにアクセス可能なスケーラブルなアプリケーションの迅速なデプロイメントを提供し、多額の先行投資を不要にします。

プライベート クラウド

プライベートクラウドは、単一の企業または組織によってのみ使用されます。所有、管理、運用は、企業、サードパーティのサービスプロバイダー、またはその両方が行うことができ、オンプレミスまたはオフサイトに設置することができます。

プライベートクラウドは、柔軟なスケーラビリティとコスト削減、リソースの可用性、総合的なコントロール、プライバシー、規制コンプライアンスなど、パブリッククラウドと同様のメリットを提供します。コンプライアンス要件が厳しい組織や、政府機関や金融機関など絶対的なデータ管理が求められる組織に最適です。

ハイブリッドクラウド

ハイブリッドクラウドは 、オンプレミス、プライベートクラウド、パブリッククラウドの各環境を、オーケストレーションされた異なる環境に保ちながら組み合わせるものです。データやアプリケーションはこれらの環境間で移動できるため、柔軟性が向上します。ハイブリッド・クラウドは、オンプレミス・インフラストラクチャを拡張し、特定のクラウド利用ケースに対応する組織に適しています。

例えば、パブリッククラウドはウェブベースのアプリケーションのような大量かつ低セキュリティのニーズに対応でき、プライベートクラウドは財務報告のような機密性の高いビジネスクリティカルな業務を管理できます。その適応性により、ハイブリッド・クラウドは多くの企業にとって魅力的な選択肢となっています。

責任共有モデル

責任共有モデルは 、CSP とその顧客の間でセキュリティ責任を分担します。組織は、クラウド コンピューティングの利点を活用しながら、データ、アプリケーション、コンプライアンス状況を保護するために、このモデルにセキュリティ戦略を合わせる必要があります。各当事者の役割を理解することで 、脆弱性のリスクを軽減します。

CSP の責任

- インフラのセキュリティサーバー、ストレージ、ネットワークなどの物理的インフラの保護。

- ソフトウェアのセキュリティハイパーバイザーやオペレーティング・システムなど、基盤となるサービスのセキュリティ確保。

- コンプライアンス:SOC、ISO、GDPR、HIPAAなどの標準を満たすために、インフラストラクチャの認証とコンプライアンスを維持します。

お客様の責任

- データセキュリティ:暗号化やアクセス制御など、クラウドに保存されたデータの保護。

- IAM許可された個人のみがリソースにアクセスできるように、ユーザーID、ロール、および権限を管理します。

- アプリケーションのセキュリティクラウドにデプロイされたアプリケーション、構成、ワークロードを保護します。

- コンプライアンス:組織固有の規制要件に合致した使用法の確保。

ワークロードの責任

ワークロードの 責任は、クラウドサービスの種類によって異なります:

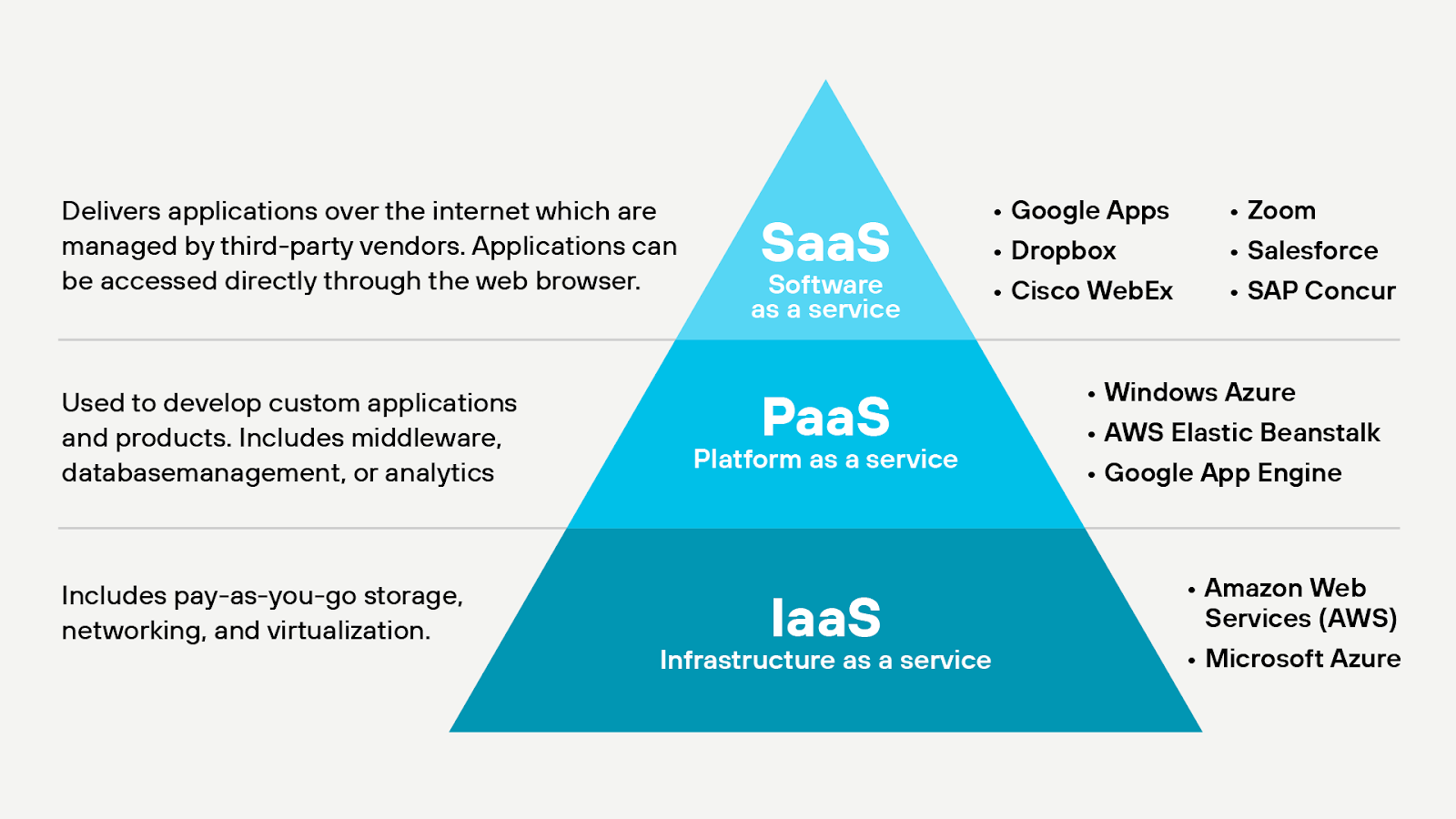

- サービスとしてのインフラストラクチャー(IaaS):CSPは物理インフラと仮想化を担当し、顧客はオペレーティング・システム、アプリケーション、データを管理します。

- サービスとしてのプラットフォーム(PaaS):CSPはインフラとランタイムを含むプラットフォームを管理し、顧客はアプリケーションの開発、構成、データに集中します。

- サービスとしてのソフトウェア(SaaS):CSPはインフラ、プラットフォーム、ソフトウェアを扱い、顧客はソフトウェア内のユーザーアクセスとデータ・セキュリティに責任を負います。

クラウドセキュリティのトップリスクと課題

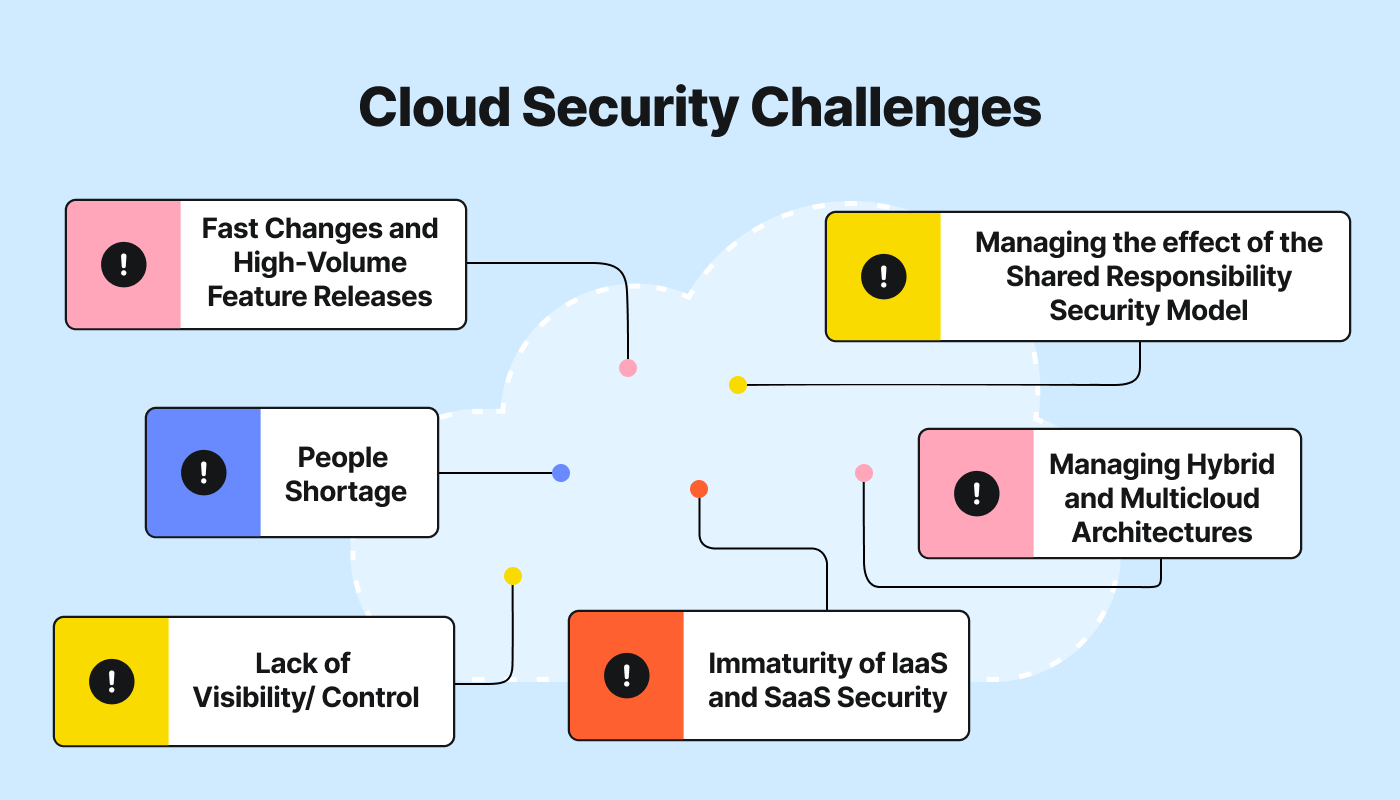

組織は、戦略的な計画、事前予防的なセキュリティ要件、熱心な監視を必要とするクラウドセキュリティの課題に直面しています。主な課題は以下の通り:

- スプロール:クラウドサービスは立ち上げるのは簡単ですが、論理的な方法で管理し統合するのは困難です。動きの速いチームは、集中管理戦略がないまま、VMやデータベースなどを無造作に立ち上げていることがあります。ひいては、これらすべてのワークロードを体系的に発見し、保護することが困難になります。

- シャドーIT:これと同様に、チームや個人がシャドーITを立ち上げたり、自分たちだけが知っていて中央のIT管理システムに統合されていない ワークロードを 立ち上げたりすることもあります。このようなワークロードは、一元的な方法で検出し、セキュリティを確保することも困難です。

- 技術的なセキュリティ負債:迅速なイノベーションを実現するために、チームは、脆弱性の発見と修正に費やす時間と労力を増大させるような方法で、セキュリティ体制の弱点を見落としてしまうかもしれません。

- 不十分な事故対応:クラウド環境には専門的なインシデント対応戦略が必要ですが、多くの組織では、クラウド上のセキュリティインシデントに効果的に対応するために必要な専門知識やツールが不足している可能性があります。

- 第三者のリスクサードパーティのベンダーやサービスに依存すると、新たな脆弱性が生じ、セキュリティの状況が複雑になる可能性があります。

- リソースの制限:組織は、クラウド環境を効果的に管理し、セキュリティを確保するための予算、人員、専門知識が不足しており、セキュリティ体制にギャップが生じている可能性があります。

- ハイブリッドおよびマルチクラウド環境のセキュリティ:多様な環境で一貫したセキュリティを確保することは、困難であり、リソースを必要とします。

- クラウド技術の急速な進化:クラウドサービスやセキュリティの革新に遅れを取らないことが重要であり、時代遅れの慣行は脅威に対する脆弱性を増大させます。

クラウドインフラに対する潜在的な脆弱性と脅威を評価する方法を学びます: クラウドにおけるリスクの評価方法。

クラウドセキュリティツール

強固なクラウドセキュリティ戦略には、クラウド環境のセキュリティを確保するために設計されたツールの採用が必要です。必要不可欠なツール

- クラウドアプリケーションのアクティビティを可視化します。

- 詳細な使用状況分析により、データリスクやコンプライアンス違反を防止します。

- コンテキストを意識したポリシー制御により、違反の強制と是正を行います。

- リアルタイムの脅威インテリジェンスにより、新しいマルウェアを検知・防御します。

クラウドセキュリティツールの種類

クラウドセキュリティツールは、クラウド環境、アプリケーション、データを脅威、不正アクセス、脆弱性から保護します。主なツールは以下の通り:

- クラウド・アクセス・セキュリティ・ブローカー(CASB):クラウド・アプリケーションへのアクセスを監視および管理し、セキュリティ・ポリシーを適用して、クラウドの使用状況とコンプライアンスを可視化します(Prisma Accessなど)。

- クラウド・ワークロード・プロテクション・プラットフォーム(CWPP):マルチクラウド環境全体でワークロードを保護し、ランタイム保護と脆弱性管理を提供します(Prisma Cloudなど)。

- IAMツール:SSO、MFA、RBAC(Prisma CloudのCloud Infrastructure Entitlement Managementなど)をサポートし、許可されたアクセスのみがクラウド・リソースにアクセスできるようにします。

- クラウド暗号化ツール:鍵管理サービスにより、静止時、転送時、処理中のデータを暗号化します。

- クラウド・セキュリティ・ポスチャ管理(CSPM)ツール:クラウド環境の設定ミスやコンプライアンスリスクを継続的に監視し、自動修復を提供(Prisma Cloudなど)。

- ウェブアプリケーションファイアウォール(WAF):SQLインジェクションやDDoS攻撃などの脅威からクラウドでホストされるWebアプリケーションを保護します(Prisma CloudのWebアプリケーションおよびAPIセキュリティなど)。

- エンドポイント保護 ツール:クラウドリソースにアクセスするエンドポイントを保護し、マルウェアやその他の脅威(Cortex XDRなど)を検知して対応します。

- データ損失防止 (DLP)ツール:機密データの不正な共有や転送の防止(Prisma Cloudの DSPMなど)。

- 侵入検知防御システム(IDPS):クラウド環境内の不審な活動を検知し、対応します。

- クラウド監視・分析ツール:クラウドのパフォーマンス、使用状況、セキュリティ脅威を可視化し、ロギングとインシデント分析を可能にします(Prisma Cloudなど)。

クラウドセキュリティのベストプラクティス

クラウド上のデータ、アプリケーション、システムを保護するには、 実践的なセキュリティ対策が必要です。以下のステップをチェックすることで、組織はサイバー脅威の一歩先を行くことができ、コンプライアンスに準拠した円滑な事業運営を行うことができます:

- 責任分担の理解。

- 周囲の安全確保

- 設定ミスを監視します。

- IAM プラクティスを使用して、堅牢なパスワード、デバイス、およびアクセス管理を実施します。

- セキュリティ態勢の可視化

- 不正なアプリケーションアクセスを防止し、データを保護するポリシーを実装します。

- 漏えいを防ぐため、データへのアクセスを必要な人員に限定します。

- コンテナのセキュリティ

- 定期的なセキュリティ監査、脆弱性スキャン、タイムリーなセキュリティパッチの適用。

- 最新のセキュリティ・ポリシーとリモート・アクセスのニーズに対応するため、ゼロ・トラスト・アプローチを採用。

- 不審な行動を特定するために、クラウドセキュリティの最新動向についてスタッフを教育・訓練します。

- ログ管理と継続的な監視を行います。

- 侵入テストの実施

- データを暗号化して安全に保ち、許可されたユーザーのみがアクセスできるようにします。

- コンプライアンス要件を満たすこと。

- セキュリティインシデントに対処するためのインシデント対応計画を実装します。

- すべてのアプリケーションを保護します。

- 弾力的なデータセキュリティ体制を維持します。

- サイバーセキュリティソリューションの統合。

- クラウドの検知と対応アプローチを活用。

これらの人間中心のガイドラインと戦略的重点ポイントにより、組織はクラウド環境を効率的に管理・保護し、進化するサイバー脅威と規制コンプライアンスに対する強固な保護を確保することができます。