ハイブリッド・クラウドのセキュリティとは?

なぜハイブリッド・クラウドのセキュリティが重要なのか?

ガートナーの "クラウドシフト "調査には、アプリケーションソフトウェア、インフラソフトウェア、ビジネスプロセスサービス、システムインフラ市場のうち、クラウドに移行可能な企業ITカテゴリのみが含まれています。

2022年には41%であったのに対し、2025年にはこれら4つのカテゴリーにおけるIT支出の51%が従来のソリューションから パブリック・クラウドに移行すると予想されています。2022年には57.7%だったアプリケーション・ソフトウェアへの支出は、2025年にはほぼ3分の2(65.9%)がクラウド技術に向けられるでしょう。

-ガートナー、2025年までに主要市場セグメントにおける企業IT支出の半分以上がクラウドに移行すると発表

私たちはクラウドとデジタル革新の時代に生きています。ユーザーとアプリケーションは、従来のネットワーク境界の外に移動しています。SaaS(ソフトウェア・アズ・ア・サービス)、PaaS(プラットフォーム・アズ・ア・サービス)、IaaS(インフラストラクチャー・アズ・ア・サービス)など、パブリック・クラウドからアクセスするアプリケーション・ワークロードが増加しています:

- クラウドワークロードの53%はパブリッククラウドプラットフォームでホストされており、過去1年間で8%増加しました。

- 組織が クラウドに移行する 理由のトップは、新しい製品やサービスの構築、既存の製品やサービスの拡張です。効率と敏捷性を向上させたいという願望が密接に追いかけています。

マルチクラウドやハイブリッドモデルを選択する企業が増えています。ハイブリッド・クラウドにより、組織はクラウドのメリットを享受しながら、他の環境を柔軟に利用することができます。その結果、組織は、ユーザーエクスペリエンスを損なうことなく、ユーザー、アプリケーション、データをセキュリティの脅威からプロアクティブに保護するという課題に直面しています:

- セキュリティへの配慮は、企業がリスクに対処し、クラウドを活用する上で継続的な障害となっています。

ハイブリッドクラウドセキュリティの課題

ハイブリッド・クラウド環境には複雑なセキュリティ問題がつきものです。クラウドセキュリティ要件、責任共有モデル、絶えず進化する脅威の状況が組み合わさることで、ハイブリッドクラウドセキュリティの課題が生じます。

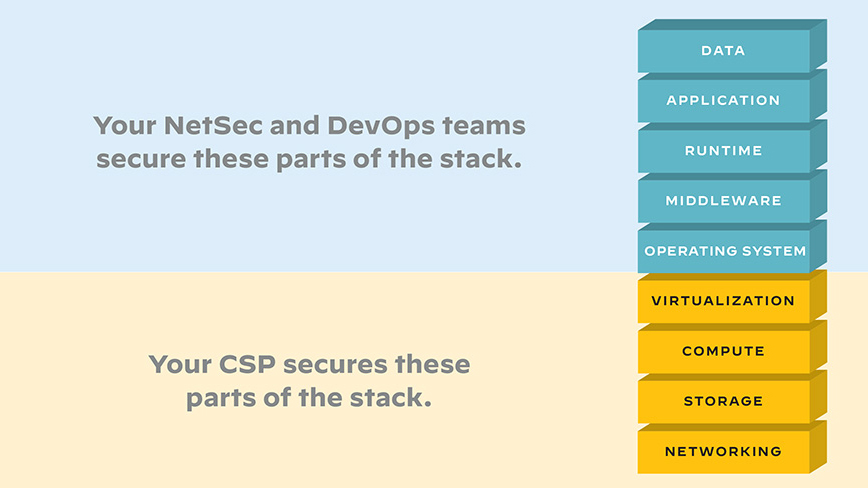

クラウドセキュリティと責任共有モデル

図1:プライベートクラウド、パブリッククラウド、SaaSクラウドサービスにおけるセキュリティ責任の共有

- クラウドのセキュリティにはトレードオフがつきものです。

クラウドが企業環境に不可欠な存在になるにつれ、多くの組織がパブリッククラウドやプライベートクラウド環境での妥協に直面しています。ネットワークセキュリティ管理は、多くの場合、クラウドの設計から「合理化」されています。その結果、クラウドセキュリティのトレードオフには次のようなものが含まれます:

- シンプルさ対機能

- 効率と視認性

- 敏捷性と安全性

- クラウド・コンピューティングの魅力的な機能は、ネットワーク・セキュリティと相反することがよくあります。

クラウド・コンピューティング技術は、オンデマンドのクラウドリソースによるダイナミックで自動化された環境を組織に提供します。しかし、ネットワークセキュリティに逆行する機能も少なくありません:

- クラウド コンピューティングは、既存のネットワーク セキュリティの脅威を軽減するものではありません。

- 分離とセグメンテーションはセキュリティの基本です。しかし、クラウドは共有リソースに依存しています。

- セキュリティのデプロイはプロセス指向です。逆に、クラウドコンピューティング環境はダイナミックです。

- クラウドベースのアプリとそのデータの分散化が進んでいます。

データ流出の懸念から、クラウドのセキュリティは優先事項となっています。アプリケーションのセキュリティを向上させ、クラウド間を移動するデータを保護しながら、俊敏性をバランスさせることが課題となっています。アプリケーションとデータが存在するすべての場所において、可視化と攻撃の防止は不可欠です。

現代の脅威のダイナミックな性質

- 現代の脅威の状況は常に進化しており、近年では多くの巧妙な新しい脅威が出現しています。

- ポートホッピング

- 非標準ポートの使用

- 一般的に使用されているサービス内でのトンネリング

- セキュア・ソケット・レイヤー(SSL)暗号化による隠蔽

アプリケーションを直接標的とする脅威は、これまでネットワーク層の保護を目的として構築されてきたほとんどの企業防御を通過することができます。

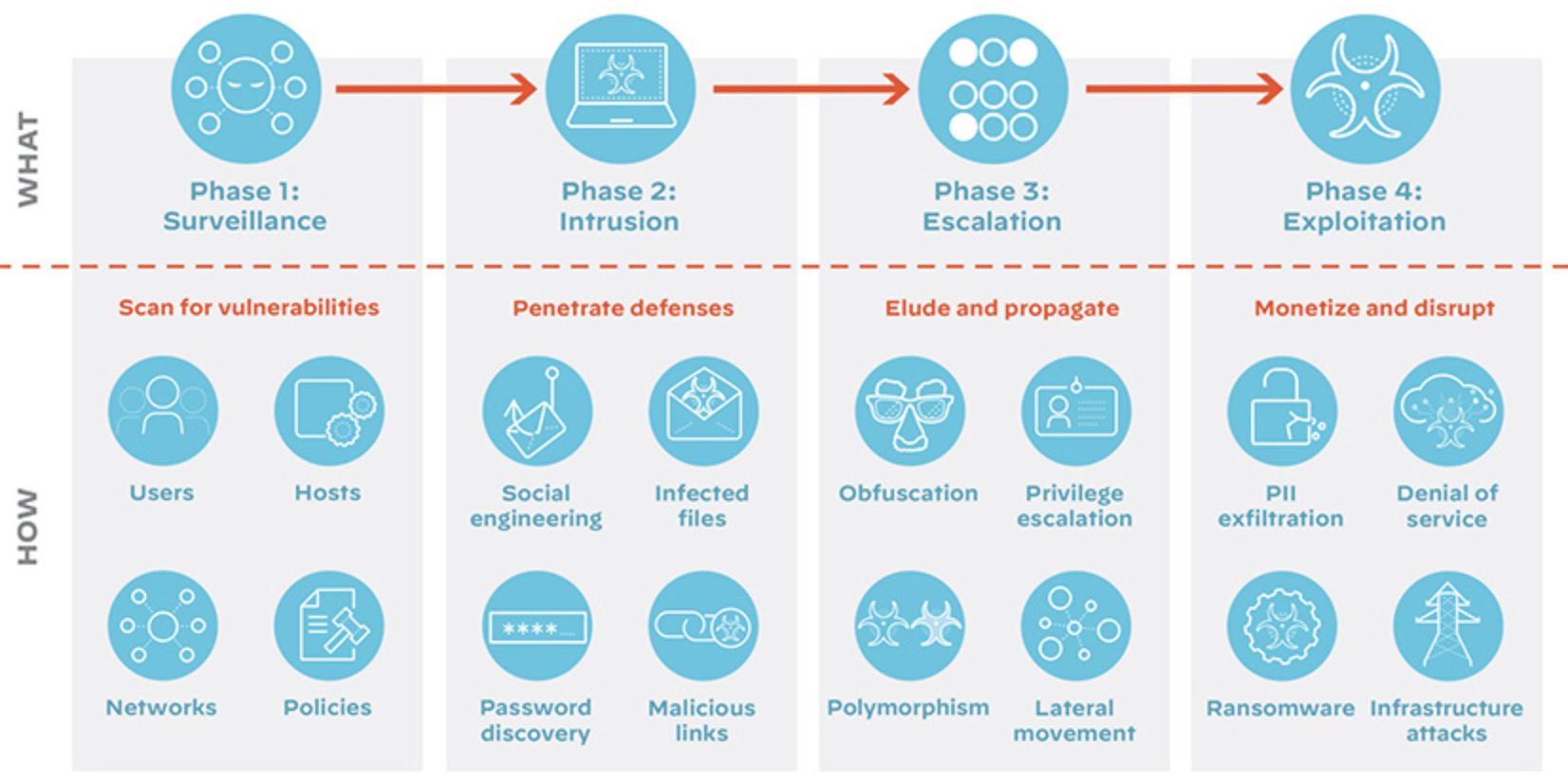

脅威の開発者は、ネットワークに侵入するために次のようなさまざまな方法を利用します:

- 今日の脅威の多くは、ネットワークやシステム上で密かに実行されるように構築されています。

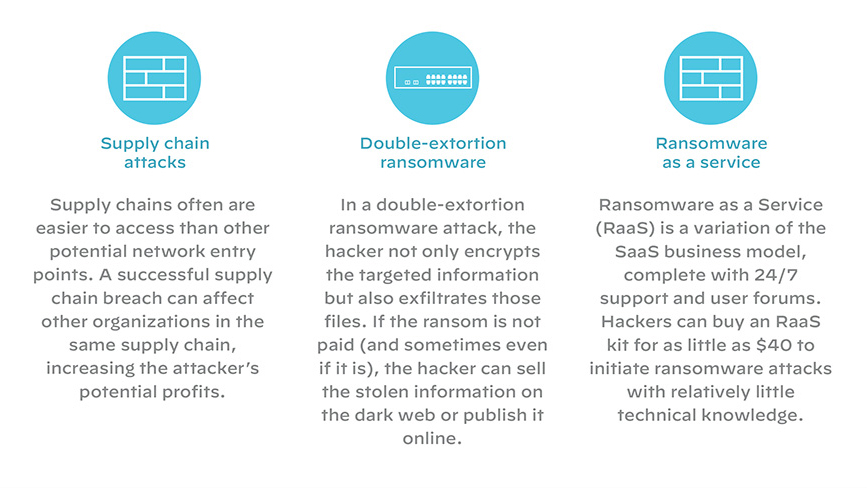

図2:ランサムウェア攻撃の最近の傾向

このような脅威は、機密データを静かに収集し、いつまでも検出されないように設計されています。このアプローチは、盗まれたデータの価値を維持し、同じエクスプロイトや攻撃ベクトルを繰り返し使用することを可能にします。

ハイブリッド・クラウド環境に対する脅威には次のようなものがあります:

- ランサムウェア

- クレデンシャル盗難

- ドメインネームシステム(((DNS)ベースの攻撃)

- 標的を絞った「ロー&スロー」攻撃

- 高度な持続的脅威(APT)

ハイブリッドクラウドセキュリティアーキテクチャ

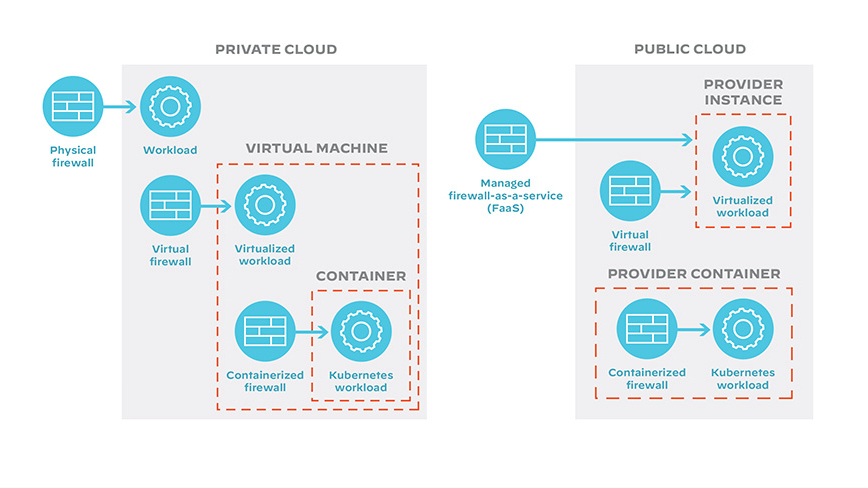

ハイブリッド・クラウドのセキュリティはユビキタスでなければなりません。まず、アプリケーション、データ、ワークロードを識別および制御するNGFWから始めます。 ハードウェアファイアウォールはオンプレミス環境の重要なコンポーネントですが、ソフトウェアファイアウォールは特にハイブリッドクラウドのセキュリティに役立ちます。

ソフトウェア・ファイアウォールには次のようなものがあります:

- 仮想ファイアウォール (クラウド・ファイアウォールまたは仮想化 NGFW とも呼ばれる)

*仮想ファイアウォールは、特にハードウェア・ファイアウォールのデプロイが困難または不可能な環境向けに設計されたネットワーク・ セキュリティ・ソリューションです。これには、パブリックおよびプライベートクラウド環境、ソフトウェア定義ネットワーク、ソフトウェア定義広域ネットワークが含まれます。 - コンテナファイアウォール

- マネージド・サービス・ファイアウォール

図3:ハイブリッド/マルチクラウド セキュリティにおけるソフトウェア ファイアウォール

これらのコンポーネントを結び付け、ハイブリッド環境を保護するために、組織はこれらの機能を優先させる必要があります:

- 物理的および仮想化されたフォームファクターにおける一貫したセキュリティ

- ゼロ・トラスト原則を使用したビジネス・アプリケーションのセグメント化

- 一元管理されたセキュリティデプロイメントと合理化されたポリシー更新

ハイブリッドクラウドセキュリティのベストプラクティス

ハイブリッドクラウドコンピューティングは、パブリッククラウドとプライベートクラウドの両方のクラウド環境の利点を活用したい組織にとって、一般的なアプローチとなっています。しかし、ハイブリッドクラウドのセキュリティリスクは複雑かつ多層的であるため、包括的かつ動的なアプローチが必要となります。

ハイブリッドクラウドソリューションの導入が進むにつれ、サイバー脅威やデータ漏洩のリスクを軽減する効果的なセキュリティ対策の実装がますます重要になっています。しかし、ハイブリッドクラウド環境のセキュリティを確保するには、慎重な計画、ソリューションの選択、実装が必要です。

以下のセクションでは、ハイブリッド・クラウドのセキュリティ・ソリューションが取り入れるべき重要なベスト・プラクティスについて説明します。

ハイブリッド・クラウドにおけるアプリケーションの安全な有効化

- セキュリティ管理者は、特定の種類のアプリケーションや機能を許可し、その他の機能を拒否するポリシーを設定できなければなりません。

- ハイブリッド・クラウド環境のネットワーク・セキュリティ・プラットフォームは、デフォルトですべてのポートでトラフィックをアプリケーション別に分類する必要があります。

- セキュリティチームは、アプリケーションの使用状況を完全に可視化する必要があります。

ユーザーの特定と適切なアクセスの有効化

- ユーザーは、インターネット・プロトコル(IP)アドレスで識別される必要があります。

- ユーザーとグループの情報は、ハイブリッド・クラウド環境を保護するテクノロジー・プラットフォームに直接統合されなければなりません。(これは、ユーザーが移動すると、ポリシーがそれに追従しないからです)。

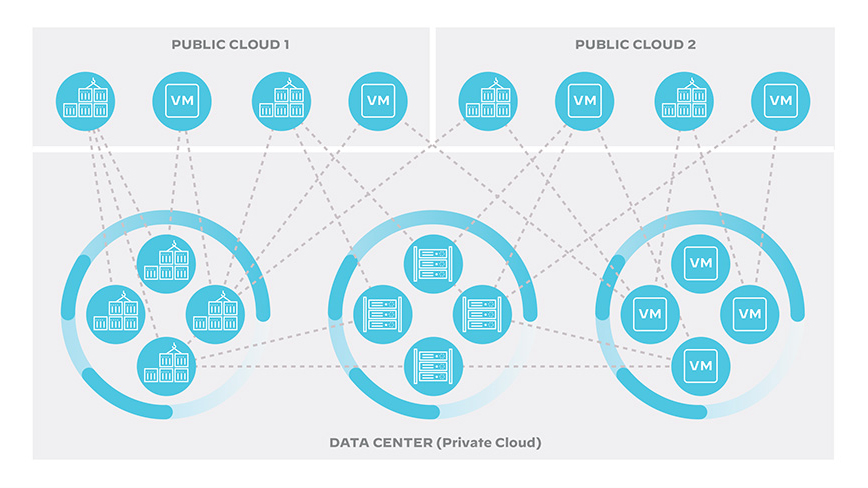

図4:ハイパーコネクテッド・エンタープライズ・インフラ

包括的な脅威対策

- ワークロード間でアプリケーションレベルの制御を行うことで、データセンターにおける脅威のフットプリントを削減します。ゼロ・トラストの原則に基づいてトラフィックをセグメント化することも同様です。

- ネットワーク セキュリティ ソリューションは、次のような機能を提供する必要があります:

- 未知の実行ファイルを直接分析し、悪意のある動作を検出します。

- 既知の脅威を自動的にブロック

- 未知の脅威を自動的に分析して対策

- サイバー攻撃ライフサイクルのあらゆるポイントで脅威を探索

図5:現代のサイバー攻撃の解剖学

柔軟で適応性のある統合

- データセンターにおける重要な統合課題のひとつは、セキュリティ設計です。柔軟で適応性のあるネットワークセキュリティを可能にする新しいパラダイムが必要です。ネットワークの柔軟性は、実質的にあらゆる組織の環境との互換性を保証します。

- 統合を可能にするかどうかは、以下のような幅広いネットワーク機能とオプションのサポートにかかっています:

- ポートベースの仮想ローカルエリアネットワーク(VLAN)

- Open Systems Interconnection(OSI)参照モデルのレイヤ1(物理)、レイヤ2(データリンク)、またはレイヤ3(ネットワーク)で統合できること。

- さらに、ネットワーク・セキュリティ・ソリューションは、セキュリティ態勢の変化に応じて、追加のセキュリティ機能をオンにできる必要があります。また、複数のハイパーバイザーをサポートし、SDN主導のプロビジョニングも可能でなければなりません。

モバイルユーザーやリモートユーザーのセキュアなアクセス

- モバイルワーカーには、ネットワークを超えて地理的に異なる場所からアプリケーションにアクセスする要件があります。その結果、モバイルユーザーやリモートユーザーを保護する必要があります。

- これには一貫したセキュリティが要件です。そのため、ネットワーク・セキュリティ・プラットフォームには、次のような要件が求められます:

- 要件レベルの可視化、脅威防御、セキュリティポリシーの実施を可能にします。

- ハイブリッドクラウド環境に分散された物理および仮想ワークロードを保護します。

- モバイルユーザーやリモートユーザーのデータセンターおよびクラウドへのセキュアなアクセスを実現します。

- 企業支給の標準的な機器以外のエンドポイントの使用に対応。

1つの包括的なポリシー、1つの管理プラットフォーム

単一の管理プラットフォームでセキュリティを簡素化し、以下のような「すべてを行う」ことを目指します:

- ファイアウォールオンボーディングの大規模化。

- 一貫したセキュリティポリシーの維持

- 何千ものファイアウォールへの緊急変更のデプロイメント。

クラウドの準備

ハイブリッド・クラウドのセキュリティを成功させるには、ソリューションが次のようなクラウドファーストの目標を実現する必要があります:

- ネットワークからクラウドまで一貫してポリシーを拡張します。

- マルウェアがクラウド内にアクセスし、横方向に移動するのを阻止します。

- 管理の簡素化。

- 仮想ワークロードの変更に伴うセキュリティポリシーのタイムラグを最小化します。

- 物理ネットワークで確立されたのと同じセキュリティ体制で、常駐アプリケーションとデータを保護します。

- 多様なクラウドおよび仮想化環境(主要なパブリッククラウドプロバイダーや仮想プライベートクラウドを含む)をサポートします。

- クラウドネイティブサービスや自動化ツールとの統合。

- ハイブリッド環境のオーケストレーション要素に合わせて、ネットワークセキュリティ機能のプロビジョニングを自動化します。

オートメーション

セキュリティチームは、日々の業務を過剰な手作業に頼ることがよくあります。手作業によるセキュリティは、ミティゲーションを遅らせ、エラーの可能性を高め、大規模化が困難です。

自動化を推進するために正確な分析を使用することで、セキュリティチームには次のような力が与えられます:

- ゼロ・トラストのようなセキュリティのベストプラクティスを運用します。

- ルーティンワークの効率化

- ビジネス上の優先事項(アプリケーションのデリバリー、プロセスの改善、脅威ハンティングなど)に集中します。

ハイブリッド・クラウド環境で自動化が鍵となる領域は3つあります:

- ワークフローオートメーション

- ポリシーの自動化

- セキュリティオートメーション

ファイアウォール・プラットフォームは、ランサムウェア、クリプトワーム、クリプトジャッキングなどの既知および未知の脅威から保護するために、機械学習(ML)と自動化を組み込む必要があります。

エンタープライズ・データセンターとハイブリッド・クラウド環境に対する脅威には次のようなものがあります:

- ランサムウェア

- クレデンシャル盗難

- ドメインネームシステム(DNS)に基づく攻撃

- 標的を絞った「ロー&スロー」攻撃

- 高度な持続的脅威(APT)