DDR(Data Detection and Response)とは?

データ検知と対応(DDR)は、データに関連するセキュリティ脅威をリアルタイムで検知し、対応するために設計されたテクノロジーソリューションです。データをソースから監視することに重点を置いているため、組織は従来のインフラに特化したセキュリティソリューションでは検知できなかった脅威を特定することができます。DDRは、AWS CloudTrailやAzure Monitorなどのデータアクティビティログを継続的にスキャンし、潜在的な脅威を示す異常なデータアクセスや不審な動作を特定します。脅威が検知されると、DDRはアラートをトリガーしてセキュリティチームに通知し、脅威を封じ込め、緩和するための迅速な対応を可能にします。

データの検出と応答

DDRソリューションの中核をなすのは、組織のクラウドサービス、ネットワーク、アプリケーションから生成される膨大な量のデータを継続的に監視・分析する高度なデータ分析と 機械学習 アルゴリズムです。

これらの強力な分析機能により、DDRソリューションは異常、脆弱性、疑わしい活動をリアルタイムで検出することができます。予測分析と行動分析を活用することで、DDRシステムは多くの場合、重大な被害をもたらす前に脅威を特定することができます。潜在的脅威が検知されると、DDRプロセスは、脅威を封じ込め、無力化するために設計された一連の事前定義された自動化されたアクションであるレスポンスフェーズに移行します。

レスポンス・アクションには、疑わしいネットワーク・トラフィックのブロック、感染デバイスの隔離、セキュリティ・ポリシーの更新、調査と修復のためのセキュリティチームへのアラート発信などが含まれます。DDRシステムの有効性は、クラウドデータセキュリティへの包括的で協調的なアプローチのために、セキュリティツールやテクノロジーと統合する能力にあります。

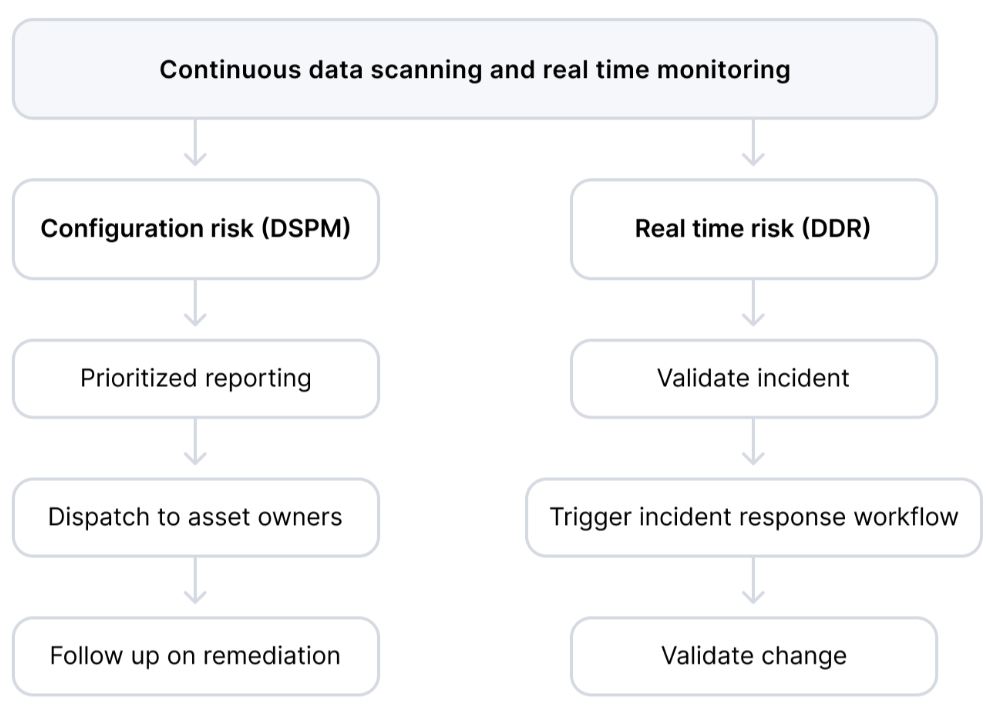

DDRの鍵は継続的であること

重要なのは、DDRは1回限りの実装ではないということです。データの検知と対応は継続的なプロセスであり、継続的な監視、脅威インテリジェンスの収集、対応プロトコルのアップデートが要件となります。脅威の状況が進化し、新たな攻撃ベクトルが出現するにつれて、組織は DDR 戦略を定期的に見直し、改良して、効果的で適応可能な戦略を維持できるようにする必要があります。

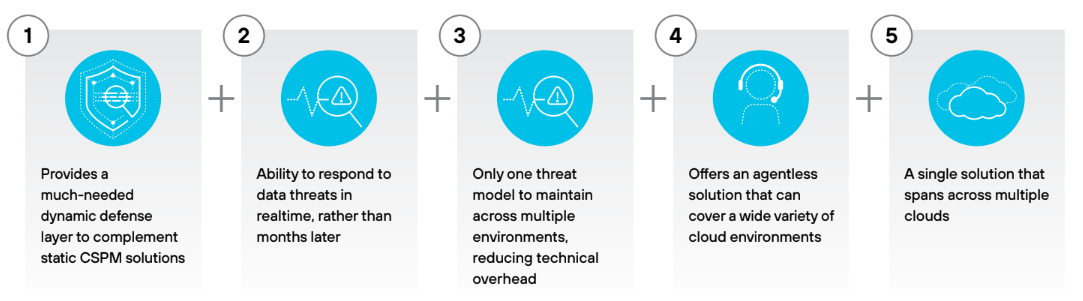

高度なデータ分析と自動化された対応メカニズムを活用することで、DDRは組織のクラウドデータセキュリティ体制を強化し、セキュリティインシデントの影響を軽減することができます。この動的な防御レイヤーを介して、DDRは クラウドセキュリティ体制管理(CSPM) ソリューションや データセキュリティ体制管理(DSPM) ソリューションが提供する静的なセキュリティ対策を補完し、エンタープライズ全体の機密データを保護する全体的なアプローチを構築します。

なぜDDRが重要なのですか?

データ 侵害が もたらすリスクがかつてないレベルにまでエスカレートしている今日のダイナミックなサイバーセキュリティの状況において、データの検出と対応は不可欠です。2024年データ漏洩調査報告書(DBIR )は、データ漏洩が10,626件も確認されたことを明らかにしました。

データ漏えいの広範な状況を理解するために

DBIRで分析された侵害の68%は人的要因が関与しており、組織は人的ミスを迅速に特定し対応できるDDRソリューションを優先する必要があります。報告書は、脆弱性を悪用した侵害が前年比180%増という劇的な増加を示しています。

そしてランサムウェア。しかし、ランサムウェアや恐喝の手口は、全侵害の32%を占めています。効果的なデータ検知と対応戦略を実装することで、組織は脅威を迅速に特定し、その影響を緩和することができます。

データに対する最大のリスクを詳しく見る

前述したように、ヒューマンエラーを含む重大度がデータを危険にさらします。シャドウデータやデータの断片化は、データの完全性、機密性、可用性を損なう可能性のある独自の脆弱性をもたらします。

ヒューマンエラー:根本的なリスク

ヒューマンエラーは依然として、データセキュリティに対する最も広範な脅威です。誤って削除してしまったり、機密情報を誤って管理してしまったり、パスワードの使い方が甘かったり、フィッシング攻撃の犠牲になってしまったりと、個人はしばしば意図しない脆弱性を作り出してしまいます。最も洗練されたセキュリティ・システムでさえ、たった一度のミスで台無しにされる可能性があり、ヒューマン・エラーは データ・セキュリティのあらゆる側面に浸透する基本的なリスクとなっています。

シャドーデータ

ヒューマンエラーの副産物として最も懸念されるのは、 シャドーデータの拡散です。この用語は、公式に管理され、保護されたシステムの外に存在するデータを指し、多くの場合、無認可のクラウドサービス、個人のデバイス、または忘れ去られたバックアップに保存されています。

シャドーデータは通常、通常のセキュリティ・プロトコルの適用範囲外にあるため、侵害に対して特に脆弱です。従業員は、自分の行動がもたらすリスクに気づかないまま、不注意にデータを作成したり、安全でない場所に保存したりすることがあります。シャドーデータの隠れた性質は、組織のセキュリティ戦略にブラインドスポットを作ります。

マルチクラウドのエコシステムにおけるデータの断片化

マルチクラウド環境では、データの断片化は固有のリスク要因です。データが複数のクラウドプラットフォームに分散され、多くの場合、セキュリティ基準や管理方法が異なるため、一貫した保護を維持することがますます難しくなっています。もちろん、断片化は統一されたセキュリティ・ポリシーの実施を複雑にし、特にクラウド間のデータ転送時にアタックサーフェスを増加させます。断片化されたデータを可視化し管理することができないため、 データの動きを追跡したり、異常を検出したり、規制コンプライアンスを確保したりすることが難しくなり、リスクがさらに高まります。

リスクの交差点

ヒューマンエラーによってシャドーデータが作成され、それがマルチクラウド環境でデータが断片化されることでリスクが高まるため、データリスク要因が交錯します。データは頻繁に移動し、ある場所から別の場所へ移動します。これらのリスクは、効果的に保護されなければ、ある種のバミューダトライアングルを生み出します。

ダイナミック・モニタリングによるDSPMソリューションの改善

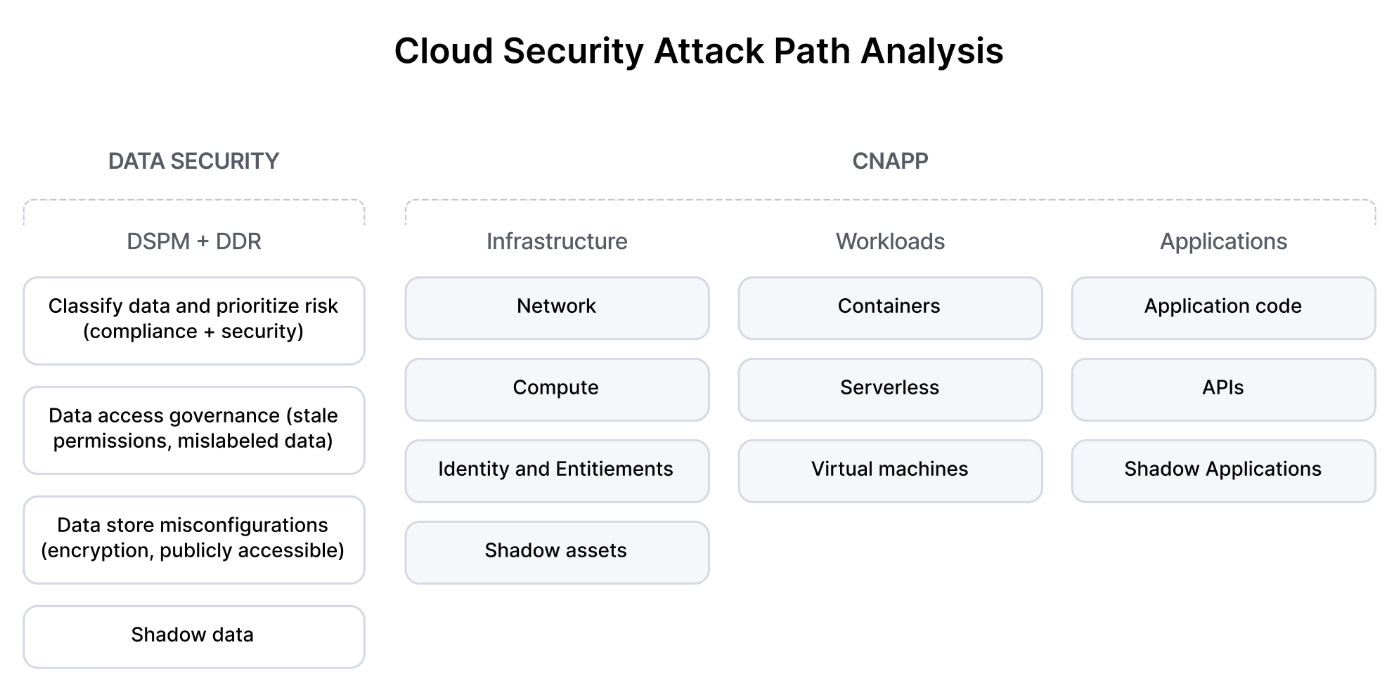

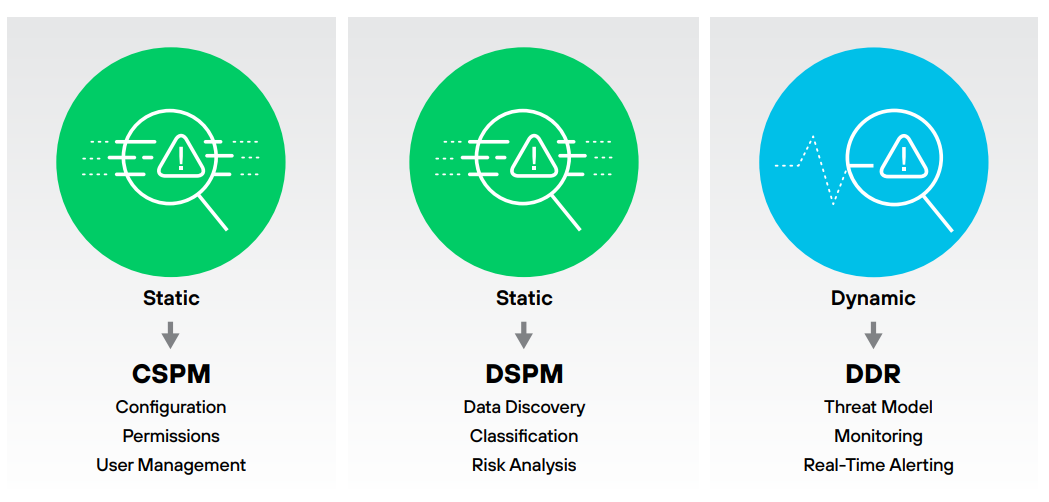

ここまで説明してきたDSPMの機能は、主に静的リスク(機密データの発見、機密データの分類、機密データに適用されているアクセス制御と設定のレビュー)を対象としています。

しかし、効果的なデータセキュリティ体制を維持するためには、データアクセスのパターンやユーザーの行動を継続的に監視・分析する必要があります。DDR(Data Detection and Response)はまさにそれを実現します。

DDRは、セキュリティチームが潜在的な脅威や不審な活動を迅速に検知して対応できるように、リアルタイムの監視とアラート機能を提供します。機械学習アルゴリズムと高度なログ分析を活用することで、DDRは、侵害アカウントやインサイダーの脅威を示す可能性のあるユーザー行動やアクセスパターンの異常を特定することができます。

DDR(Data Detection and Response)を詳しく見る

DDRは、クラウドデータを流出から保護するために使用される一連の技術対応ソリューションについて説明しています。CSPMとDSPMツールによって提供される静的な防御層の上に、動的な監視を提供します。

今日の組織は、 PaaS (Amazon RDSなど)、 IaaS (データストアを実行する仮想マシン)、DBaaS(Snowflakeなど)など、さまざまなクラウド環境にわたってデータを保存しているため、すべてのデータアクションを監視することは現実的ではありません。DDRソリューションは、リアルタイムのログ分析を使用して、データを保存するクラウド環境を監視し、データリスクが発生するとすぐに検出します。

DDRソリューションの仕組み

データ検出および対応ソリューションは、DSPM機能を組み込んで データ 資産を検出および 分類 し、暗号化されていない機密データやデータ主権侵害などのリスクを特定し、データ所有者やIT部門による修復の優先順位を決定します。機密データ資産がマッピングされると、DDRソリューションは、パブリッククラウドで利用可能なクラウドネイティブロギングを通じてアクティビティを監視し、クエリや読み取り要求ごとにイベントログを生成します。

DDRツールは、ほぼリアルタイムでログを分析し、脅威モデルを適用して、外部アカウントへのデータ流出などの不審な行動を検知します。新たなリスクを特定すると、DDRは警告を発し、早急な対応を提案します。これらのアラートは、SOCまたはSOAR(セキュリティ・オーケストレーション、自動化、対応)ソリューションに統合されることが多く、迅速な解決と既存業務とのシームレスな連携が可能になります。

DDRの使用例

DDRソリューションがどのようなインシデントに対処するのか、ユーザーの例をいくつか挙げてみましょう。

データ主権問題

近年制定された法律では、特定の地域(EUやカリフォルニア州など)にデータを保存する義務が定められています。DDRは、データが許可されていない物理的な場所に流れたことを検出し、コンプライアンス上の問題を未然に防ぎます。

暗号化されていない/安全でないストレージへの資産の移動

データはデータベースとクラウドストレージの間を流れるため、安全でないデータストアに流れる可能性があります(多くの場合、一時的な回避策を忘れてしまった結果です)。DDRはこのような動きをセキュリティチームに警告します。

スナップショットとシャドウバックアップ

チームは、データを活用してより多くのことを行わなければならないというプレッシャーに直面しており、承認されたワークフロー以外のシャドー分析の普及につながっています。DDRは、侵害を引き起こす可能性のある方法で保存または共有されたデータのコピーを見つけるのに役立ちます。

DDRはクラウドデータセキュリティにどのように適合するのでしょうか?

DDRとCSPMおよびDSPMの比較

クラウドセキュリティ体制管理

CSPMは 、クラウドインフラストラクチャの姿勢(過剰な許可や設定ミスなど)を保護することです。データ、つまりそのコンテキストや、異なるクラウド・サービス間でのデータの流れ方については、直接的には触れていません。

データ・セキュリティ体制管理

DSPMは インサイダーからデータを保護します。DSPMツールは、保存されたデータをスキャンして分析することにより、PIIやアクセスコードなどの機密情報を特定し、データを分類し、関連するリスクを評価します。このプロセスにより、セキュリティチームはデータリスクとデータフローをより明確に把握できるようになり、情報漏えいが最も大きな損害をもたらす可能性のあるクラウド資産に優先順位をつけることができます。

DSPMはより詳細なクラウドデータ保護を提供しますが、CSPMとDSPMはどちらも静的で、姿勢に重点を置いています。これらのツールによって、組織はリスクの所在を把握することができますが、リアルタイムのインシデント対応はほとんどできません。

対照的に、DDRは動的です。リアルタイムで発生するデータイベントに焦点を当て、アラートを送信し、セキュリティチームが介入して大きな被害を防ぐチャンスを提供します。DDRは特定のイベントレベルを監視しますが、他のソリューションは構成と静止状態のデータを監視します。

起こりうる状況

ある従業員が、顧客データを含むデータベースへの、役割に応じたアクセス権限を持っているというシナリオを考えてみましょう。その社員は退職を予定しており、上司に退職の意思を伝える前に、次の会社に持っていくためにデータベースを個人のノートパソコンにコピーします。

この例では、従業員が データベースに アクセスすることは許可されていますが、重大な データ流出 事件が発生しています。十分に較正された脅威モデルを持つDDRソリューションは、このエクスポートに含まれる異常なバッチデータ(およびその他の不正)を検知します。DDRツールはセキュリティチームにアラートを送信し、完全なフォレンジックを提供します。重要な時間を節約し、セキュリティチームは インサイダーの脅威が 目的を達成する前に介入します。

CISOアジェンダに追加のサイバーセキュリティツールは必要か?

DDRは、既存のクラウドセキュリティスタックに欠けていたミッションクリティカルな機能を提供します。エージェントが実行不可能な場合は、データに関わるすべての活動を監視する必要があります。DDRは、データの流出や悪用、コンプライアンス違反からデータを保護します。SIEMやSOARソリューションと統合し、アラートを一箇所で利用できるようにすることで、DDRは運用のオーバーヘッドを削減します。

エージェントレスDLPの必要性

データ資産をリアルタイムで監視することは当然のことのように思われるかもしれませんが、ほとんどの組織では、機密データを保護する適切な方法がありません。従来のオンプレミスの世界では、仕事は主にイントラネットを介してサーバーに接続されたパーソナルコンピュータで行われていました。セキュリティチームは、組織のデータにアクセスできるすべてのデバイスとエンドポイントにエージェント(ウイルス対策ツールなどのソフトウェアコンポーネント)をインストールして、トラフィックとアクティビティを監視しました。

しかし、AmazonやGoogleがホストするデータベースにエージェントをインストールしたり、何千ものデータストアの前にプロキシを配置したりすることはできません。クラウドインフラストラクチャへの移行には、 データ損失防止(DLP)に対する新しいアプローチが必要です。

業界は、設定ミスやデータ資産の露出を検出することで、 クラウドデータストアの セキュリティ態勢を改善することを目的とした静的ソリューション(CSPM、DSPM)に傾倒しました。しかし、データフローに関する課題は、DDRまでは解決されていませんでした。

静的防御層では不十分な場合:情報漏えいからの教訓

2018年のImpervaの侵害は 、攻撃者が機密データを含むAmazon RDSデータベースのスナップショットにアクセスしたことから始まりました。攻撃者は、一般にアクセス可能な設定ミスのコンピュートインスタンスから盗んだAWS APIキーを使用していました。

CSPMとDSPMがあれば違反は防げたでしょうか?

CSPM ソリューションは設定ミスを特定し、DSPM は設定ミスしたインスタンスに保存された機密データを検出することができます。しかし、どちらのツールも、攻撃者が合法的に見えるアクセスを得てしまえば、異常な動作を特定することはできなかったでしょう。

そして2018年に展開されたように、Impervaの情報漏えいはサードパーティ経由で10カ月間発見されませんでした。攻撃者はデータベースのスナップショットを見知らぬデバイスにエクスポートしており、その間、その企業は機密データが流出したことをユーザーに知らせることができませんでした。

DDRソリューションであれば、イベントログレベルでAWSアカウントを監視することで、このギャップに対処できたでしょう。リアルタイムで攻撃を特定できれば、社内のセキュリティチームに警告を発し、即座に対応できたはずです。

セキュリティを犠牲にすることなくイノベーションをサポート

クラウドは、 マイクロサービスや コンテナと同様に、今後も存在し続けるでしょう。サイバーセキュリティの専門家として、イノベーションを加速させ、開発者に柔軟性を与えるテクノロジーを組織が採用するのを妨げることはできません。しかし、私たちはデータ漏洩を防ぐためにできる限りのことをする必要があります。

DDRを搭載したDSPMは、 データの発見、分類、静的なリスク管理、複雑なマルチクラウド環境の継続的かつ動的な監視など、これまでクラウドセキュリティに欠けていた重要な機能を提供します。データセキュリティ体制を効果的に管理するために必要な可視性と制御を組織に提供することで、組織はインシデントを早期に発見し、悲惨なデータ損失を回避または最小限に抑えることができます。

DSPMとデータ検出と応答に関するFAQ

マルチクラウド・アーキテクチャのセキュリティ確保には、それぞれ独自の構成、ポリシー、コンプライアンス要件を持つ複数のクラウド・サービス・プロバイダーのセキュリティを管理する必要があります。

設定ミスを防ぐために、すべての環境で一貫したセキュリティポリシーとコントロールを実装する必要があります。データの暗号化、アクセス制御、ID管理は、異種システムのために複雑になっています。モニタリングとインシデント対応は、異なるプラットフォーム間の統合を必要とするため、可視性と調整が複雑になります。複数の管轄区域にまたがる規制要件へのコンプライアンスを確保することは、さらに複雑さを増します。

これらの課題を克服するには、包括的な統一セキュリティ戦略と堅牢な自動化ツールが必要です。

データインベントリとは、組織が保有するすべてのデータ資産とその所在地の包括的なリストです。組織の理解と追跡に役立ちます:

- 収集、保存、処理するデータの種類;

- そのデータの情報源、目的、受信者。

データインベントリは手動または自動で管理できます。データインベントリを維持する理由はさまざまで、データガバナンス、データ管理、データ保護、データセキュリティ、データコンプライアンスなどが考えられます。

例えば、データインベントリを作成することで、組織は機密データを特定・分類し、さまざまな種類のデータに関連するリスクを評価し、そのデータを保護するための適切なコントロールを実装することができます。また、組織がビジネス目標をサポートするために利用可能なデータを把握したり、特定の種類の分析レポートを作成したりするのにも役立ちます。

使用中のデータとは、RAM、CPUキャッシュ、CPUレジスタなどのコンピュータ・メモリにアクティブに保存されているデータのことです。安定した保存先に受動的に保存されるのではなく、様々なシステムを経由して移動しており、それぞれが攻撃に対して脆弱である可能性があります。使用中のデータには、PCI や PII データなどの機密情報が含まれている可能性があるため、流出の標的となる可能性があります。

使用中のデータを保護するために、組織はエンドツーエンド暗号化(E2EE)などの暗号化技術や、機密コンピューティングなどのハードウェアベースのアプローチを使用することができます。ポリシー・レベルでは、組織はユーザ認証と権限管理を実装し、ユーザ権限を見直し、ファイル・イベントを監視する必要があります。