アプリケーション・セキュリティ体制管理(ASPM)とは?

アプリケーションセキュリティポスチャ管理(ASPM)は、組織のアプリケーションのセキュリティを、そのライフサイクル全体を通じて管理し、強化するための包括的なアプローチです。継続的な評価、自動化された脆弱性管理、一元化されたポリシーの実施を組み合わせることで、アプリケーションのセキュリティ・ランドスケープ(サービス、ライブラリ、API、アタックサーフェス、データフローを含む)を全体的に把握することができます。ASPMは、チームがリスクに優先順位を付け、修復を合理化し、多様な開発環境やクラウドインフラにわたって強固なセキュリティ体制を維持できるよう支援します。

アプリケーション・セキュリティ体制管理(ASPM)の説明

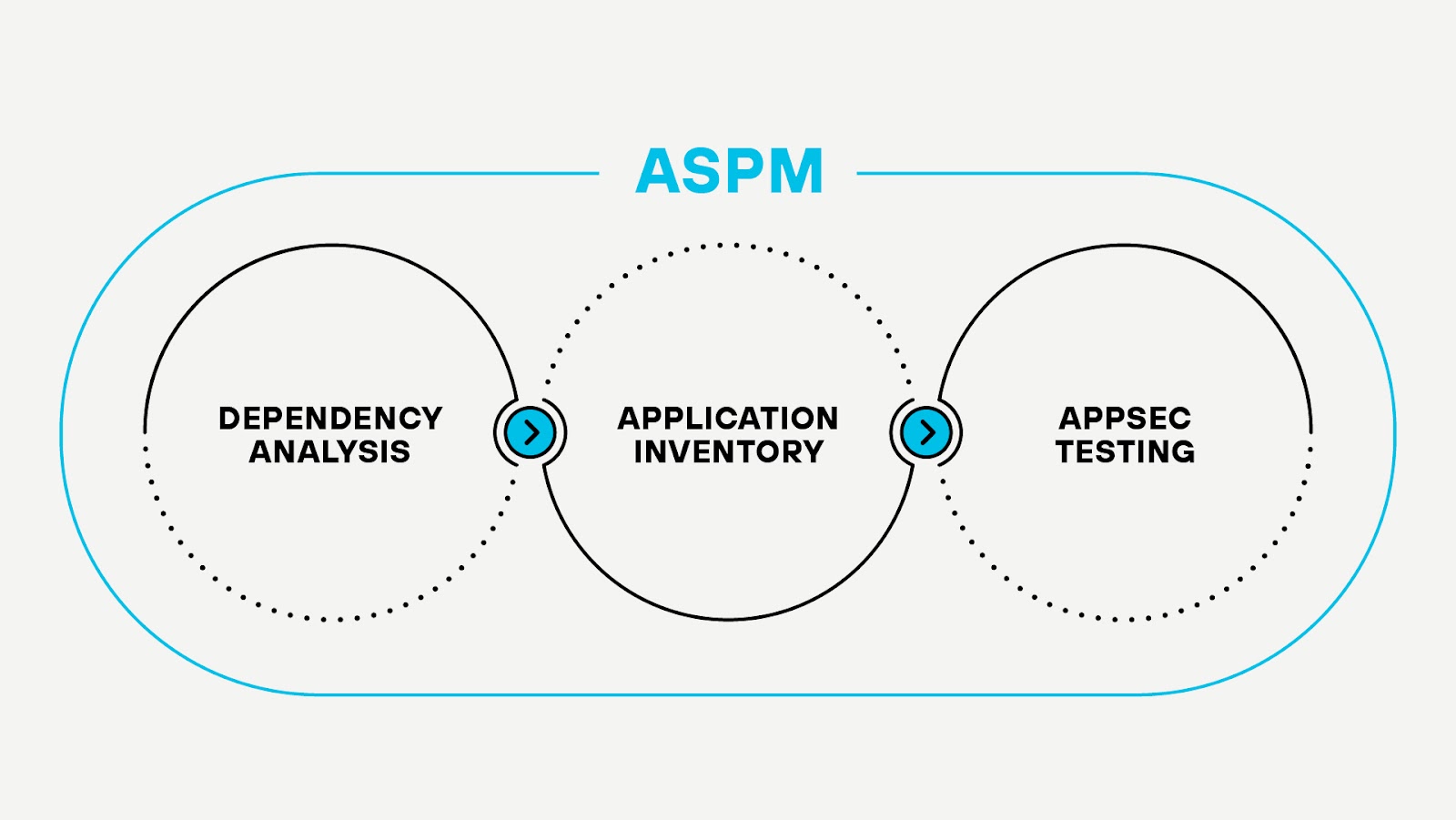

アプリケーション・セキュリティ・ポスチャ管理では、アプリケーションのライフサイクル全体を通じて、アプリケーションのセキュリティ・ポスチャを継続的に監視し、改善します。このシステムには、以下のようなセキュリティ対策が統合されています:

- 開発環境およびクラウドインフラストラクチャ全体のアプリケーションセキュリティを継続的に評価・監視します。

- さまざまなセキュリティテストツール、開発パイプライン、発券システムと統合して、組織のアプリケーションセキュリティランドスケープの全体像を把握できます。

- リスクとビジネスインパクトに基づく脆弱性の検出、相関、優先順位付けを自動化します。

- ポリシーの管理と実施を一元化し、チームやプロジェクト全体で一貫したセキュリティの実践を実現します。

- コンテキストに基づく洞察とリスクベースのスコアリングを提供し、チームが最も重要なセキュリティ問題に集中できるようにします。

- 機密データ フローを可視化し、アプリケーションアーキテクチャと依存関係の変更(ドリフト)を追跡します。

- 修復ワークフローを合理化し、アプリケーション・セキュリティのステータスを一元的に把握できるようにすることで、セキュリティチームと開発チームのコラボレーションを促進します。

ASPMは多くの場合、 DevSecOps パイプラインと統合され、開発から本番まで一貫してセキュリティ対策が適用されるようにします。先進的なASPMソリューションは、 AIと 機械学習を 使用して潜在的な脅威を予測し、事前対策を推奨します。これらの機能を統合して自動化することで、ASPM は組織がアプリケーション・セキュリティの取り組みを大規模化し、セキュリティ体制を強化できるようにします。

なぜASPMが重要なのか?

ASPMは、脆弱性を積極的に特定し対処することで、データ損失、金銭的損害、風評被害につながる セキュリティ侵害の 防止を支援します。組織はますます複雑でダイナミックなアプリケーション環境に直面しており、既存および新たな脅威から防御する包括的な戦略が不可欠です。

ASPMは、これらの複雑性を管理するために必要な可視性と制御を提供します。規制コンプライアンスでは厳格なセキュリティ対策が求められますが、ASPMはこうした基準を満たすことで、組織が法的処罰を受けたり、顧客の信頼を失ったりするのを防ぎます。効果的な ASPM は、開発チームと運用チームのセキュリティ意識と説明責任を高める文化も促進し、最終的によりセキュアで弾力性のあるアプリケーションを実現します。

サイバー防衛におけるASPMの役割

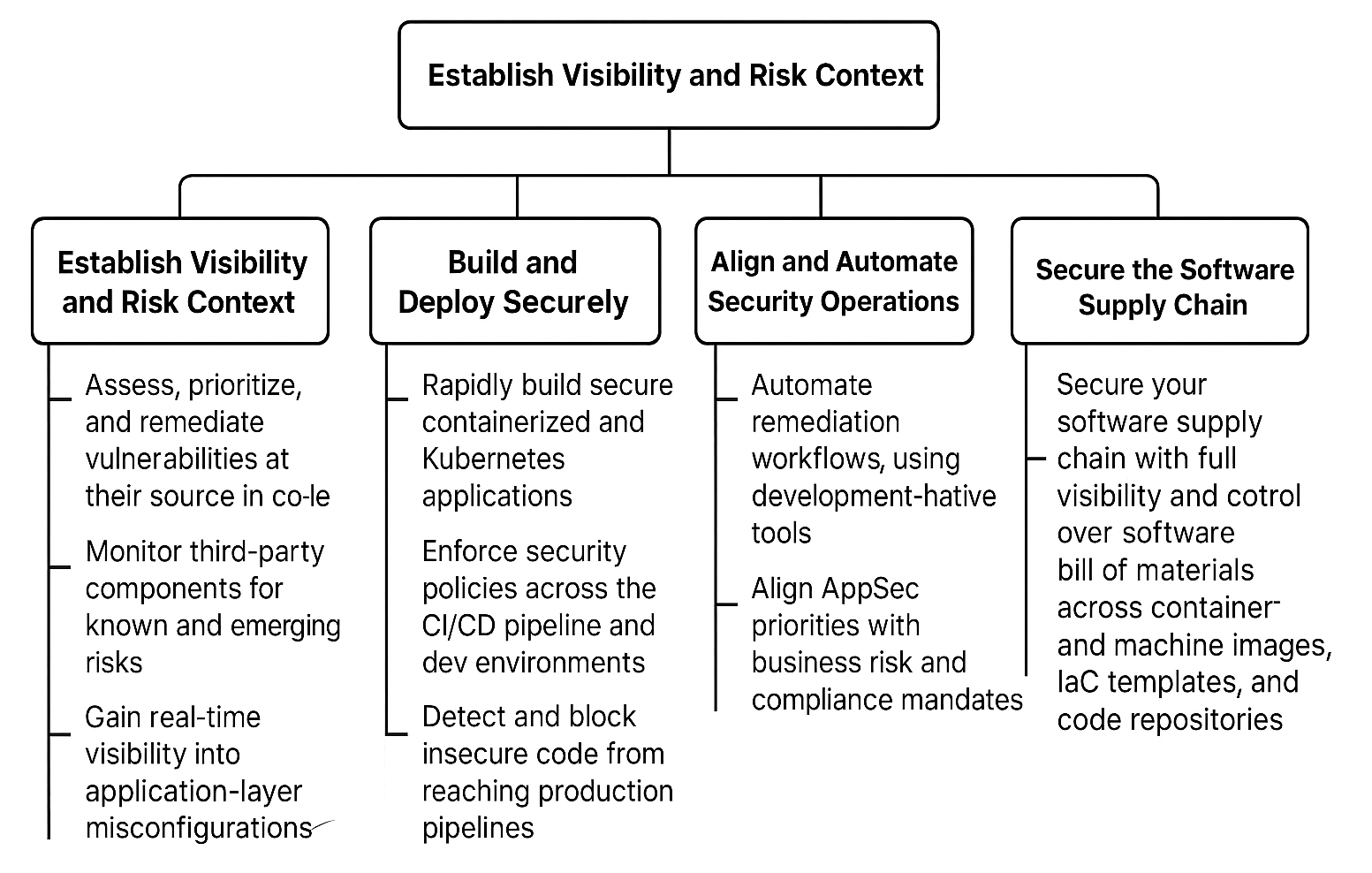

ASPM は、開発からデプロイメント、さらにその先に至るまで、アプリケーションのライフサイクル全体を通じて、アプリケーションのセキュリティ体制を管理・改善することに重点を置いています。

開発段階では、ASPMツールは CI/CDパイプラインと 統合し、本番環境に移行する前にコードの脆弱性や設定ミスを特定します。左遷することで、開発者は問題に早期に対処し、セキュリティインシデントのリスクを低減することができ、デプロイメント後の脆弱性修正に関連する時間とコストを削減することができます。

アプリケーションがデプロイされると、ASPM は脆弱性、設定ミス、潜在的な脅威を継続的に監視することで価値を提供し続けます。複数のソースからデータを収集し、継続的な監視と組み合わせることで、アプリケーションのセキュリティ体制の包括的なビューを維持します。

ASPMがインシデント対応能力を強化優先度の高いほぼリアルタイムのアラートを提供することで、組織は脅威に迅速に対応し、セキュリティ・インシデントの影響を最小限に抑えることができます。セキュリティチームは、ASPM から得られた洞察を使用して、根本原因の分析を行い、今後同様の脅威が発生しないように是正措置を実装することができます。

さらにASPMは、アプリケーションが業界の規制や標準に準拠していることを確認することで、コンプライアンスへの取り組みをサポートします。コンプライアンス・レポートの作成と検証のプロセスを合理化し、時間とリソースを節約します。組織は、ASPM を活用することで、顧客、パートナー、規制機関などの利害関係者に対して、セキュリティとコンプライアンスへのコミットメントを示すことができます。

ASPM:事業価値

ASPMは、その技術的能力を超えて、組織に実質的なビジネス価値を提供します。ASPMソリューションの実装は、組織の収益、リスク態勢、業務効率に大きな影響を与えます。

リスク管理と意思決定の強化

ASPM は、組織のアプリケーション・セキュリティ状況を包括的な視点で把握することで、経営幹部がデータに基づいた意思決定を行えるようにします。リーダーはリアルタイムの洞察とトレンド分析にアクセスできるため、リソースを効果的に配分できます。セキュリティリスクをビジネス用語で定量化・可視化できるため、経営幹部は取締役会や利害関係者とより的確なコミュニケーションを取ることができ、セキュリティ支出の正当性を証明し、投資利益率を示すことができます。

ロールアウトの迅速化とアプリケーションの回復力

ASPMプラットフォームのリスクベース分析では、発見された脆弱性を相関させ、潜在的な影響を評価し、重大度、悪用可能性、ビジネスへの影響に基づいて優先順位を付けます。ASPMは、セキュリティ・プロセスを自動化し、リアルタイムのモニタリングを提供することで、新たな脅威に対するアプリケーションの回復力を確保します。これらの機能により、組織は、進化するサイバー脅威に耐え、侵害やシステム障害のリスクを最小限に抑えることができる安全で高品質なアプリケーションを構築し、維持することができます。

ASPMはデジタル革新イニシアチブをサポートし、加速します。経営幹部は、セキュリティ対策が技術の進歩に対応していることを認識しながら、自信を持ってイノベーションとデジタルイニシアチブを推進することができます。

ブランドの評判と顧客の信頼の維持

データ漏えいが世間を賑わす時代において、信頼できるアプリケーション・セキュリティ態勢は競争上の優位性です。ASPMは、組織がセキュリティの脆弱性にプロアクティブに対処することを可能にし、注目されるセキュリティ・インシデントの可能性を低減します。組織は、このようなセキュリティ強化の姿勢を活用することで、顧客の信頼を築き、市場での製品の差別化を図り、より安全であると認識されるサービスに対して割高な価格を設定できる可能性があります。

業務の効率化とコスト削減

ASPMは、セキュリティ管理の多くの側面を自動化することで、組織全体の運用効率を高めます。セキュリティ評価、脆弱性管理、コンプライアンス報告における手作業の削減は、大幅なコスト削減につながります。さらに、ASPMは、開発プロセスからセキュリティをシフトさせることで、脆弱性を早期に発見して対処し、修復にかかるコストを劇的に削減します。経営幹部は、セキュリティ問題に事後的に対処するのではなく、未然に防ぐことによる長期的なコストメリットを理解することができます。

コラボレーションとセキュリティ文化の向上

ASPMは、セキュリティチェックを開発ワークフローに直接統合することで、セキュリティチームと開発チームのコラボレーションを改善します。開発者は、潜在的なセキュリティ問題についてタイムリーで状況に応じたフィードバックを受けられるため、開発サイクルの早い段階で脆弱性に対処することができます。ASPMプラットフォームが提供する合理化されたコミュニケーションと共有された可視性は、遅延を最小限に抑え、開発プロセスの後半での手戻りの必要性を低減します。その結果、摩擦が減り、安全なソフトウェアのリリースが加速します。

セキュリティ指標とリスクの可視化により、コラボレーションが促進されます。エグゼクティブは、部門横断的な連携が強化されることで問題解決が促進され、セキュリティの成果に対する責任を共有できるようになるというメリットを享受できます。

M&Aにおける競争力

M&A の際、ASPM ソリューションを適切に実装することで、買収企業と買収対象企業のセキュリティ体制を確実に把握することができます。組織は、買収に関連する潜在的なセキュリティリスクに関する貴重な洞察を得ることで、より多くの情報に基づいた意思決定が可能になり、ディールの評価に影響を与える可能性があります。買収後、ASPMは新しいアプリケーションやシステムを既存のセキュリティフレームワークにスムーズに統合します。

市場の変化への機敏な対応

ASPMにより、組織は変化する市場環境や顧客の要求に迅速に対応することができます。新しいアプリケーションや機能のセキュリティへの影響を明確に把握することで、経営幹部は製品の発売やサービスの拡大について迅速な意思決定を行うことができます。リアルタイムでセキュリティリスクを評価し、軽減することができるため、組織はセキュリティを犠牲にすることなく、市場機会を捉えることができます。

人材の確保と定着

ASPMのような先進的ソリューションの実装を通じて示されるアプリケーション・セキュリティへの強いコミットメントは、テクノロジー分野の優秀な人材を引きつける強力な魅力となります。経営幹部は、最先端のセキュリティ慣行への投資を採用ツールとして活用し、最先端のテクノロジーやベストプラクティスで働くことを重視する熟練したプロフェッショナルを惹きつけることができます。

長期戦略計画

ASPMは、長期的な戦略立案に役立つ貴重なデータとトレンドを経営陣に提供します。過去のセキュリティ・データを分析し、パターンを特定することで、リーダーは将来のセキュリティ・ニーズを予測し、テクノロジーへの投資を計画し、セキュリティ戦略をより広範なビジネス目標と整合させることができます。先進的なASPMソリューションの予測機能により、事後対応型ではなく事前対応型のセキュリティ計画が可能になり、新たな脅威や技術の変化に先手を打つことができます。

ASPMと他のセキュリティ技術の比較

さまざまなセキュリティ・カテゴリーとソリューションを理解することで、組織はどのテクノロジーが自社のセキュリティ・ニーズと戦略に合致するかをより的確に判断できるようになります。

ASPMとASTの比較

アプリケーションセキュリティポスチャ管理とアプリケーションセキュリティテスト(AST)は、アプリケーションセキュリティにおいて、異なるが補完的な役割を果たします。 静的アプリケーションセキュリティテスト(SAST)、動的アプリケーションセキュリティテスト(DAST)、 ソフトウェア構成分析(SCA)などの AST ツールは、ソフトウェア開発ライフサイクルの様々な段階で脆弱性を特定するために、アプリケーションをスキャンすることに重点を置いています。これらのツールは、偽陽性や重複を含む多数の発見を生成し、開発チームやセキュリティチームを圧倒します。

ASPMは、複数のASTツールから得られた知見を集約・分析することで、こうした限界に対処しています。膨大な量のアラートを最も重要な問題に絞り込むことで、開発者はリスクに大きな影響を与える真陽性に集中することができます。ASPM は、アプリケーション・セキュリティの全体像を把握し、アプリケーション・ライフサイクル全体にわたって脆弱性の優先順位付けと管理を改善します。

関連記事 Infrastructure as Code SecurityとAppSec:アプリからインフラまでDevSecOpsを合理化

ASPM対ASOC

アプリケーション・セキュリティのオーケストレーションと相関(ASOC)とASPMにはいくつかの類似点がありますが、ASPMはASOCの機能を拡張します。ASOC ソリューションは、セキュリティテストプロセスを編成し、スキャン結果を統合して、発見事項を相関させ、修復作業の優先順位を決定することに重点を置いています。セキュリティテスト活動の管理を合理化し、脆弱性管理の効率を向上させます。

ASPMは、DevSecOpsのプラクティスを取り入れ、アプリケーション・セキュリティの包括的な可視性を提供することで、ASOCを基盤としています。リスクベースのアプローチを重視し、組織は潜在的な影響に基づいて脆弱性に優先順位をつけることができます。ASPM は、ASOC の進化形と見なすことができ、アプリケーション・セキュリティを管理するためのより統合的で全体的なアプローチを提供します。

ASPMとCSPMの比較

クラウド・セキュリティ・ポスチャ管理(CSPM )とASPMは、ITスタックの異なるレイヤーを対象としています。CSPMは、クラウド環境内の設定ミスやリスクを検出・軽減することで、クラウドインフラのセキュリティを確保することに重点を置いています。クラウドリソースの観測可能性を提供し、インフラストラクチャがセキュリティのベストプラクティスとコンプライアンス要件に準拠していることを保証します。

対照的に、ASPM は、設計から生産まで、アプリケーションのセキュリティ態勢を管理します。ASTツールから得られた知見を集約し、アプリケーションの脆弱性を可視化し、リスクに基づく優先順位付けを行います。CSPMがクラウド環境の安全性を保証するのに対し、ASPMはその環境内で実行されるアプリケーションの安全性を保証します。

ASPMとCNAPPの比較

クラウド ネイティブ アプリケーション保護プラットフォーム(CNAPP) とASPMはどちらもアプリケーションセキュリティの強化を目的としていますが、重視する点は異なります。CNAPP は、コンテナ・スキャン、クラウド・セキュリティ・ポスチャ管理、インフラストラクチャ・アズ・コード・スキャン、ランタイム保護など、さまざまなセキュリティ機能を統合することで、クラウドネイティブ・アプリケーションを保護するように設計されています。クラウドネイティブ環境特有の要件に合わせた特別なセキュリティ制御を提供します。

ASPM は、デプロイメント環境に関係なく、アプリケーションの全体的なセキュリティ体制を管理することに重点を置いています。さまざまなスキャンツールから得られたセキュリティ調査結果を統合し、リスクベースの優先順位付けと自動ワークフローを提供して、アプリケーションのライフサイクル全体を通じて脆弱性を管理します。CNAPPはクラウドネイティブアプリケーション向けに調整されていますが、ASPMは多様な環境のアプリケーションに適用できる幅広いアプローチを提供します。

ASPMとCASBの比較

ASPMがアプリケーションのセキュリティを確保するのに対し、 クラウド・アクセス・セキュリティ・ブローカー(CASB )はユーザーとクラウド・サービス間のインタラクションのセキュリティを確保することに重点を置いています。ASPMはアプリケーションの脆弱性に関する深い洞察を提供し、修復作業の優先順位付けを支援します。一方、CASBはクラウド利用の可視化と制御に対応します。、脅威防御、コンプライアンス監視などの機能を提供し、クラウドサービスとの間でやり取りされるデータの安全性とコンプライアンスを確保します。

ASPMとCASBは、アプリケーションレベルのセキュリティとクラウドサービスの相互作用の両方に対応し、包括的なセキュリティフレームワークを提供します。

ASPMの仕組み

ASPMは、アプリケーションのセキュリティを強化するために、いくつかの重大な機能を果たします。

最新の在庫

ASPMは、組織のソフトウェア・エコシステム内のライブラリ、構成ファイル、マイクロサービス、API、データベース、サードパーティ・サービス、環境変数など、組織のアプリケーションとその依存関係の包括的なインベントリを自動的にカタログ化し、維持します。チームは、継続的かつ動的なインベントリ管理を通じて、アーキテクチャと潜在的なセキュリティリスクを明確に理解します。すべての要素をインデックス化し、ベースライン化することで、ASPM は、リスク分析とセキュリティ体制に関する洞察のための信頼できる基盤を提供します。

脆弱性の優先順位付け

ASPM による動的な文脈的洞察は、アプリケーション・セキュリティ・テスト(AST)ツール、コードリポジトリ、静的メタデータ、および実行時環境からのセキュリティ発見を相関させます。一元化により、組織全体のリスクを包括的に把握できるようになり、チームは個々の発見を効率的かつ効果的にトリアージし、是正することができます。

さらにASPMは、アプリケーションの脆弱性に関連するビジネスリスクなどのリスクを評価し、優先順位を付けます。潜在的なビジネス上の影響に基づいて割り当てられたリスクスコアにより、組織は最も重要なセキュリティ問題への対処にまず集中することができます。リスクベースのアプローチは、最も重大な脅威を軽減するための効率的な資源配分を保証します。

関連記事 セキュリティシアター誰があなたのAppSecの調査結果を気にしますか?

データインテル

個人を特定できる情報(PII)、保護された医療情報(PHI)、ペイメントカード情報(PCI)などの機密データは、ASPMによって特定され、アプリケーション内にマッピングされます。チームは、暴露される可能性のあるデータの種類に基づいてリスクを評価し、 データ保護 規制のコンプライアンスを確保することができます。アプリケーションやシステム間の データの流れを 把握することで、 データの漏洩や 不正アクセスを防止することができます。

ドリフト・アウェアネス

アプリケーションアーキテクチャのベースラインを確立し、バージョン管理を実装することで、ASPMはドリフトを効果的に管理します。新たなセキュリティリスクをもたらす可能性のある、アプリケーションコードや構成の不正または予期せぬ変更を検出します。ドリフトを監視することで、アプリケーションの安全性を長期にわたって維持し、ベースラインからの逸脱に迅速に対処することができます。

ポリシーの実施

ソフトウェア開発ライフサイクル(SDLC) 全体のセキュリティポリシーは、ASPMによって実施されます。ポリシーチェックを自動化し、コンプライアンス状況を可視化することで、アプリケーションが社内のセキュリティ基準や規制要件を遵守していることを保証します。この機能により、一貫したセキュリティ・プラクティスを維持し、コンプライアンス違反による罰則を回避することが容易になります。

オートメーション

従来のセキュリティレビューとテストの多くの側面がASPMによって自動化され、セキュリティチームと開発チームの負担が軽減されます。自動化されたモニタリング、脆弱性検出、リスクスコアリング、ポリシー実施によりプロセスが合理化され、チームは戦略的タスクに集中することができます。特に、継続的なモニタリングと自動化された修正ワークフローは、セキュリティ管理が効果的かつ最新の状態に保たれることを保証します。

容易なデプロイメントとスケーリング

ASPMソリューションは、開発チームや環境間で簡単にデプロイでき、スケーリングできるように設計されています。既存のDevSecOpsパイプラインやツールとのシームレスな統合により、組織は成長に合わせてセキュリティ態勢管理の取り組みを拡張することができます。このスケーラビリティのおかげで、アプリケーションの急速な開発とデプロイメントに対応したセキュリティの実践が可能です。

ASPMの使用例

アプリケーションセキュリティポスチャ管理は、現代のアプリケーションセキュリティにおけるいくつかの重大なニーズに対応します。

アプリケーションの観測可能性

組織は、ASPMによって複数のセキュリティ・ツールのデータを単一のインターフェイスに集約することで、アプリケーション・エコシステムの包括的な可視性を得ることができます。チームは、各アプリケーションのセキュリティ状況を簡単に追跡できるため、コンポーネントの見落としがなくなります。

APIディスカバリー

ASPMは APIセキュリティをサポートし、組織が内部API、外部API、サードパーティAPI(既知および未知のAPIを含む)の単一ソース・オブ・トゥルースのインベントリを維持できるよう支援します。APIランドスケープに対する包括的な可視性を得ることで、セキュリティチームは、各APIの目的、データの取り扱い方法、暴露レベル、業務に対する重要度に関する重要な情報を得ることができます。さらに、ASPMのAPIディスカバリーの継続的な性質により、組織は進化するアプリケーション環境に対応することができます。新しいAPIが開発されたり、既存のAPIが変更されたりすると、インベントリが自動的に更新されるため、セキュリティチームは常にAPI環境の最新かつ正確な状況を把握することができます。

コンプライアンスとレポーティング

GDPR、 HIPAA、 CCPAなどの 規制コンプライアンス要件への対応は、ASPMの自動ポリシー実施と詳細な監査レポート作成によって容易になります。これらのレポートを通じて、コンプライアンス状況を可視化し、セキュリティのベストプラクティスの遵守を実証します。自動チェックにより継続的なコンプライアンスが確保されるため、コンプライアンス違反による罰則のリスクが軽減されます。

インシデントレスポンスと修復

脆弱性の緩和に関する実用的な洞察とガイダンスにより、インシデント対応と修復の合理化を実現します。チケットの作成やエスカレーションなどのワークフローを自動化することで、セキュリティチームはより効率的にインシデントに対応できるようになります。その結果、混乱が最小限に抑えられ、平均解決時間(MTTR)が短縮されるため、脆弱性への迅速な対処が可能になります。

災害復旧

災害復旧シナリオでは、正確で最新のベースラインを持つことが、システムを最後の正常な状態に復元するために重要です。ドリフト・アウェアネスは、ベースラインからの逸脱を確実に特定し、修正することで、より信頼性が高く効率的なリカバリープロセスを可能にします。このASPM機能は、ダウンタイムを最小限に抑え、復旧したシステムの安全性とコンプライアンスを保証します。

ASPMソリューションを選択する際の留意点

ASPMソリューションを選択する際、組織はコア機能だけでなく、いくつかの広範な要素を考慮する必要があります。このように検討することで、選択したソリューションが組織固有のニーズ、リソース、長期的な目標に合致していることを確認できます。

ベンダーの評判とサポート

組織は、候補となるASPMベンダーを調査し、その実績、業界の評判、顧客満足度を評価する必要があります。ベンダーの市場での長寿、財務の安定性、継続的な製品開発へのコミットメントは、信頼性の重要な指標です。迅速なヘルプデスクサービス、包括的なドキュメント、定期的なトレーニングセッションなど、強力なカスタマーサポートは、ASPMソリューションの実装の成功と継続的な使用に大きく影響します。

総所有コスト

初期の価格設定も重要ですが、組織は長期にわたる総所有コストを考慮する必要があります。評価すべき要素には、ライセンスモデル(ユーザーごと、アプリケーションごと、または企業全体)、潜在的なハードウェア要件、継続的なメンテナンスコスト、必要なスタッフトレーニングや追加人員の必要性などがあります。また、統合やカスタマイズに関連するような隠れたコストも、意思決定プロセスに織り込んでおく必要があります。

統合能力

効果的なASPMソリューションは、既存の開発ツールやセキュリティツールとシームレスに統合する必要があります。さまざまな AppSec テストツール、開発者ツール、および課題トラッカーと接続できるプラットフォーム、またはフルサービスの CNAPP に組み込まれているプラットフォームをお探しください。開発、デプロイメント、運用の各環境からデータを引き出す能力は、アプリケーション・セキュリティの基盤です。

カスタマイズと柔軟性

どの組織にも固有のセキュリティニーズとワークフローがあります。理想的なASPMソリューションは、特定の組織要件に適応するために高度なカスタマイズを提供する必要があります。ダッシュボード、レポート、リスクスコアリングモデルをカスタマイズできるため、既存のプロセスとの整合性が向上し、組織のさまざまなレベルの利害関係者にとってより有意義な洞察が得られます。

コンプライアンスと規制の調整

多くの組織、特に規制の厳しい業界の組織にとって、特定の規格や規制へのコンプライアンスは最重要事項です。選択されたASPMソリューションは、現在のコンプライアンス要件をサポートするだけでなく、進化する規制環境に適応する敏捷性を示す必要があります。組み込みのコンプライアンスレポート機能と、さまざまな規制フレームワークへのセキュリティコントロールのマッピング機能により、監査プロセスを大幅に合理化できます。

ユーザー・エクスペリエンスと採用

ASPMソリューションの有効性は、組織全体への導入にかかっています。ユーザーフレンドリーなインターフェイス、直感的なナビゲーション、明確で実用的な洞察は、開発、セキュリティ、運用の各チームでの幅広い利用を促進します。役割ベースのアクセスやカスタマイズ可能なビューを提供するソリューションは、開発者からCレベルのエグゼクティブまで、さまざまなステークホルダーの多様なニーズに対応します。

統合エコシステム

コア統合は優先事項ですが、組織はASPMソリューションの統合エコシステムの広さと深さも考慮する必要があります。一般的な開発ツール、クラウドプラットフォーム、セキュリティソリューションとの幅広い統合機能があらかじめ用意されているため、実装にかかる時間とコストを削減できます。さらに、堅牢なAPIとウェブフックによってカスタム統合が可能になり、組織はASPMソリューションを自社のテクノロジースタックにある独自のツールやニッチなツールと連携させることができます。

スケーラビリティとパフォーマンス

組織が成長し、アプリケーション・ポートフォリオが拡大するにつれて、選択したASPMソリューションは、パフォーマンスを大幅に低下させることなく、それに応じて大規模化できなければなりません。増加するデータ量を処理し、増加するユーザーをサポートし、負荷下でも応答性を維持するソリューションの能力を評価することは、長期的な成功のために極めて重要です。

機械学習と予測能力

高度なASPMソリューションは、機械学習アルゴリズムを活用して脅威検知を強化し、リスクに優先順位を付け、予測的な洞察を提供します。組織は、これらのAI主導型機能の成熟度と有効性を評価する必要があります。なぜなら、AI主導型機能は、リスク評価の精度とセキュリティ運用の効率を長期にわたって大幅に向上させる可能性があるからです。

ベンダーロックインに関する考慮事項

組織は、ASPMソリューションを選択する際に、ベンダーロックインの可能性を慎重に評価する必要があります。標準フォーマットでデータをエクスポートできること、オープンAPIを使用していること、代替ソリューションへの移行が容易であることは、考慮すべき重要な要素です。プロプライエタリなテクノロジーやフォーマットへの過度な依存を避けることで、柔軟性を提供し、長期的に組織の利益を守ることができます。

今後のロードマップとイノベーション

最後に、組織はベンダーの製品ロードマップとイノベーションへのコミットメントを調べる必要があります。先進的なASPMプロバイダーは、新しいテクノロジーを取り入れ、進化するセキュリティ課題に対処し、ソリューションを継続的に改善する計画を示すべきです。定期的な機能更新、将来の開発に対する明確なビジョン、顧客からのフィードバックへの対応は、ベンダーが長期的に優れた製品を提供するための指標となります。

中核機能だけでなく、このような広範な検討事項を慎重に考慮することで、組織は、現在のニーズを満たすだけでなく、長期的なセキュリティおよびビジネス目標をサポートするASPMソリューションを選択する際に、より多くの情報に基づいた決定を下すことができます。

ASPM FAQs

SASTは 、プログラムを実行することなく、ソースコード、バイトコード、バイナリコードのセキュリティ脆弱性を分析します。コードベースを調査することで、SQLインジェクション、クロスサイトスクリプティング(XSS)、バッファオーバーフローなどの欠陥を特定します。SAST ツールは開発環境に統合されるため、開発者にリアルタイムでフィードバックを提供し、開発ライフサイクルの早い段階で問題を修正することができます。通常、脆弱性を特定するためにパターンマッチング、データフロー分析、制御フロー分析を用います。

高度なSASTツールは、複雑なコードベースを扱い、複数のプログラミング言語やフレームワークをサポートします。SAST は、コード構造と潜在的なセキュリティ上の欠陥に関する詳細な洞察を提供することで、組織がセキュアなコーディングプラクティスを実施し、アタックサーフェスを減らし、業界標準や規制へのコンプライアンスを確保できるよう支援します。

DASTは、実行中のアプリケーションのセキュリティ脆弱性を特定することに重点を置いています。静的解析とは異なり、DASTはアプリケーションを運用状態でテストし、フロントエンドを介してアプリケーションと対話し、実世界の攻撃シナリオをシミュレートします。

DASTは、認証の欠陥、インジェクションの脆弱性、設定ミスなど、静的解析では見逃してしまうような実行時の問題を捕捉します。DAST ツールは通常、自動化されたスキャナを使用し、アプリケーションの弱点を探り、HTTP リクエストとレスポンスをキャプチャして分析します。

ランタイム・アプリケーション自己保護(RASP)は、アプリケーションの実行中にリアルタイムで脅威を検知し、緩和することでアプリケーションを保護します。アプリケーションまたはそのランタイム環境に統合されたRASPは、アプリケーションの動作とコンテキストを監視・分析し、悪意のあるアクティビティを特定します。脅威が検知されると、RASPは実行のブロック、セキュリティチームへの警告、さらなる分析のためのインシデントの記録など、即時のアクションを取ることができます。

従来の境界防御とは異なり、RASP はアプリケーションの状態や環境に適応する、きめ細かくコンテキストを認識した防御を提供します。アプリケーションのロジックとフローを理解することで、ゼロデイ・エクスプロイトや高度な持続的脅威(APT)のような高度な攻撃を阻止することができます。

ソフトウェア構成分析は 、アプリケーションのコードベース内のオープンソースコンポーネントを特定し、管理します。SCAツールはコードをスキャンしてサードパーティのライブラリと依存関係を検出し、既知の脆弱性、ライセンス問題、組織のポリシーへのコンプライアンスを評価します。また、セキュリティリスク、バージョン管理、改善勧告に関する詳細なレポートを提供するため、開発者は問題に迅速に対処することができます。

先進的なSCAソリューションは CI/CDパイプラインと統合し、新しい脆弱性が発見された際にリアルタイムの洞察と自動化されたアラートを提供します。オープンソースコンポーネントの最新のインベントリを維持することで、組織は、古いライブラリやパッチが適用されていないライブラリに関連するリスクを軽減することができます。SCAはまた、ソフトウェアコンポーネントがライセンス要件を遵守していることを保証することで、法律や規制のコンプライアンスもサポートします。オープンソースソフトウェアを管理する積極的なアプローチに左遷することで、アプリケーションのセキュリティが大幅に強化されます。

脅威インテリジェンスの 統合には、外部および内部の脅威データを組織のセキュリティ運用に組み込むことが含まれます。新たな脅威、攻撃者の戦術、潜在的な脆弱性に関する実用的な洞察を提供します。セキュリティチームはこのデータを使用して、検知、対応、緩和戦略を強化します。

高度な脅威インテリジェンス・プラットフォームは、オープンソースのフィード、商用プロバイダー、独自のリサーチなど、複数のソースからのデータを集約、正規化、分析します。機械学習と分析アルゴリズムを使用して、パターンを特定し、侵害のインジケーター(IOC)を相関させ、潜在的な攻撃ベクトルを予測します。

脅威インテリジェンスをSIEMシステム、ファイアウォール、エンドポイント保護ソリューションに統合することで、組織は高度な脅威からプロアクティブに防御し、全体的な状況認識を向上させ、セキュリティ体制を大幅に強化することができます。

セキュリティ・オーケストレーション、自動化、レスポンス(SOAR)は、セキュリティ・オペレーションを合理化、自動化し、インシデント対応能力を強化します。異種のセキュリティツールやシステムを統合し、シームレスなデータ共有と協調行動を可能にします。

SOARプラットフォームは、アラートのトリアージ、インシデントの調査、脅威ハンティングなどの反復タスクを自動化し、セキュリティアナリストが複雑な問題に集中できるようにします。プレイブック(事前に定義されたワークフロー)を使用して対応手順を標準化し、インシデントの一貫した効率的な処理を実現しています。

マイクロサービスセキュリティは 、機能が疎結合で独立してデプロイ可能なサービスに分解されたマイクロサービスアーキテクチャを使用して構築されたアプリケーションの保護に重点を置いています。各マイクロサービスはネットワークプロトコルを介して通信するため、さまざまな攻撃ベクターの影響を受けやすくなります。

セキュリティ対策としては、サービス間暗号化のための相互TLS、認証・認可メカニズム、トラフィック管理のための APIゲートウェイなどが あります。サービス・メッシュ層でセキュリティ・ポリシーを実装することで、通信とアクセスをきめ細かく制御することができます。

マイクロサービスは、異常検知とインシデントレスポンスのためのロギングとモニタリングも要件としています。マイクロサービスで一般的に使用されるコンテナ化によって、イメージスキャンやランタイム保護などのセキュリティ要件がさらに追加されます。効果的なマイクロサービスのセキュリティは、アプリケーションの全体的な回復力に貢献しながら、各コンポーネントの完全性を維持することを保証します。

コンテナセキュリティには 、開発からデプロイメント、ランタイムに至るまで、ライフサイクル全体を通じてコンテナ化された環境を保護することが含まれます。コンテナはアプリケーションとその依存関係をカプセル化し、ポータブルにしますが、同時に独自のセキュリティ上の課題ももたらします。主なプラクティスには、デプロイメント前に脆弱性や設定ミスを検出するためのイメージスキャンが含まれます。

ランタイムセキュリティでは 、コンテナの動作を監視して、不正なネットワーク接続やファイルシステムの変更などの異常を検出します。最小権限の原則を実装し、ネットワーク・セグメンテーションを実施することで、リスクを軽減することができます。 Kubernetesの ようなオーケストレーターが コンテナクラスタを効率的に管理するには、セキュアな設定と ロールベースのアクセス制御が 要件となります。さらに、 信頼できるイメージの 最新 レジストリを 維持し、自動パッチ適用メカニズムを活用することも不可欠です。

APIセキュリティは 、アプリケーション・プログラミング・インターフェース(API)を脅威や脆弱性から保護することに重点を置いています。APIはアプリケーションの機能やデータを外部や内部の消費者に公開するため、インジェクションや不正アクセス、データ漏洩などの攻撃の格好の標的となります。

セキュリティ対策には、OAuthやJWTトークンなどの強力な認証・認可メカニズムを実装し、正規のユーザーだけがAPIにアクセスできるようにすることが含まれます。入力検証とレート制限により、不正使用やインジェクション攻撃を防ぎます。APIゲートウェイは仲介役として機能し、トラフィック監視、スロットリング、脅威検知など、セキュリティの追加レイヤーを提供します。暗号化は、 伝送中のデータの機密性を保証 します。侵入テストやコードレビューを含む定期的なセキュリティ評価は、脆弱性の特定と軽減に役立ちます。

ゼロトラストアーキテクチャは 、ネットワーク境界の内外を問わず、いかなるユーザーやデバイスに対しても暗黙の信頼を前提としないセキュリティモデルです。継続的な本人確認と最小限のアクセス権に基づく厳格なアクセス制御が要件となります。主なコンポーネントには、多要素認証(MFA)、 マイクロセグメンテーション、エンドツーエンドの暗号化などがあります。

マイクロセグメンテーションは、ネットワークリソースを隔離し、侵入時の横方向の動きを制限します。アイデンティティ・アクセス管理(IAM) システムは、きめ細かなアクセス・ポリシーを実施し、ユーザーとデバイスに必要最小限のアクセス権限が付与されるようにします。継続的な監視と行動分析により、異常や潜在的脅威をリアルタイムで検知します。ゼロトラスト・アーキテクチャは、ネットワーク内のすべてのやり取りに対して厳格な検証とアクセス制御を実施することで、アタックサーフェスを減らし、組織のセキュリティ体制を強化します。

CI/CDセキュリティは 、安全なソフトウェアデリバリーを保証するために、CI/CDパイプラインにセキュリティプラクティスを統合することに焦点を当てています。コードのコミットからデプロイメントまで、さまざまな段階で自動化されたセキュリティチェックが行われます。

- 静的および動的解析ツールは、ビルドプロセス中にコードの脆弱性をスキャンし、開発者に即座にフィードバックを提供します。ソフトウェア構成分析は、オープンソースの依存関係におけるリスクを特定します。

- 秘密管理 ツールは、APIキーやパスワードのような機密情報を安全に保管し、アクセスできるようにします。

- コンテナと インフラストラクチャ・アズ・コードのセキュリティは 、デプロイ環境に脆弱性や設定ミスがないことを保証します。

これらのセキュリティ対策をCI/CDパイプラインに実装することで、組織は早期に問題を特定し、修正することができ、安全なコードのみが本番環境に到達するようになります。

セキュリティ情報・イベント管理(SIEM) ソリューションは、複数のソースからのセキュリティ・データを集約・分析し、リアルタイムの洞察と脅威検知を提供します。ネットワークデバイス、サーバ、アプリケーション、その他のセキュリティツールからログやイベントを収集し、分析用にデータを正規化します。

高度なSIEMシステムは、相関ルールと機械学習アルゴリズムを採用して、疑わしいパターンや異常を特定します。潜在的なセキュリティ・インシデントに対してアラートを生成し、リスクと影響に基づいて優先順位を付けます。脅威インテリジェンスフィードとの統合により、検知した脅威のコンテキストが強化され、より正確な検知と対応が可能になります。SIEM プラットフォームは、詳細な監査証跡とログを提供することで、コンプライアンスレポートもサポートします。セキュリティ・データを一元化して分析することで、SIEM は組織がセキュリティ・インシデントをより効果的に検出、調査、対応できるようにします。

行動分析では、ユーザーやエンティティの行動を監視・分析して、セキュリティ脅威を示す異常を検知することに重点を置いています。機械学習アルゴリズムを採用し、ユーザー、デバイス、アプリケーションの通常の行動パターンのベースラインを確立します。異常なログイン時間、異常なデータ・アクセス、予期せぬネットワーク・アクティビティなど、これらのベースラインからの逸脱はアラートのトリガーとなります。

行動分析では、従来のシグネチャベースの手法では見逃してしまうようなインサイダーの脅威、侵害されたアカウント、高度な持続的脅威(APT)を特定することができます。SIEMやSOARシステムとの統合により、全体的な脅威検知と対応能力が強化されます。継続的に学習し、進化する行動に適応することで、行動分析は、リアルタイムでセキュリティリスクを特定し、軽減するためのダイナミックでプロアクティブなアプローチを提供します。

高度な持続的脅威(APT)は、資金力のある敵対者(多くの場合、国家や組織犯罪集団)によって実行される高度な標的型サイバー攻撃です。APTは、ネットワークへの不正アクセスを長期間にわたって獲得・維持し、機密データを流出させたり、業務を妨害したりすることを目的としています。フィッシング、ゼロデイ・エクスプロイト、ソーシャル・エンジニアリングなど、複数の攻撃手段を用いてターゲットに侵入します。一旦インサイダーが侵入すると、攻撃者は横方向の移動テクニックを使用してネットワークをナビゲートし、多くの場合、検出を回避するために正当な資格情報とツールを活用します。ポリモーフィック型マルウェアや暗号化通信などの高度な回避戦術により、APTの特定と軽減は特に困難になっています。

APTに対する効果的な防御には、脅威インテリジェンス、継続的モニタリング、行動分析、インシデント対応機能など、多層的なセキュリティアプローチが要件となります。

セキュリティポリシーの実施には、組織のポリシーや規制要件へのコンプライアンスを確保するためのセキュリティ管理の実装と維持が含まれます。アクセス制御、データ保護対策、ネットワークセキュリティ設定などが含まれます。

ファイアウォール、侵入防御システム(IPS)、エンドポイント保護プラットフォーム(EPP)などのツールは、さまざまなレベルでこれらのポリシーを実施します。自動化されたコンプライアンスチェックと監査により、確立されたポリシーの遵守が検証され、セキュリティチームや監査人向けのレポートが作成されます。役割ベースのアクセス制御(RBAC)は、ユーザーの役割に基づいてアクセスを制限し、不正行為のリスクを最小限に抑えます。継続的な監視とリアルタイムのアラートにより、ポリシー違反の迅速な特定と修正が可能です。

アプリケーション・セキュリティのメトリクスは、セキュリティ対策の有効性を定量化し、アプリケーションの全体的なセキュリティ状況についての洞察を提供します。主な指標には、検出された脆弱性の数、平均修復時間(MTTR)、セキュリティテストに合格したアプリケーションの割合などがあります。また、セキュリティインシデントの発生頻度と重大度、セキュリ ティテストツールによるコードカバレッジ、セキュリティポリシーのコンプ ライアンスも指標として追跡します。

高度なメトリクスには、セキュリティ・スキャンにおける誤検出と誤検出の割合や、セキュリティ問題が業務に与える影響などが含まれます。ダッシュボードとレポートは、これらのメトリクスを視覚化し、セキュリティチームが傾向を特定し、修正作業の優先順位を決定し、長期的な改善を実証することを可能にします。

セキュリティ・ベースラインは、システム、アプリケーション、ネットワークの最低限のセキュリティ基準を確立するものです。一般的な脅威を軽減するために必要な構成設定、アクセス制御、セキュリティ要件を定義します。組織はベースラインを使用して、すべての資産で一貫したセキュリティを確保し、設定ミスによる脆弱性のリスクを低減します。セキュリティ・ベースラインは、CIS ベンチマークや NIST ガイドラインなどの業界標準に由来することが多く、組織固有のニーズに合わせて作成されます。自動化されたコンプライアンス・チェックは、これらのベースラインの遵守を検証し、逸脱があった場合にはレポートとアラートを生成します。ベースラインの定期的な更新は、新たな脅威や技術の進歩に対応します。

インシデントレスポンスのオートメーションは、自動化されたワークフローとツールを使用して、セキュリティインシデントの検出、調査、修復を合理化し、迅速化します。SIEMやSOARプラットフォームなどの既存のセキュリティ・インフラストラクチャと統合し、複数のシステム間で対応をオーケストレーションします。さらに

- 自動化されたプレイブックは、影響を受けるシステムの隔離、悪意のあるIPアドレスのブロック、関係者への通知など、一般的なインシデントに対して事前に定義されたアクションを実行します。

- 機械学習アルゴリズムは、パターンを分析し潜在的脅威を予測することで、検知精度を高めます。

- リアルタイムのデータ相関とエンリッチメントは、包括的なコンテキストを提供し、より迅速な意思決定を可能にします。

- インシデントレスポンスの自動化により、レスポンス時間を短縮し、人的ミスを最小限に抑え、セキュリティアナリストを優先度の高いタスクに集中させることができます。