OpenVPNとは?

OpenVPNは、デバイス間で暗号化された接続を作成することにより、インターネットトラフィックを保護するために設計されたオープンソースのVPNプロトコルです。

強力な暗号化、認証、複数のネットワーク構成のサポートにより、高レベルのセキュリティを提供します。柔軟性を重視して開発され、サイト間接続やリモートクライアントアクセスなど、さまざまなVPN設定が可能です。

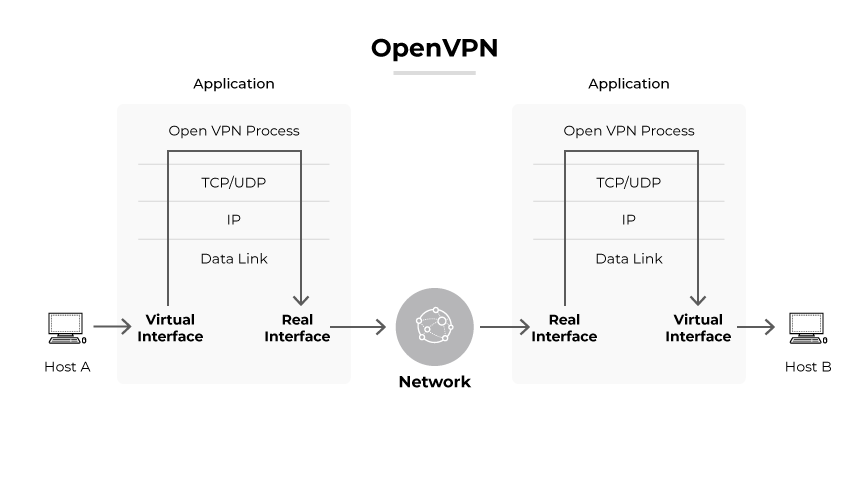

OpenVPNの仕組み

OpenVPNは、オープンソースのソフトウェアプロジェクトであり、VPNトンネリングプロトコルであり、このプロトコルの背後にある会社の名前です。インターネット上でセキュアなネットワーク接続を確立します。OpenVPNは、データパケットの暗号化トンネルを作成することにより機能し、クライアントとサーバー間の安全な伝送を保証します。

プロトコルは2つのモードで動作します:TCP(伝送制御プロトコル)とUDP(ユーザーデータグラムプロトコル)。TCPモードは、データパケットが正しい順序で配信されるようにし、失われたパケットを再送信します。TCPモードは信頼性を提供しますが、速度は犠牲になります。UDPモードが一般的なデフォルトです。UDPは高速ですが、パケットの順序を保証しないため、信頼性は劣りますが、ストリーミングやリアルタイム通信には効率的です。

OpenVPNはIPv4とIPv6をサポートしており、同時に使用することができます。IPv4とIPv6は、IPアドレスがどのようにオンラインで表示されるかを決定するIPプロトコルです。

OpenVPN は OpenSSL ライブラリを使用して暗号化と復号化を処理し、データ・トラバーサルに安全なチャネルを提供します。鍵交換にはSSL/TLSプロトコルを使用し、高度な暗号スイートによる最大256ビットの暗号化を含む強力な暗号化メカニズムを可能にします。これにより、たとえデータパケットが傍受されても、対応する鍵がなければ解読されることはありません。

VPNソフトウェアとしての役割を果たすOpenVPNは、VPN接続の設定と管理を可能にします。企業がVPNサーバーを構築し、ユーザーアクセスを管理し、トラフィックフローを制御するために必要なツールを提供します。OpenVPNの管理Webインタフェースは、VPNサーバとユーザアクセスの管理を簡素化します。管理者Webインタフェースは、管理者がネットワーク設定を制御し、システムパフォーマンスを監視するためのユーザーフレンドリーなインタフェースを提供します。

このソフトウェアは適応性が高く、さまざまなオペレーティング・システムをサポートしています。ネットワークブリッジ、フルトンネリング、スプリットトンネリングなど、複雑な企業ネットワーク構成に不可欠な機能を提供します。

このソフトウェアの柔軟性は認証方法にも及んでおり、VPNクライアントとサーバー間の様々な方法による相互認証をサポートしています。認証方法には、事前共有鍵、証明書ベース、ユーザー名/パスワード認証などがあります。この柔軟性により、企業はVPNソフトウェアに制限されることなく、セキュリティポリシーを実施することができます。

OpenVPNの安全性は?

OpenVPNは一般的に、そのオープンソースモデル、強力な暗号化機能、および堅牢な認証と鍵交換メカニズムにより、安全であると考えられています。TCPとUDPの両方のプロトコルに対応できるため、速度とデータの整合性のバランスを柔軟にとることができ、エンタープライズVPNのニーズに対応できる可能性があります。

オープンソースであることは、サードパーティがコードを監査できることを意味し、透明性と共同改善を促進すると考えられています。世界中のセキュリティ専門家が、コードに脆弱性がないか調べます。継続的な審査プロセスは、潜在的なセキュリティ脅威に対するプロトコルの強固な防御を維持するのに役立つかもしれません。

OpenVPNの技術的構成は、そのセキュリティ態勢に大きく貢献しています。OpenSSLライブラリは頻繁に更新されるため、プロトコルは最新の暗号化標準を提供することができます。デフォルトでは、OpenVPNプロトコルはAES-256ビット暗号化を使用します。これは軍事用とみなされ、金融機関が取引の安全性を確保するためによく使用します。

このプロトコルは、何層もの接続セキュリティを提供します。セキュアな鍵交換にはSSL/TLSを使用し、PFS(Perfect Forward Secrecy)をサポートしています。PFSは、鍵が定期的にローテーションされ、変更されるため、たとえ鍵が漏洩しても、データのごく一部が危険にさらされるだけです。

OpenVPNの使用例

OpenVPNは、企業の通信を保護し、データ保護を確保するための堅牢なソリューションとして機能します。OpenVPNを使用することで、セキュリティチームは、企業の本社と各支店の間に暗号化されたトンネルを比較的簡単に確立することができ、従業員の安全で信頼性の高いリモートアクセスを容易にすることができます。これは、機密データを安全でない可能性のある公衆ネットワークで共有する必要がある場合に重要です。プロトコルの柔軟性により、各企業独自のセキュリティ要件に適応することができます。

また、セキュアなモバイルアクセスを可能にするのにも役立っています。リモートで仕事をする従業員が増加する中、このプロトコルは、従業員がどこからでも安全に企業ネットワークに接続できることを保証します。モバイルデバイス上の企業データの機密性と完全性を維持するためには、安全なアクセスが不可欠です。このプロトコルはさまざまなオペレーティングシステムと互換性があるため、さまざまなデバイスにデプロイメントでき、多様な企業環境での有用性がさらに高まります。

OpenVPN の設定は多要素認証をサポートしています。この機能はゼロトラスト・セキュリティ・モデルの実装に不可欠であり、ネットワークに対する信頼は決して仮定されず、リソースにアクセスしようとするすべての人に検証が要求されます。

OpenVPNプラットフォームのサポート

OpenVPNは幅広いプラットフォームをサポートしているため、多様な企業ネットワーク環境に対応できる汎用性の高い選択肢です。

OpenVPNは以下のOSと互換性があります:

- ウィンドウズ

- マックオス

- リナックス

- iOS

- アンドロイド

- フリービーエスディー

- オープンビーエスディー

- ネットビーエスディー

- ソラリス

- キューエヌエックス

- マエモ

- Synology NAS デバイス

- クロームオス

- DD-WRT、OpenWrt、Tomatoなどのファームウェアを搭載したルーター

- OPNSenseとpfSenseを使用したネットワークアプライアンス

このプロトコルのウェブベースの設定オプションは、管理者がウェブブラウザを通じてVPN設定を管理できるため、デプロイメントやメンテナンスが容易になり、さらに汎用性が高まります。

OpenVPNプロトコルはこれらのプラットフォームと互換性がありますが、機能するためには追加のソフトウェアのインストールが要件となることが多いことに注意が必要です。これには、サードパーティのクライアントや、デバイスのオペレーティングシステム内のネットワーク設定の構成が含まれる場合があります。

OpenVPN ポート

OpenVPN は、VPN 接続に選択された基本プロトコルに応じて、一般的に2種類のポートを使用します。デフォルトでは、OpenVPN は UDP ポート 1194 で動作します。

TCPで動作する場合、多くの場合TCPポート443を使用します。これは、HTTPSトラフィックが使用するのと同じポートで、通常のSSLトラフィックに紛れ込ませることができるため、ファイアウォールによるトラフィックのブロックが難しくなります。

OpenVPNの長所と短所

OpenVPNの主な利点の1つは、最大256ビットの暗号化を使用し、機密データを確実に保護する強力なセキュリティフレームワークです。PFS(Perfect Forward Secrecy:完全な前方秘匿)をサポートしているため、暗号化キーは頻繁に変更され、長期にわたるデータ流出のリスクを低減します。

さまざまなオペレーティングシステムやデバイスに適応できるため、多様なITエコシステムを持つ組織の選択肢となります。既存のネットワークへのシームレスな統合を可能にし、ファイアウォールやネットワークアドレス変換(NAT)をナビゲートするのに特に効果的です。このため、このプロトコルは複雑なネットワーク・インフラを持つ企業に適している可能性があります。オープンソースであるため、定期的なアップデートやコミュニティ主導の機能強化が容易です。

OpenVPN はカスタムディレクティブの追加もサポートしています。カスタムディレクティブは、接続するVPNクライアントに固定IPアドレスを割り当てたり、VPN接続が行われた後にプロキシサーバーを経由してトラフィックを送信したりすることができます。

プロトコルはロードバランシングをサポートするように設定することができ、クライアント接続とトラフィックの負荷を均等に分散することができます。これは、大量のトラフィックを抱える企業や、ネットワークサービスに高い可用性を必要とする企業にとって有用です。

OpenVPNに欠点がないわけではありません。セットアップの複雑さは、十分な専門知識を持たない人々にとって障壁となり、セキュリティを損なう可能性のある誤った設定につながる可能性があります。このプロトコルは高速ですが、WireGuardなどの新しいプロトコルほど高速ではないため、帯域幅を必要とするアクティビティのパフォーマンスに影響を与える可能性があります。このプロトコルはほとんどのプラットフォームでネイティブにサポートされていないため、サードパーティ製ソフトウェアのインストールが要件となり、複雑さと管理オーバーヘッドを増大させる可能性があります。

OpenVPNと他のプロトコルの比較

OpenVPNは、そのセキュリティと設定のしやすさから、一部の企業にとってオプションとなり得ます。速度、使いやすさ、モバイル接続性などの特定のニーズによっては、IKEv2/IPSecやWireGuardなどの他のプロトコルが魅力的な利点を提供する場合もあります。プロトコルの選択は、組織の優先順位、リソース、安全性を確保する必要があるデータ・トラフィックの性質などをバランスよく考慮した上で行う必要があります。

OpenVPNとPPTPの比較

OpenVPNは、旧来のPPTP(Point-to-Point Tunneling Protocol)をしのぐ強固なセキュリティで知られています。PPTPは速度は速いかもしれませんが、128ビットキーを使用する暗号化標準の点では遅れをとっています。このため、特に機密データの保護を重視するエンタープライズにとって、PPTPはあまり好ましくない選択肢となる可能性があります。

OpenVPNとL2TP/IPsecの比較

L2TP (Layer 2 Tunneling Protocol)は、IPsecと組み合わせて使用されることが多く、PPTPよりも優れたセキュリティを提供しますが、OpenVPNの柔軟性とファイアウォールトラバーサル機能にはまだ欠けています。OpenVPNは、L2TP/IPsecのようなNATファイアウォールの問題に直面しないため、企業はOpenVPNをより信頼できると感じるかもしれません。また、デフォルトでより安全な接続を提供します。

OpenVPNとIKEv2/IPsecの比較

IKEv2/IPsecは、スピードと、失われた接続を素早く再確立する能力で知られており、特にモバイルユーザーにとって便利です。OpenVPNは、より高いレベルのセキュリティと設定可能性を提供します。IKEv2/IPsecはより高速ですが、OpenVPNのセキュリティ機能は、厳格なデータ保護を必要とする企業にとって好ましい選択かもしれません。

OpenVPNとSSTPの比較

Windows プラットフォームに統合された SSTP (Secure Socket Tunneling Protocol) は、OpenVPN に匹敵するサービスレベルを提供します。しかし、OpenVPNはオープンソースであるため、グローバルな技術コミュニティによる精査を受けることになり、より安全でプライベートな体験につながると考える人もいます。

OpenVPNとWireGuardの比較

WireGuardは最新のVPNプロトコルで、コードベースが非常に小さいため、監査が容易でバグが発生しにくくなっています。OpenVPNよりも高速で安全に設計されています。WireGuardの性能は注目に値しますが、OpenVPNの継続的な普及と実績により、多くの組織にとって信頼できる選択肢となっています。

OpenVPNの設定方法

企業でOpenVPNをセットアップするには、ネットワーク間のセキュアな通信を確保するための重大なステップが必要です。このガイドでは、プロトコルを立ち上げて実行するための基本的なプロセスの概要を説明します。

これらの手順を踏むことで、組織はリモートアクセスやサイト間接続のためのセキュアでプライベートな通信チャネルを構築することができます。セキュリティの脆弱性につながる可能性のある設定ミスを避けるためには、必要な技術的知識を持つ個人が設定を行うことが極めて重要です。

1.OpenVPNのダウンロードとインストール

- お使いのオペレーティングシステムに適したOpenVPNパッケージをダウンロードしてください。

- 提供された説明書に従ってソフトウェアをインストールし、必要なコンポーネントがすべて含まれていることを確認します。

2.サーバー構成

- ルーティングやサブネットの作成などのネットワーク設定を行います。

- VPNトラフィックの暗号化に使用する暗号鍵と証明書を生成します。

3.クライアント設定

- OpenVPN サーバに接続するデバイスに OpenVPN クライアントソフトウェアをインストールします。

- 必要な証明書と鍵を含む、サーバーから提供された設定ファイルをインポートします。

4.接続のテスト

- VPNトンネルをテストするために、VPNクライアントとサーバー間の接続を確立します。

- 接続性に問題がないか確認し、トラフィックが適切に暗号化されてVPNを経由していることを確認します。

5.自動化とサービスルール

- システム起動時にサービスが自動的に開始するように設定します。

- ネットワーク セキュリティを維持するために、構成内でユーザー アクセス規則とアクセス許可を定義します。

6.セキュリティ対策の強化

- セキュリティを強化するために、多要素認証などの認証方法を実装します。

- ファイアウォールを設定し、組織のセキュリティポリシーに沿ったルールを定義します。

7.モニタリングとメンテナンス

- 定期的にVPN接続を監視し、異常なアクティビティやパフォーマンスの問題がないか確認します。

- セキュリティパッチや機能改善を取り入れるため、ソフトウェアを常に最新バージョンにアップデートしてください。