コマンドアンドコントロールの解説

過去10年間、悪意のあるネットワーク攻撃は増加傾向を示します。被害規模が最大級の攻撃の多くは、DNSを介して実行され、コマンドアンドコントロール(C2またはC&C)を用います。

攻撃者は、ファイアウォールの背後にある可能性があるコンピュータを感染させることから始め、以下の例の様に多くの方法があります。

- ユーザーをだまして悪意のあるWebサイトへのリンクをたどらせたり、悪意のあるコードを実行する添付ファイルを開かせたりするフィッシング メールを用いる。

- ブラウザ プラグインのセキュリティ ホールを介する。

- その他の感染ソフトウェアを用いる。

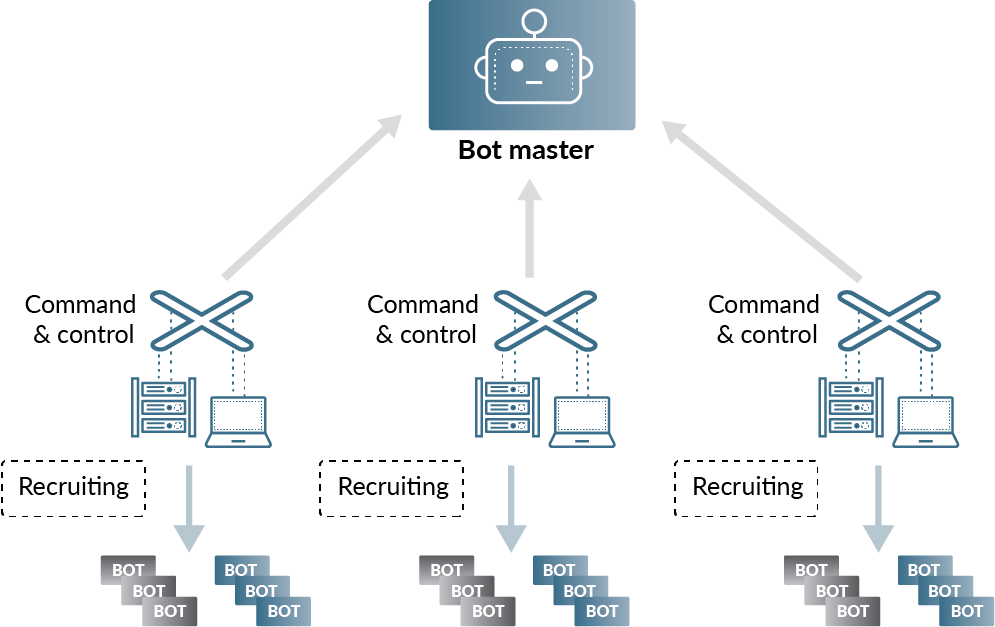

通信が確立されると、感染マシンは攻撃者のサーバに信号を送信し、次の指示を待ちます。感染コンピュータは、攻撃者のC2サーバからのコマンドを実行し、場合によっては追加のソフトウェアをインストールします。これで、攻撃者は被害者のコンピュータを完全に支配下に置き、あらゆるコードを実行できる状態になります。悪意のあるコードは通常、他のコンピュータにも広がり、感染マシンのネットワーク、すなわちボットネットを形成します。このようにして、企業のネットワークへのアクセスが許可されていない攻撃者が、そのネットワークを完全に掌握することができます。

ハッカーがコマンドアンドコントロールによって達成できること

- データ窃盗。財務書類などの機密企業情報をコピーし、攻撃者のサーバに転送することができます。

- シャットダウン。攻撃者は、1つまたは複数のマシンをシャットダウンさせることや、企業のネットワークをダウンさせることさえもできます。

- 再起動。感染コンピュータを突然、シャットダウンと再起動を繰り返させ、通常の営業活動を妨害することができます。

- 分散型サービス拒否。DDoS攻撃は、サーバまたはネットワークをインターネット トラフィックであふれさせて圧倒します。ボットネットが構築されると、攻撃者は各ボットにターゲットIPアドレスに要求を送信するよう指示し、ターゲット サーバに要求が殺到するようにします。その結果、交通渋滞のように、攻撃対象IPアドレスへの正規のトラフィックがアクセスを拒否されます。このタイプの攻撃は、Webサイトをダウンさせるために用いることができます。実際のDDoS攻撃の詳細については、こちらをご覧ください。

DNSを悪用した攻撃を阻止するにはどうすればよいでしょうか。阻止するためのステップについては、こちらのホワイト ペーパーをお読みください。