Get Visibility

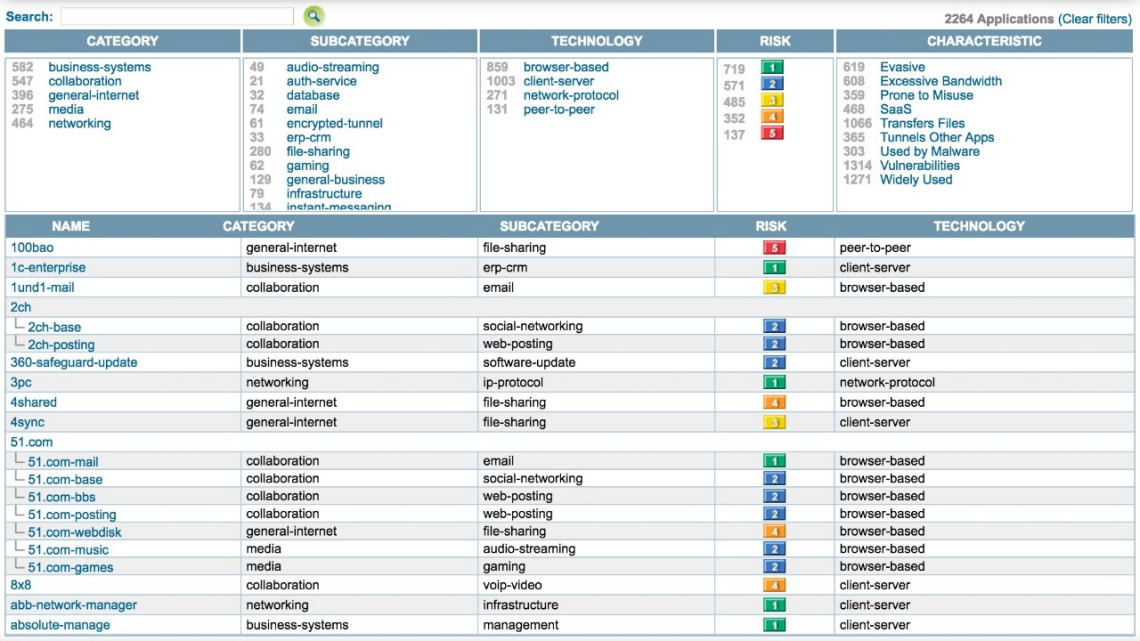

As the foundational element of our enterprise security platform, App-ID is always on. It uses multiple identification techniques to determine the exact identity of applications traversing your network, including those that try to evade detection by masquerading as legitimate traffic, by hopping ports or by using encryption. Combined with information from User-ID, you always know who is using what on your network.

Safely Enable Applications

App-ID enables you to see the applications on your network and learn how they work, their behavioral characteristics, and their relative risk. Armed with this information, your security team can use positive security model rules to allow the applications or specific application functions that enable the business.

Reduce Attack Surface Area

Our next-generation firewalls support a positive enforcement model. You can allow sanctioned applications and application functions, and block or tightly control the remaining applications and unknown traffic. In addition, you can specify users and groups allowed to use the sanctioned applications. All of this allowed traffic is scanned for threats and sensitive data. This greatly reduces the surface area of cyber attacks across the organization.

App-IDは、アプリケーション シグネチャ、復号(必要な場合)、プロトコル デコーディング、ヒューリスティクスなどの複数の技術を使用してアプリケーションとそのアクティビティを識別する、弊社の次世代ファイアウォールのコア テクノロジです。技術をどのように組み合わせても使用でき、トラフィックがApp-IDによって継続的に検査され、アプリケーション アクティビティ(アプリケーション内の個別機能や「トンネリング」アプリケーションなど)を追跡します。

App-IDには、2,000を優に超えるアプリケーションを含むデータベースが組み込まれていて、毎週3~5個のアプリケーションが追加されています。また、新しい市販アプリケーションをこのパブリック データベースに組み込むことを要求したり、内部またはカスタムのアプリケーションについて独自のApp-IDを作成したりすることができます。

App-IDによって認識されないままのトラフィック(つまり「未知のトラフィック)は独自の分類として扱うことができ、組織のリスク プロファイルに応じてさまざま適用オプションを使用して明示的に管理できます。未知のトラフィックに対するこの柔軟な処理はパロアルトネットワークス固有の機能です。

"Unknown traffic," which is unrecognized by predefined and custom App-IDs, can be treated as its own category and explicitly managed with a variety of enforcement options based on your organization’s risk profile. This flexible handling of unknown traffic is unique to Palo Alto Networks.

アプリケーション(およびアプリケーション内の機能)は、弊社の次世代ファイアウォールの可視性、レポート作成、およびポリシーの基本要素です。非常に重要な点は、App-IDが提供するすべてのコンテキストをパロアルトネットワークス固有の機能である適用オプションに使用できるということです。

セキュリティ ポリシーでは、組み合わせ条件(ブラウザベースのコラボレーション アプリケーションなど)を満たすアプリケーション グループに適用オプションを実行するダイナミック(アプリケーション)フィルタも指定できます。App-IDをこれらの高度な管理機能と組み合わせれば、組織の可視性およびセキュリティの実現への独自の基盤を構築できます。

Extensive Visibility and Reporting

The Application Command Center (ACC) shows a highly interactive, graphical view of application, URL, threat and data traffic. The ability to drill down from high-level information to individual log entries makes it possible to get answers to important questions fast.

Predefined and custom reports help you share insights with others. One of the predefined reports is the SaaS Application Usage report, which shows the top sanctioned and unsanctioned SaaS applications running on your network. This helps you assess risks to the security of your network, such as the delivery of malware through SaaS applications adopted by your users.