コミュニティによるサポート

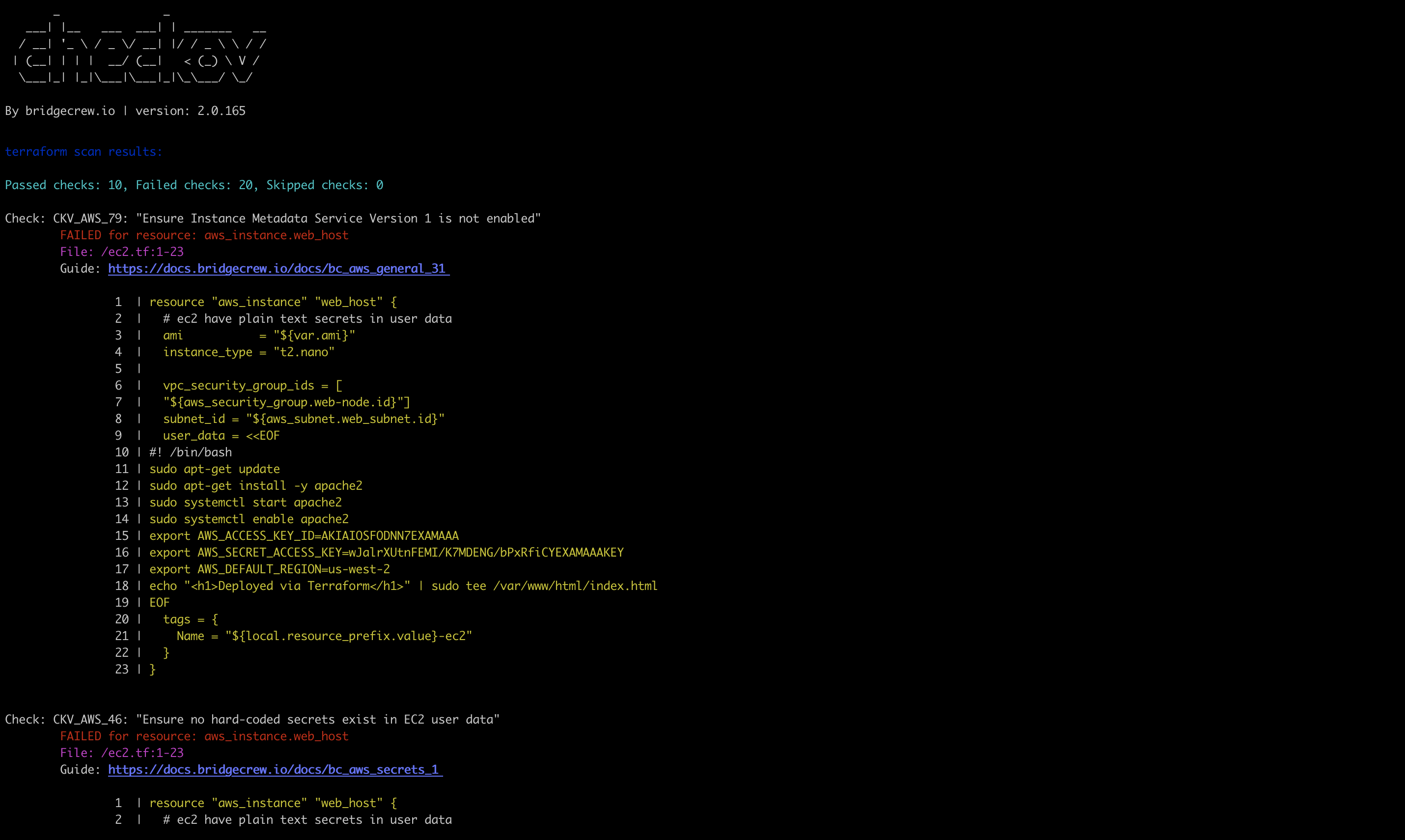

Cortex CloudのIaCセキュリティは、オープン ソース プロジェクトのCheckovを土台に構築されています。Checkovはpolicy-as-codeツールであり、設定ミスをチェックするダウンロード プログラムが多数含まれています。チェック対象は、Terraform、CloudFormation、Kubernetes、Helm、ARMテンプレートなどのIaCテンプレート、およびサーバレス フレームワークです。ユーザーは多数の標準装備ポリシーを活用し、カスタム ルールを追加できます。Cortex Cloudは、簡易化されたユーザー エクスペリエンスとエンタープライズ機能によってCheckovを強化します。

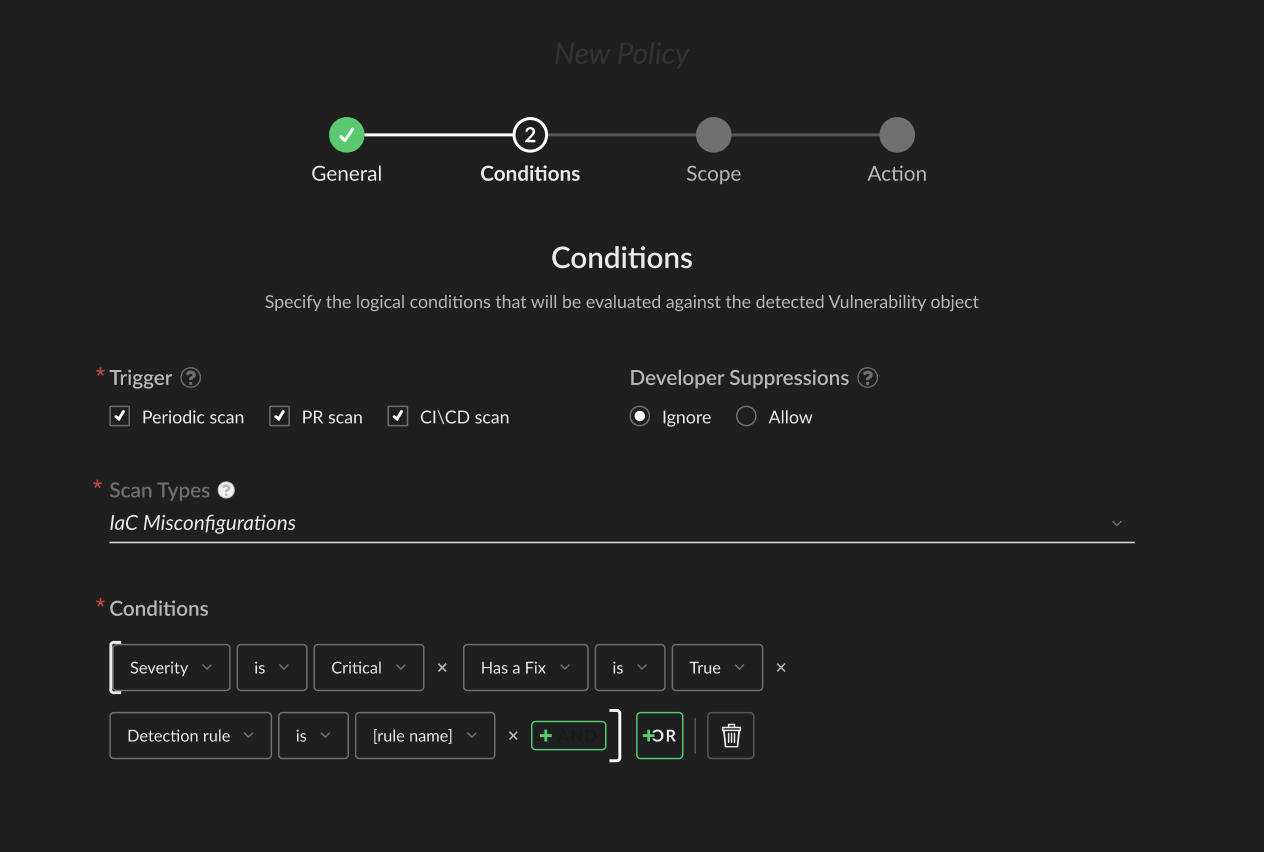

ポリシーの設定ミスのチェック

Checkovは、多数の標準装備ポリシー(CIS、HIPAA、PCIなどのベンチマークおよびコミュニティから得られるチェックに基づきます)と照合して、IaCテンプレートをチェックします。

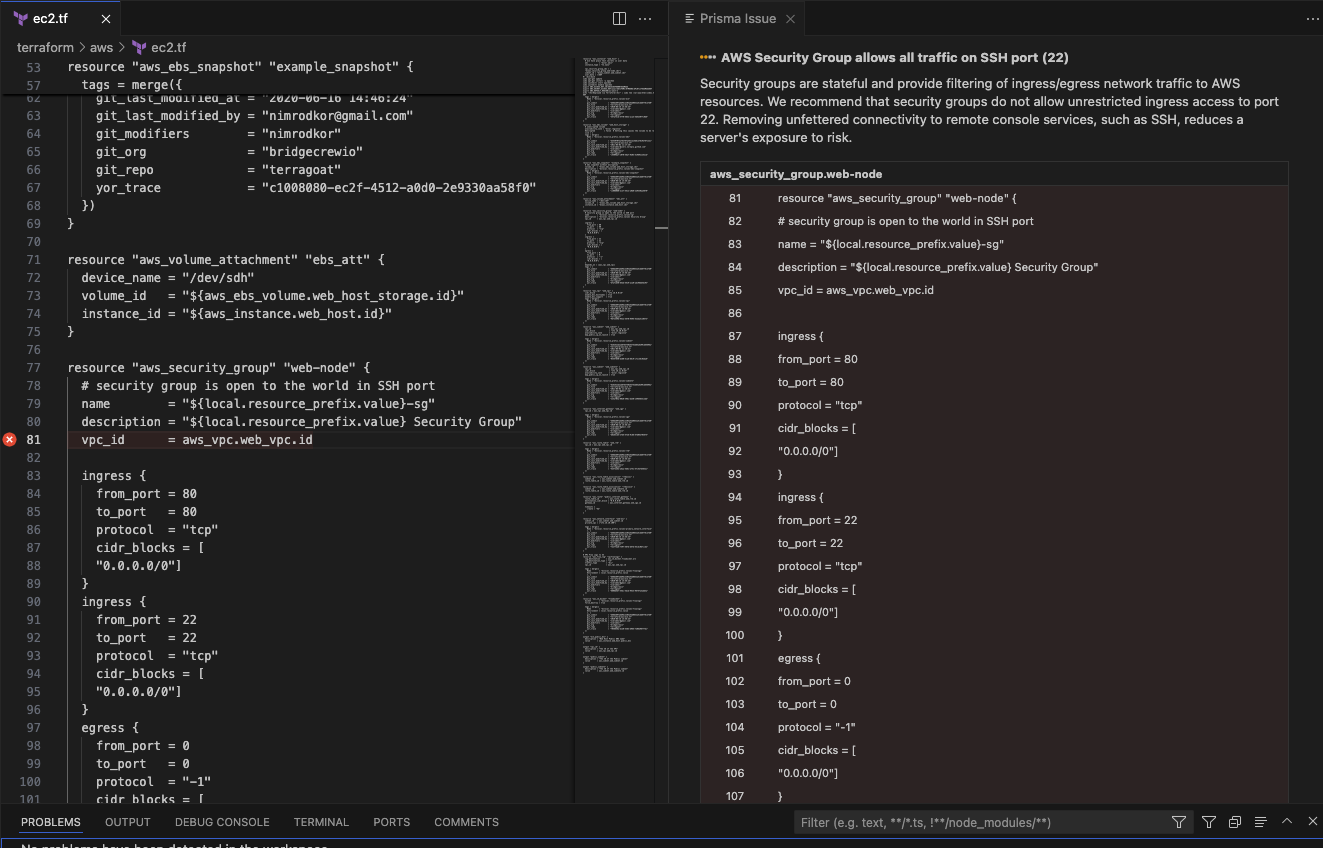

コンテキスト対応ポリシーの活用

Checkovのポリシーにはグラフベースのチェックが含まれ、インターネットに公開されているリソースは重大度レベルを高くするなど、複雑なポリシーに複数レベルのリソース関係を許可します。

機能および統合の拡張

Checkovは拡張可能に設計されており、カスタム ポリシーやタグを追加できます。また、継続的な統合などのDevOpsツールに追加できるCLIも用意されています。

Cortex Cloudと統合して機能を拡張

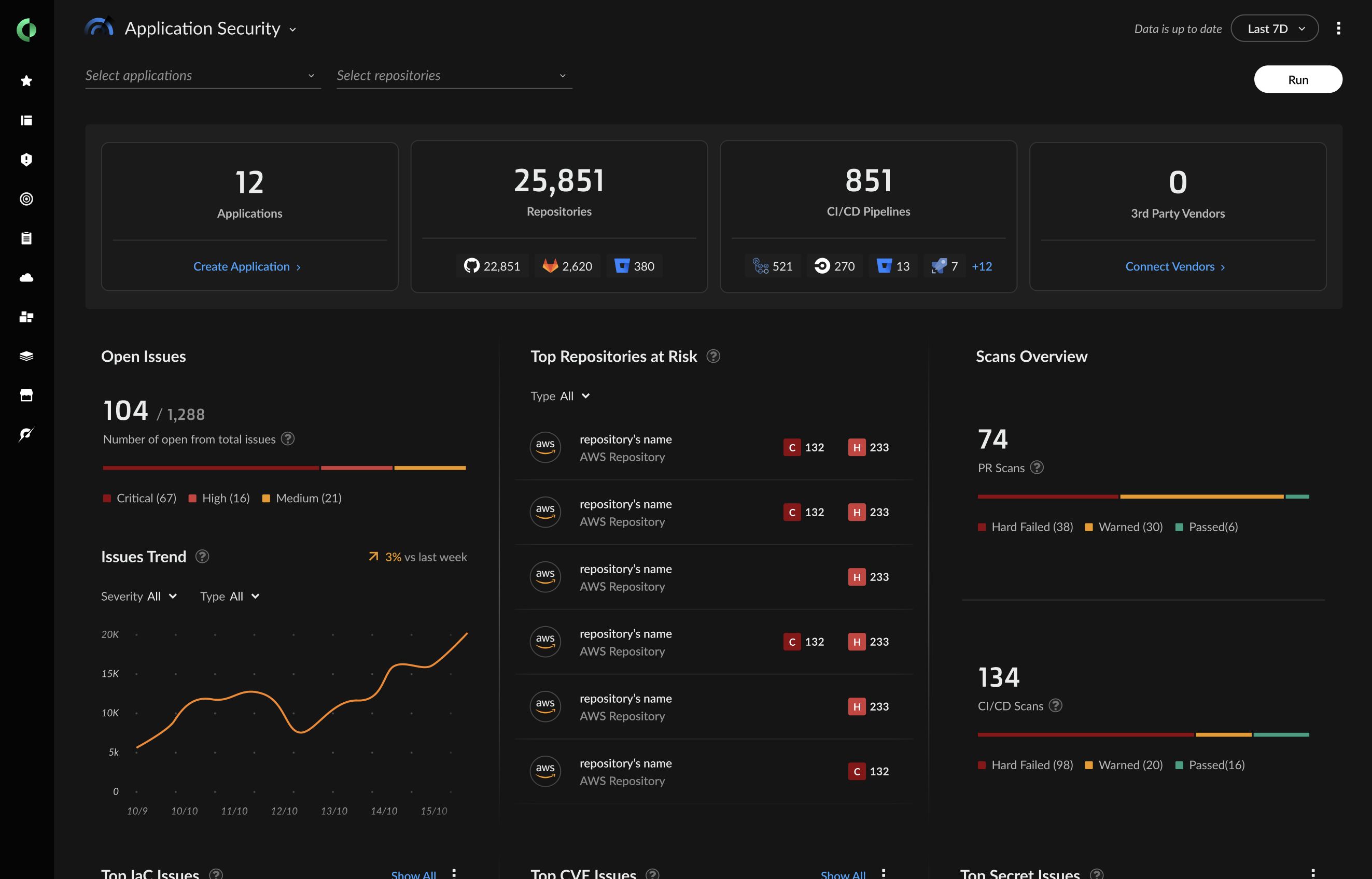

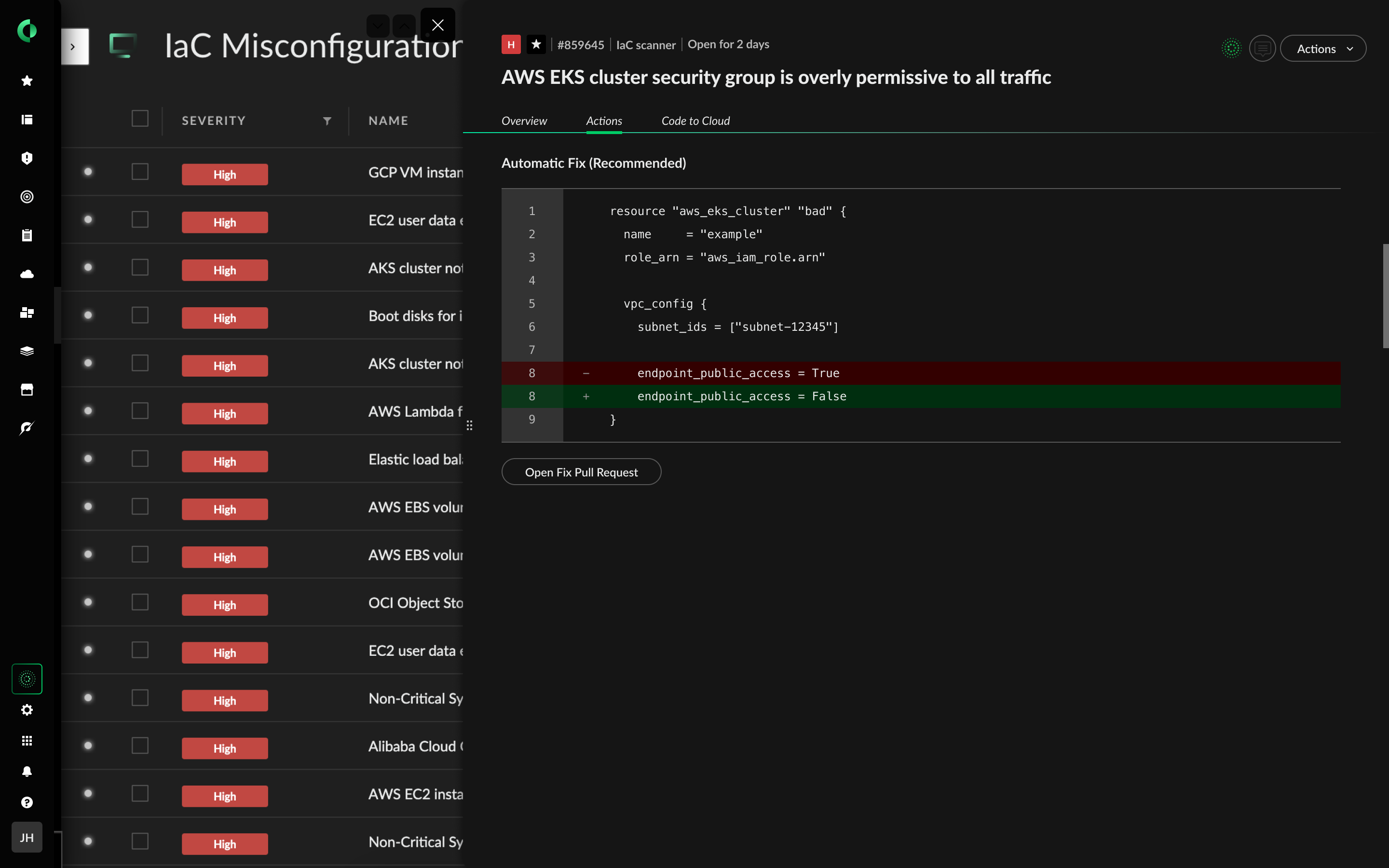

Cortex CloudはCheckovのオープン ソース機能を強化しており、スキャンの履歴、さらなる統合、自動修正、Smart Fixesなどに対応します