統合的なサプライ チェーン カバレッジと可視化

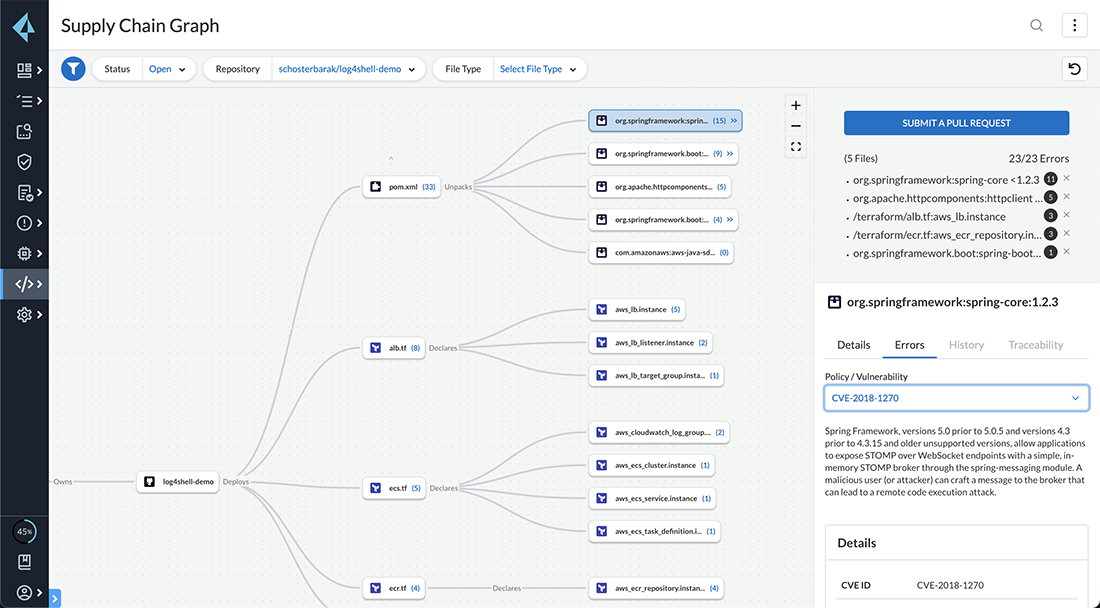

Prisma Cloudのサプライチェーン図を使用すれば、サプライチェーンの各コンポーネントを可視化し、あらゆる関連リスクを理解できます。 Prisma Cloudのサプライ チェーン図は、組織のすべてのコードおよびパイプライン コンポーネントを1つに要約して可視化します。さらに、セキュリティ状況データを重ねて表示し、組織のアプリケーションおよびインフラストラクチャ資産の依存関係を完全に視覚的に表現します。そこから得られた知見を生かして、サプライチェーン全体のリスクに優先順位を付け、より効率的にリソースをデプロイしながら、悪用される可能性が最も高い問題を修復できます。

ソフトウェア サプライ チェーンの可視化とカタログ化

サプライ チェーン図は、組織のデリバリー パイプラインとコード コンポーネントの統合インベントリを提供します。すべての関係が可視化されるため、サプライ チェーンの攻撃対象領域に対する必要な可視性が得られます。その上で、Prisma Cloudの一括プル リクエスト修正機能などを利用して、分析結果に基づいて対策を講じることができます。この機能を使用すれば、単一のプル リクエストを作成し、多数の違反に対して自動修正を一度に適用できます。

コンテキストを考慮したソフトウェア構成分析(SCA)

Prisma Cloudは、無制限の依存関係ツリー スキャンとバージョン バンプのきめ細かな修正が可能なオープン ソース パッケージ スキャンをサポートしています。Prisma CloudのSCA機能は、インフラストラクチャの設定ミスに脆弱性の分析結果を重ねて表示し、開発者ツールに組み込むことにより、オープン ソースのリスクの優先順位付けと修正を迅速化します。

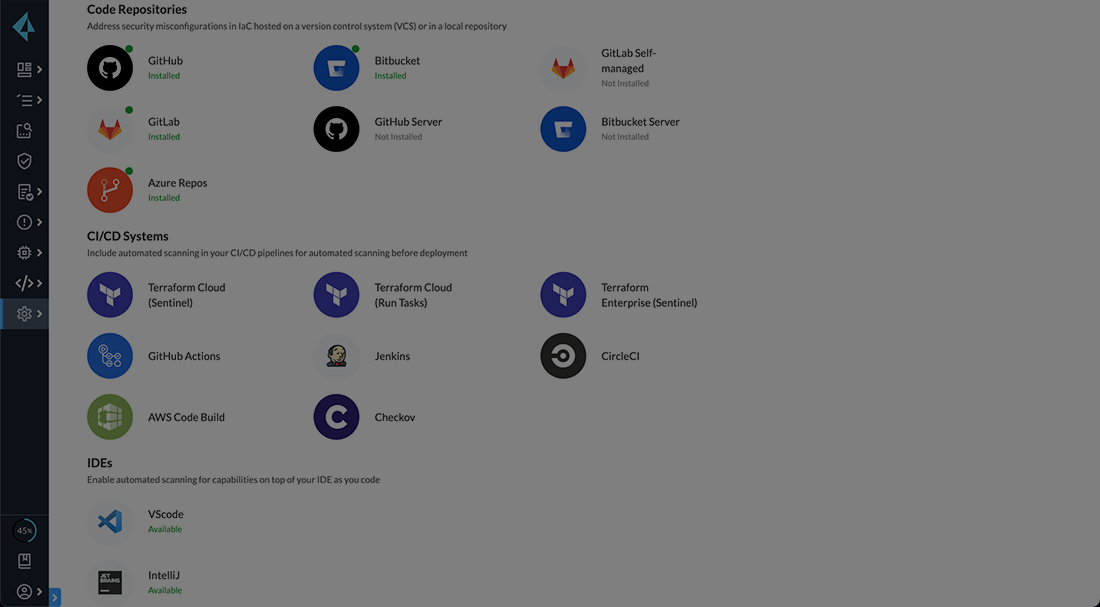

業界最先端のIaCセキュリティ

Prisma Cloudは、市場で最も強力なオープンソースpolicy-as-codeエンジン「Checkov」を搭載し、クラウド セキュリティのベスト プラクティスの積極的な適用に役立つ数千のポリシーを備えています。Prisma Cloudは、クラウド セキュリティの問題を開発ライフサイクルの早い段階で特定し、コード修正機能を提供することで、安全なインフラストラクチャ コードのみがデプロイされるようにします。