正確な検出

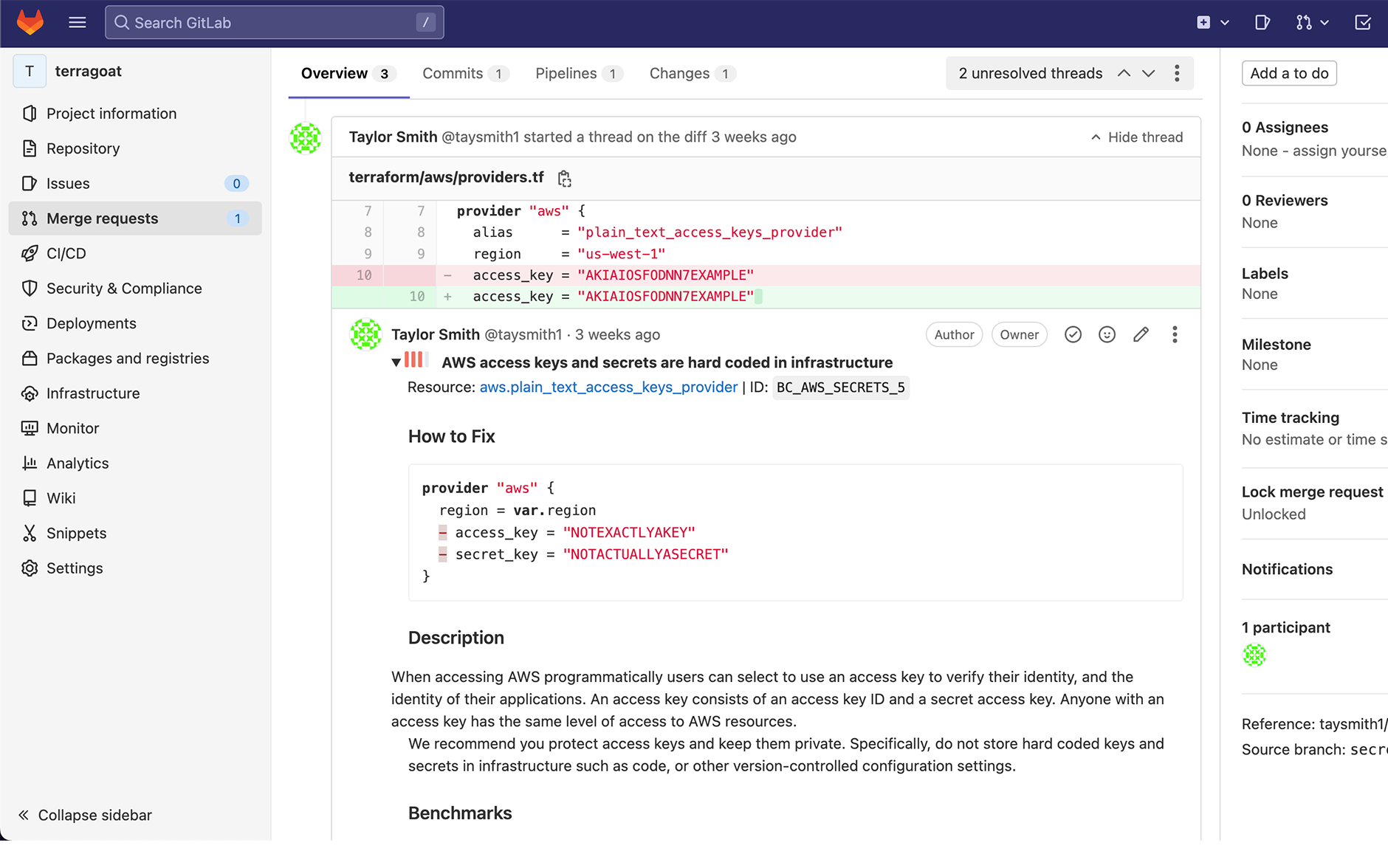

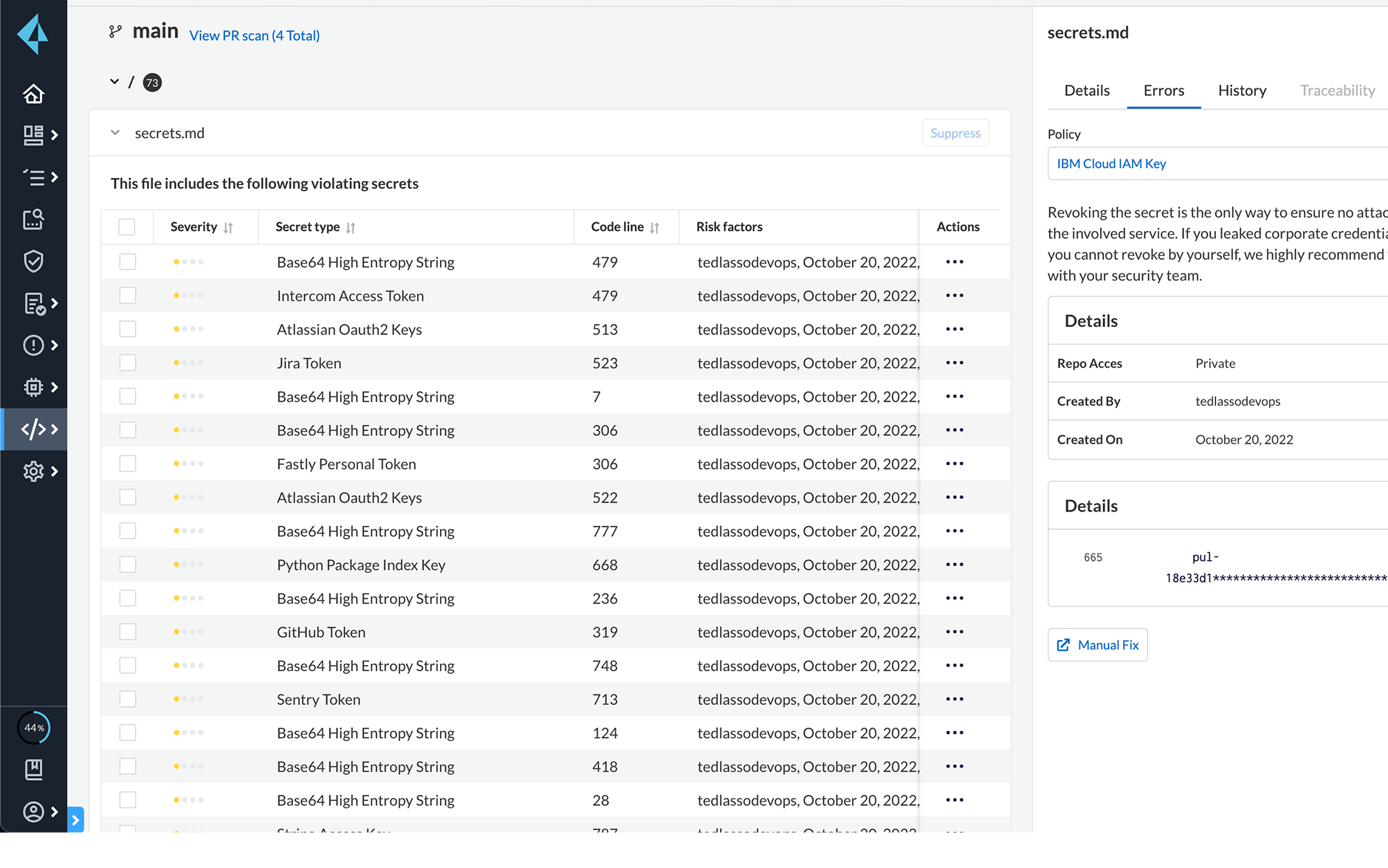

最もよく検出されるのは、正規表現を用いたシークレット(アクセス トークン、APIキー、暗号化キー、OAuthトークン、証明書など)です。Prisma Cloudは、100以上のシグネチャを利用して、既知の予測可能な表現の幅広いシークレットを検出してアラートを発します。

広いカバー範囲

100以上の分野に特化したシークレット検出機能により、ビルド時も実行時も正確なアラートを発します。

広く深いスキャン

リポジトリ内の全ファイルと統合全体のバージョン履歴に含まれるシークレットをスキャンします。