脅威インテリジェンス プラットフォーム(TIP)とは?

脅威インテリジェンス プラットフォーム(TIP)は、現代の企業のサイバーセキュリティの武器庫に不可欠なツールです。サイバー脅威をタイミングよく効果的に把握し、予想し、対応するための重要な機能を提供します。絶え間なく進化するサイバーセキュリティ環境において、TIPは組織に不可欠なツールになっています。

TIPは既知のマルウェアおよびその他の脅威に関する情報をセキュリティ チームに提供し、効率的で正確な脅威の識別、調査、レスポンスを推進します。TIPによって、脅威アナリストはデータの収集や管理ではなく、データの分析や潜在的なセキュリティ脅威の調査に時間を費やすことができます。

さらに、TIPによって、セキュリティおよび脅威インテリジェンス チームは、他の利害関係者やセキュリティ システムと脅威インテリジェンス データを容易に共有できます。TIPは、サービスとしてのソフトウェア(SaaS)またはオンプレミス ソリューションとして導入できます。

脅威インテリジェンス プラットフォームの価値

脅威インテリジェンス プラットフォームは、セキュリティ運用センター(SOC)の機能を拡張することで、非常に大きな価値を提供します。多様なソースから脅威データを集約して、実用的な見識に変換します。

TIPは以下の点で、セキュリティおよび脅威インテリジェンス チームをサポートします。

- 脅威インテリジェンス データを調査、収集、集約、編成するプロセスを自動化、合理化および簡素化して、データの正規化、重複排除、エンリッチ化を行います。

- 潜在的なセキュリティ脅威をリアルタイムで監視して、迅速に検出、検証、対応します。

- 現在および将来のセキュリティ リスク、脅威、攻撃、脆弱性の背景や詳細などの重要な情報だけでなく、脅威の相手やその手法、戦術、手順(TTP)に関する情報も入手します。

- セキュリティ インシデントのエスカレーション プロセスやレスポンス プロセスを設定します。

- ダッシュボード、アラート、レポートなどを介して、脅威インテリジェンス データを他の利害関係者と共有します。

- セキュリティ情報イベント管理(SIEM)ソリューション、エンドポイント、ファイアウォール、アプリケーション プログラミング インターフェイス(API)、侵入防御システム(IPS)など、最新の脅威インテリジェンス データをセキュリティ チームに継続的に提供します。

脅威インテリジェンスの仕組み

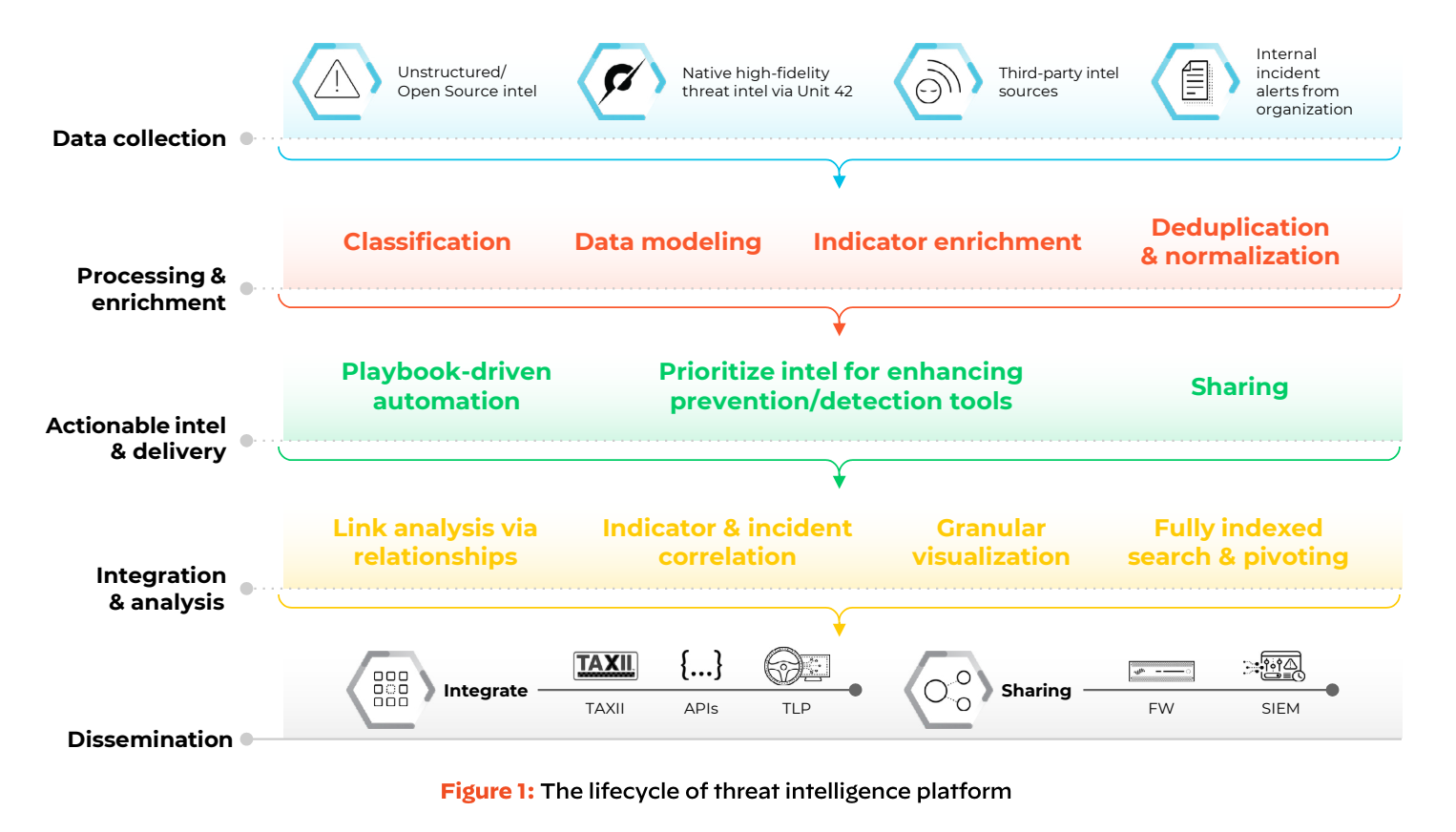

サイバーセキュリティにおける脅威インテリジェンスは、複数のステージから成る包括的かつ動的な手法です。どのステージも、サイバー脅威に対する効果的な防御メカニズムを開発する上で非常に重要です。データの収集から始まり、実用的なレスポンスへと拡大し、セキュリティ運用センター(SOC)の運用方法に影響を与えます。

データ収集

脅威インテリジェンスは、広範なソースからデータを収集することから始まります。これには、インターネット、フォーラム、ソーシャル メディア、専門のサイバーセキュリティ レポートで公に利用できる情報など、オープンソース インテリジェンス(OSINT)が含まれます。サーバー ログ、ネットワーク トラフィック データ、過去のインシデント レポートなどの内部ソースも重要です。

サブスクリプションベースのインテリジェンス フィードからはさらなるデータ、すなわち業界のエキスパート、研究機関、政府機関からの見識が得られます。

データ分析

収集されたデータはその後、パターンを識別するために分析されます(パターン認識)。これには、脅威アクターが使用する似たような手法や繰り返し発生するシステムの脆弱性など、サイバー攻撃における共通点を探す作業が含まれます。

異常を特定することは、脅威インテリジェンスでは非常に重要です。異常なネットワークトラフィックのような基準からの逸脱は、セキュリティ侵害を意味する可能性があります。データのコンテキストを把握することは、非常に重要です。これには、誤検知と真の脅威を区別し、組織固有のコンテキストでの脅威の影響を把握する作業が含まれます。

実用的なインテリジェンスへの変換

分析したデータはその後、実用的なインテリジェンスに変換されます。つまり、膨大なデータを組織のセキュリティ体制に関係のある見識に集約します。このインテリジェンスは戦略的計画の助けになり、組織が脅威環境を把握し、適宜備えるのに役立ちます。

リアルタイムの処理とレスポンス

脅威データのリアルタイム処理によって、SOCは新たな脅威を迅速に特定できます。脅威を特定するスピードが速ければ速いほど、迅速に対処できます。

レスポンスの自動化

多くの場合、脅威インテリジェンス プラットフォームでは、影響を受けたシステムの隔離や悪意のあるIPをブロックするためのファイアウォールの更新など、特定タイプの脅威に対するレスポンスを自動化できます。また、このインテリジェンスはインシデント レスポンス戦略に情報を提供し、攻撃を軽減および攻撃から回復する方法をガイドします。

継続的な改善

脅威インテリジェンスは1回限りのアクティビティではなく、継続的なプロセスです。脅威の分析から得られた見識によって、セキュリティ戦略が改良され、防御メカニズムが改善されます。

脅威インテリジェンスは、サイバーセキュリティ エコシステムには不可欠なサイクルであり、絶えず進化を続けるプロセスです。サイバー脅威を迅速かつ気軽に予想、特定、対応する機能をSOCに提供し、予防的なサイバー防御戦略の礎になります。

脅威インテリジェンスのタイプおよび例

脅威インテリジェンスは、各種のサイバーセキュリティ ニーズに応える多様なタイプから成る多面的なドメインです。サイバー脅威環境を包括的に把握する上で、各タイプは一意の役割を果たします。

戦略的インテリジェンス

戦略的インテリジェンスは、長期的な動向と見識に的を絞って、サイバーセキュリティ環境を俯瞰的に示します。このタイプのインテリジェンスは意思決定者およびポリシー策定者にとって非常に重要であり、脅威、潜在的なリスク、およびそれらのビジネスまたは国の安全への影響を幅広く把握できます。以下に、その例を示します。

- サイバー犯罪の動向、国家の活動、サイバー機能の最前線について詳しく説明するグローバル サイバー脅威レポート。

- サイバーセキュリティに関する法律とポリシーの変更とその影響の分析。

- 業界または組織の長期的なリスク評価。

戦術的インテリジェンス

戦術的インテリジェンスは、脅威アクターの手法、戦術、手順(TTP)を徹底的に調べます。攻撃者が行動を実行する方法とその戦略を、セキュリティ運用センター(SOC)チームやインシデント レスポンダーが理解するためのツールです。以下に、その例を示します。

- 最近のサイバー攻撃で使用された攻撃パターンおよび手法の詳細な分析。

- 特定のフィッシング攻撃やエクスプロイトなど、特定のハッキング グループおよび彼らが好む方法に関する情報。

- 特定のTTPに対処するためのベストプラクティスと防御戦略。

オペレーショナル インテリジェンス

オペレーショナル インテリジェンスは、進行中または目前に迫っている特定の脅威および攻撃に関係があります。このインテリジェンスは非常に実用的で、多くの場合一刻を争う内容であり、実際の脅威に対応する際にSOCチームを支援するように設計されています。以下に、その例を示します。

- 進行中のサイバー攻撃キャンペーンに関するリアルタイムのアラート。

- 現実で頻繁にエクスプロイトされている、新たに検出された脆弱性に関する情報。

- インシデント レポートおよび最新のデータ侵害またはセキュリティ インシデントの説明。

技術インテリジェンス

技術インテリジェンスは、セキュリティ侵害インジケータ(IoC)、マルウェア シグネチャ、IPアドレスなど、脅威の技術的な詳細に的を絞っています。ITチームとセキュリティ チームはこのタイプのインテリジェンスを使用して防御を構築し、特定の技術的な脅威に対応します。以下に、その例を示します。

- マルウェア ファイルのハッシュ値、悪意のあるドメイン名、または脅威アクターに関連するIPアドレス。

- マルウェアの動作とその感染経路の分析、および是正手順。

- 既知の脅威を検出してブロックするための、アンチウイルスおよび侵入防御システムの更新およびシグネチャ。

実際の適用

- 戦術的インテリジェンスには新しいフィッシング手法に関する詳細が含まれますが、技術インテリジェンスはキャンペーンで使用された悪意のあるURLやメール アドレスなどのIoCを提供します。

- マルウェア分析: 新しいマルウェア亜種に関するレポート(その振る舞い、攻撃ベクトル、影響など)は、技術インテリジェンスに分類されます。オペレーショナル インテリジェンスは、そのマルウェアを使用する現在発生中のキャンペーンに焦点を当てています。

- 新たなハッキングの動向: 戦略的インテリジェンスは、これらの動向が長期的なセキュリティ体制に与える広範な影響を、組織が把握するのに役立ちます。他方、戦術的インテリジェンスは、これらの動向が組織に対する攻撃にどのように適用されるかに焦点を当てています。

これらすべてのタイプの脅威インテリジェンスによって、組織は複数レベルのサイバー脅威を把握し、対応することができます。戦略的インテリジェンスは長期的な計画およびポリシー策定に、戦術的およびオペレーショナル インテリジェンスは日々のセキュリティ運用に、技術インテリジェンスは特定の脅威およびインシデントに対処するのにそれぞれ役立ちます。

組織に脅威インテリジェンス プラットフォーム(TIP)が必要な理由

脅威インテリジェンス データは往々にして何百ものソースから取り出されるため、この情報を手作業で集約するには時間がかかります。そのため、アナリストに頼るだけではなく、このタスクを自動化されたインテリジェントな方法で処理するには、技術プラットフォームが必要です。

これまで、セキュリティおよび脅威インテリジェンス チームは複数のツールやプロセスを使用して、多様なソースから脅威インテリジェンス データを手作業で収集して確認し、潜在的なセキュリティ脅威を特定して対応し、脅威インテリジェンスを他の利害関係者と共有してきました(通常、電子メール、スプレッドシート、オンライン ポータルを介して)。

以下の理由により、このアプローチはもはや機能しなくなっています。

- 企業はSTIX/TAXII、JSON、XML、PDF、CSV、電子メールなど、多様な形式で大量のデータを収集しています。

- 毎年、(攻撃者、マルウェア、フィッシング、ボットネット、サービス拒否(DDoS)攻撃、ランサムウェアなどからの)セキュリティ脅威の数やタイプは、その巧妙さと範囲が増え続けています。

- 何百万もの潜在的な脅威インジケーターが、日々投入されています。

- 企業は被害の拡大を防ぐために、潜在的なセキュリティ脅威に以前よりも迅速に対応する必要があります。

セキュリティおよび脅威インテリジェンス チームはたいていの場合、膨大なノイズや誤検知に追われています。そのため、どのデータが企業にとって最適で価値があるかを特定することが困難になっています。また、実際の脅威と偽の脅威を区別することも難しくなっています。

そのため、組織にとって真のリスクとなる脅威に焦点を当てて、より多くの時間と労力を費やす必要が生じています。

脅威インテリジェンス プラットフォームの主な特徴

脅威インテリジェンス プラットフォーム(TIP)は、サイバー脅威を理解して戦うための多層的なアプローチを提供します。脅威情報を分析してコンテキスト化し、セキュリティ運用センター(SOC)と統合して、サイバー リスクを効果的に検出し、軽減します。

これらのプラットフォームの自動化機能とレスポンス機能によってプロセスを合理化し、潜在的なサイバー攻撃に対するより堅固な防御を実現できます。

TIPの主な特徴を以下に示します。

- データの集約と統合: TIPは、オープンソース インテリジェンス、プライベート ベンダーからのフィード、業界レポート、インシデント ログなど複数のソースからデータを収集します。脅威環境に関する幅広い視野を得る上で、この集約作業はきわめて重要です。

- データ分析: 単なるデータ収集にとどまらず、TIPはこの情報を分析してパターン、異常、セキュリティ侵害インジケータ(IoC)を特定します。この分析により、生データが実用的なインテリジェンスに変換されます。

- リアルタイム監視およびアラート: TIPの重要な機能の1つは、リアルタイムで脅威を監視し、潜在的なセキュリティ インシデントに対して適時にアラートを提供することです。この機能は、迅速なインシデント レスポンスには不可欠です。

- 脅威データのコンテキスト化: TIPは多くの場合、セキュリティ チームが各インテリジェンスと自社の環境との関連性を把握できるように、脅威データに関するコンテキストを提供します。

- 共有および配布: 効果的なTIPによって、組織内のさまざまな部門や、場合によっては外部エンティティとのインテリジェンスの共有が推進され、調整された脅威レスポンスが確保されます。

- セキュリティ運用センター(SOC)との統合: TIPは多くの場合、組織のSOCと統合され、セキュリティ アナリストに重要なインプットを提供し、意思決定プロセスをサポートします。

- 自動化とレスポンス: 高度なTIPには自動化機能が組み込まれており、特定された脅威に迅速にレスポンスし、セキュリティ チームの手作業を減らすことができます。

脅威インテリジェンス データのタイプ

脅威インテリジェンス プラットフォームには、以下のタイプのデータが不可欠です。脅威インテリジェンス データにより、組織は脅威が発生したときに事後対応的に対処し、将来の潜在的な脅威を事前対応的に予想して備えることができます。進化し続けるデジタル環境で強固なサイバーセキュリティ体制を維持するには、この包括的なアプローチが不可欠です。

脅威インテリジェンス プラットフォームでこれらのデータ タイプを活用することで、組織はサイバーセキュリティの軍拡競争で優勢を保ち、より安全で回復力のあるデジタル環境を確保できます。

- セキュリティ侵害インジケータ(IOC):

- 定義: IoCは、ネットワークまたはシステムが侵害されている可能性を示唆するデータ ポイントです。攻撃者が残した危険信号または足跡としての役割を果たします。

- 例: 一般的なIoCとして、異常なアウトバウンド ネットワーク トラフィック、特権ユーザー アカウント アクティビティの異常、不規則なジオロケーション、疑わしいレジストリまたはシステム ファイルの変更、IPアドレス、URL、マルウェア ハッシュなどがあります。

- 使用: IoCは、侵害を迅速に検出および調査するために使用されます。セキュリティ チームはIoCを使用してログやその他のデータ ソースをスキャンし、悪意のあるアクティビティを特定します。

- 戦術データ:

- 定義: このタイプのインテリジェンスは、脅威アクターの特定の手法に焦点を当てます。攻撃者が用いる戦術、手法、手順(TTP)を含め、攻撃ベクトルといった詳細情報が含まれます。

- 重要性: 戦術データを理解することは、特定の攻撃方法を防御するセキュリティ システム(ファイアウォールや侵入検知システムなど)を設定するのに役立ちます。

- 適用: セキュリティ プロフェッショナルは、戦術データを使用して攻撃者の手法を理解および予想し、それらの手法に対する防御策を強化できます。

- 戦略的インテリジェンス:

- 概要: 戦略的インテリジェンスは、グローバルなサイバーセキュリティ環境を俯瞰的に示します。サイバー脅威の長期的な動向、動機、影響を分析します。

- コンテンツ: サイバー脅威の地理的側面に関する見識、新たなサイバー脅威の動向、サイバー法の変更点、進化するサイバー犯罪の戦術などが含まれます。

- 目的: 長期的なセキュリティ戦略およびポリシーの策定において、意思決定者をサポートします。広範な動向を把握することで、組織は将来の脅威を予測し、備えることができます。

脅威インテリジェンス プラットフォームの実装

脅威インテリジェンス プラットフォームの実装は、複数の重要なステップで構成される戦略的なプロセスです。どのステップも、プラットフォームの有効性および組織固有のセキュリティ ニーズとの整合性を確保する上で非常に重要です。

- 特定のインテリジェンス ニーズの評価: 目標の特定: 組織はまず、独自の脅威環境とセキュリティ目標を理解する必要があります。それには、組織と最も関連性が強い脅威、最も危険にさらされている資産、および多様な脅威シナリオの潜在的な影響を特定する必要があります。潜在的なセキュリティ脅威、攻撃、悪意ある脅威アクターの検出、特定、調査に的を絞る必要があります。

- 適切なプラットフォームの選択: 既存のセキュリティ インフラとシームレスに統合し、これを補完する脅威インテリジェンス プラットフォームを選択することは、きわめて重要です。脅威インテリジェンス プラットフォームは、組織の既存のシステムと互換性のある形式でデータを集約し、分析できる必要があります。また、多様なデータ形式を処理し、SIEM、ファイアウォール、侵入防御システムなど既存のシステムと統合できる必要があります。

- スタッフのトレーニング: プラットフォームの技術的側面と、提供されたインテリジェンスの解釈および行動の面で、セキュリティ スタッフをトレーニングすることが重要です。これには、脅威のコンテキストおよびどのように優先順位を付けるかを理解する作業が含まれます。組織内の多くのチームに定期的に脅威関連情報を提供し、脅威インテリジェンスに対する総合的なアプローチを提示することが大切です。

- プラットフォームの統合: 脅威インテリジェンス プラットフォームは、既存のセキュリティ ツールおよびプロトコルと統合する必要があります。これには、レスポンスの自動化のためのワークフローを設定し、プラットフォームによって既存のセキュリティ運用が複雑になるのではなく、強化されるようにすることが含まれます。脅威インテリジェンス プラットフォームを、計画、監視、フィードバック、レスポンス、および修復プロセスを含む広範なセキュリティ運用に統合することが推奨されます。この統合では、実施の自動化とチーム全体での脅威インテリジェンスの共有もサポートする必要があります。

- 継続的な評価と改善: 脅威環境は絶え間なく進化しており、脅威インテリジェンスに対するアプローチも進化する必要があります。つまり、脅威インテリジェンス プラットフォームを定期的に評価し、更新して、新たな脅威に対する有効性を維持する必要があります。セキュリティ システムの現代化およびセキュリティ プロセスの自動化(これには、継続的な学習や適応が伴います)によって脅威アクターの一歩先を行くことの重要性さは、どれだけ誇張してもしすぎることはありません。