ワークロードID

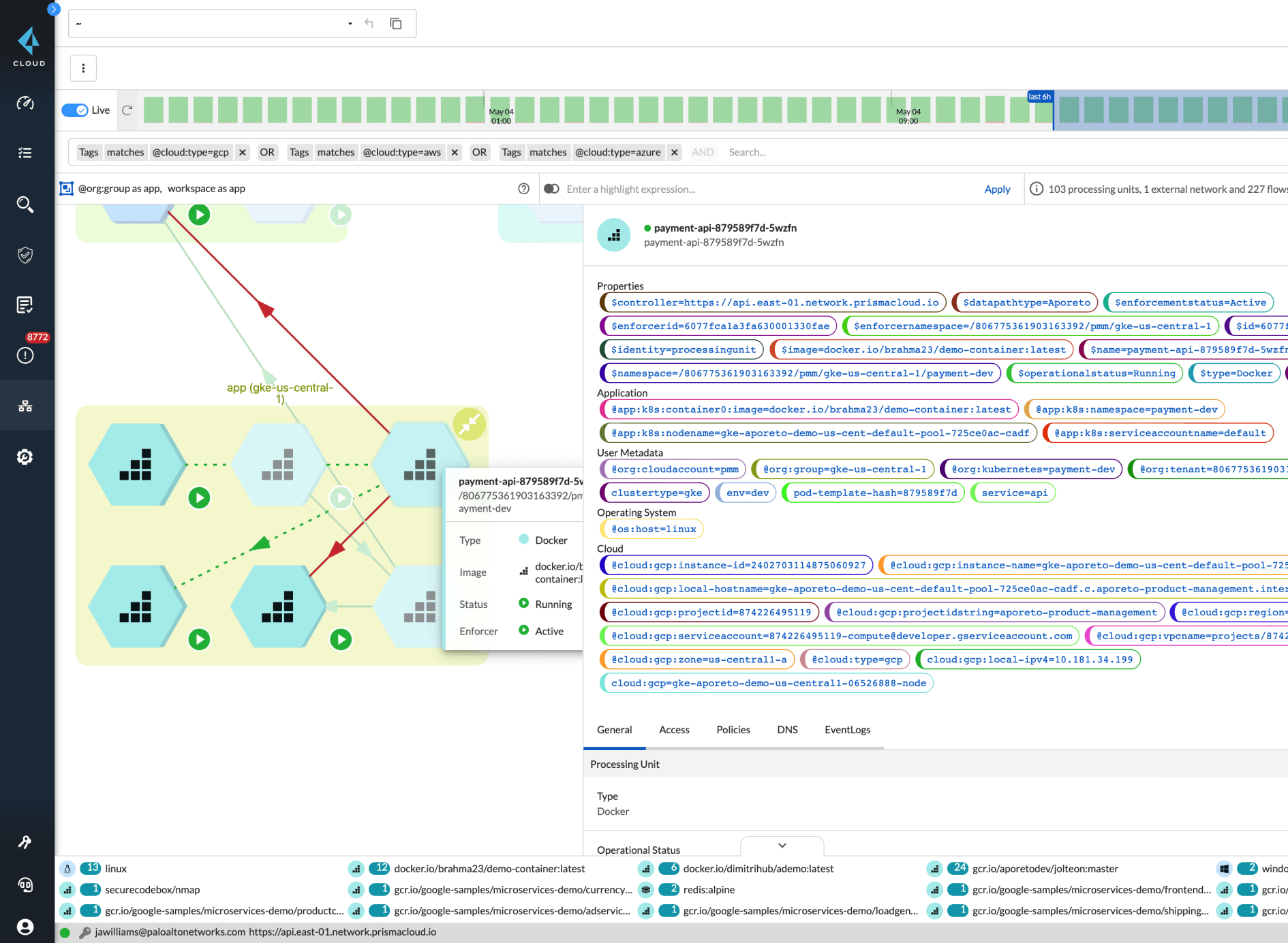

ネットワーク アドレスに依存せずにワークロード通信を保護する新しいセキュリティ設計が、クラウド ネイティブなアプリケーションに必要です。Prisma Cloudはネットワークからマイクロセグメンテーションを分離し、セキュリティをワークロードIDに結合して、最適な保護を実現します。Prisma Cloudのマイクロセグメンテーション ソリューション内のものはすべて、IDが中心です。

ワークロードIDの定義

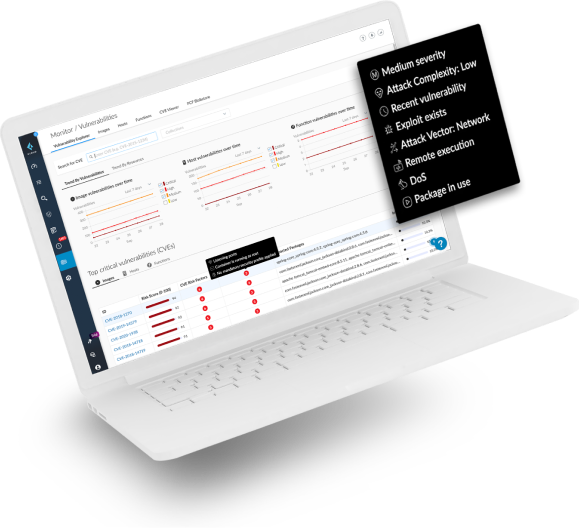

ワークロードIDは、IDベースのマイクロセグメンテーションでゼロ トラストを可能にする重要な要素です。Prisma Cloudは、保護されたすべてのホストとコンテナに、暗号で署名されたワークロードIDを割り当てます。

ワークロードIDはタグで構成される

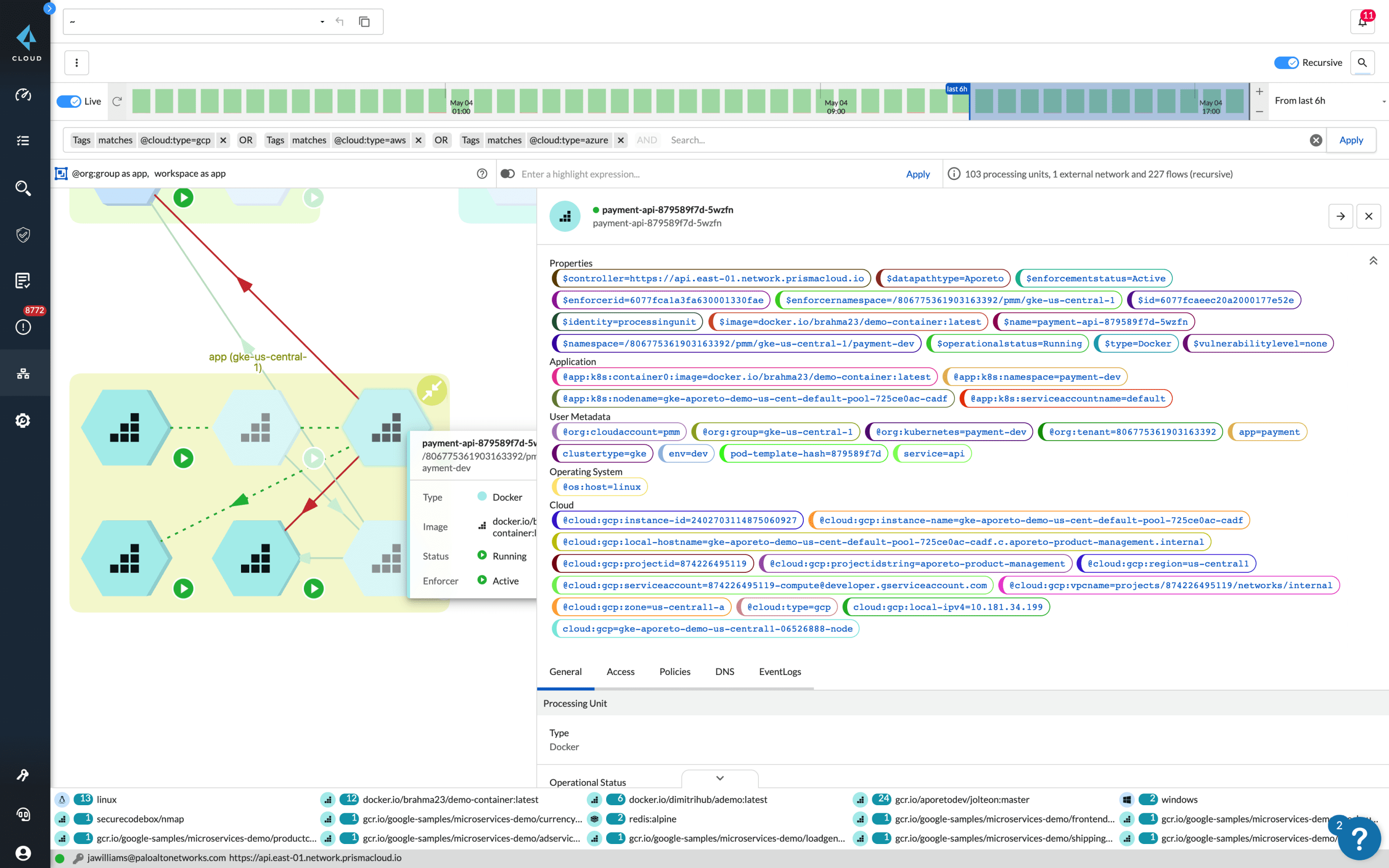

各IDは、コンテキストに即した属性で構成され、Amazon Web Services (AWS®)、Microsoft Azure®、Google Cloud、Kubernetes®などのクラウド ネイティブなソースのメタデータが含まれます。

IDによりネットワークの可視性の精度が保証される

保護されたワークロードは、通信リクエストのたびにIDを送受信します。IDはネットワーク フローの可視性に組み込まれるため、コンテキストのないIPアドレスに依存する必要はありません。

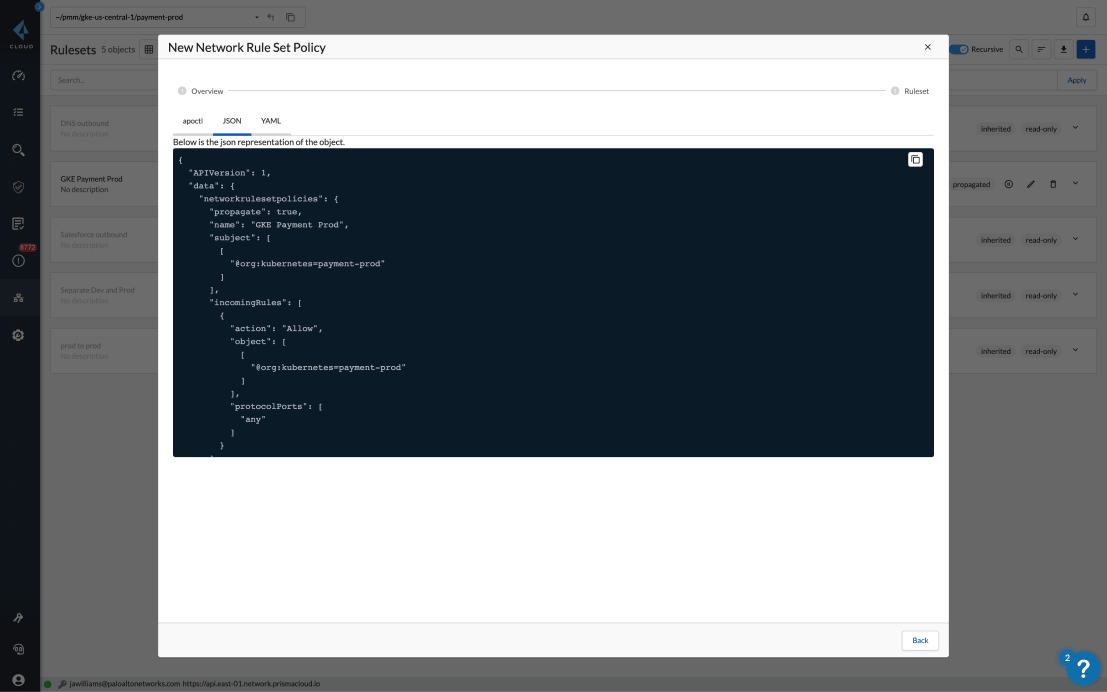

IDがワークロードの防御を強化

Prisma CloudはIPアドレスではなく、通信するワークロードのIDを検証します。ワークロードが検証または認可されていない場合、ネットワーク アクセス要求は拒否されます。